Így kémlelhetik ki, hogy mit néz a YouTube-on

Biztonsági kutatók egy olyan technikát dolgoztak ki, amivel meglehetősen pontosan kipuhatolható, hogy a felhasználó éppen milyen videót néz az interneten.

Az internetezés során az egyik legnépszerűbb elfoglaltságot a videónézés jelenti. Mivel gyakori tevékenységről van szó, ezért a biztonsági kérdések is fokozottabban kerülnek előtérbe. Tisztában vannak ezzel az online, videós szolgáltatások üzemeltetői is, akik már korábban bevezették a HTTPS-alapú, titkosított kommunikációt. Emellett számos olyan fejlesztéssel rukkoltak elő, amelyek révén a videózás hatékonyabbá vált. Ebben nagy szerepe volt az úgynevezett MPEG-DASH (Dynamic Adaptive Streaming over HTTP) technológiának is.

Míg a hőskorban a videónézés úgy zajlott, hogy a szerverekről a videóállományok letöltődtek, és azokat egy médialejátszó vagy maga a böngésző megjelenítette, addig mára mindez sokat finomodott. Az MPEG-DASH - amit egyebek mellett az Amazon, a Netflix, a YouTube és a Vimeo is támogat - szegmentálja a videót, és néhány másodperces részletekben teszi lehetővé a kiszolgálást. Így például nem kell teljes egészében letölteni egy videót, ha abba a felhasználó épp csak bele akar nézni. Mindezt hagyományos, HTTP/HTTPS támogatással lehet megspékelni, így szabványos keretek között, a határvédelmi eszközökön (például tűzfalakon) is viszonylag jól szabályozott módon lehet biztosítani a videózást.

Annak érdekében, hogy például egy közbeékelődéses támadás során ne lehessen lefülelni, hogy a felhasználó éppen milyen videót tekint meg, a legnagyobb szolgáltatók már HTTPS-t alkalmaznak, és kódolják az adatforgalmat. Ez azonban nem szegte kedvét azoknak a kutatóknak, akik egy olyan módszer kidolgozására vetemedtek, amely képes meglehetősen pontosan kideríteni, hogy a felhasználó milyen filmet néz.

A módszer az MPEG-DASH szegmentálásra épülő mivoltát használja ki. Arra épít, hogy a videók letöltése során jól definiálható mintázatok szerint történik az egyes filmek kiszolgálása. E mintákból pedig egyedi, digitális ujjlenyomatok készíthetők. Ezt követően nincs másra szükség, mint hogy ezeket az ujjlenyomatokat össze kell vetni egy erre a célra kialakított adatbázissal. Vagyis azért nem az történik, hogy egy kém rögtön megtudhatja, hogy a YouTube-on lévő milliónyi videó közül éppen melyiket nézi a felhasználó. Ez esetben inkább arról van szó, hogy a megfigyelő előbb elkészíti azokat az ujjlenyomatokat, amik alapján egy-egy videómegtekintéskor riasztást kell generálni vagy valamilyen műveletet kell végrehajtani.

A technika a gyakorlatban kétféle módon vethető be. Vagy a támadónak közbeékelődéses támadást kell végrehajtania, azaz a kliens és a szerver közötti adatforgalmazásba be kell kapcsolódnia, és le kell tudnia azt hallgatni. Ezt egyébként akár kártékony program révén is megteheti. A másik módszer, hogy lehetőség van olyan JavaScript tartalmak közzétételére - például webes reklámokba ágyazva -, amelyek képesek a digitális ujjlenyomatok leképezésére.

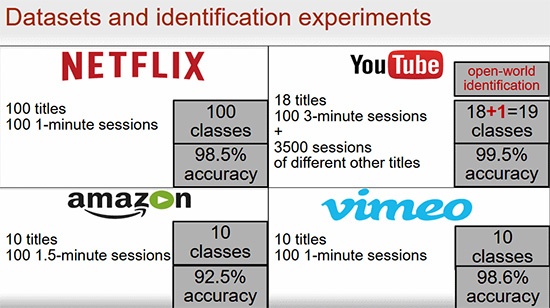

A módszer meglehetősen nagy pontossággal működik, egyebek mellett a gépi tanulás, valamint a neurális hálók adta lehetőségek kihasználásával. A YouTube esetében például 99,5 százalékos felismerési arányt produkál, de még a Netflixes filmek detektálásában is 98,5 százalékos pontossággal működik. Ennek ellenére egyelőre nem kell tartani attól, hogy ezzel a technikával széles körű kémkedés veszi majd kezdetét, de a kockázatokra azért jól rávilágít.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.