Hacktivity: sziporkáztak a fehérkalapos hackerek

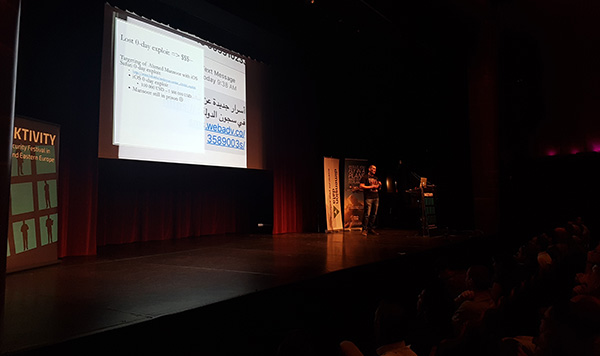

Idén sem maradt el az etikus hackerek ilyenkor szokásos konferenciája. A Hacktivity ismét nagyon sok biztonság iránt érdeklődőt vonzott.

Immár tizennegyedik alkalommal nyitotta meg kapuit a Hacktivity konferencia, amely a hazai biztonsági rendezvények egyik legnagobb hagyományokkal rendelkező képviselője. Mindig is arról volt ismert, hogy a lehetőségekhez mérten igyekszik kerülni a marketingelést. Ez nem azt jelenti, hogy az előadótermek előtt ne jelennének meg a szponzorok standjai, hanem azt, hogy az előadók gyártófüggetlen módon igyekeznek bemutatni napjaink legérdekesebb védelmi problémát.

Az idei Hacktivityre 13 különböző országból érkeztek előadók, közülük több mint 30 nemzetközileg elismert szaktekintélynek számít. Ugyanakkor számos, eddig kevésbé ismert fiatal előadó is színpadra lépett, akik talán éppen a mostani Hacktivityn tettek egy nagy lépést afelé, hogy az ismert szakértők táborához csatlakozhassanak.

A 2017-es rendezvény is meglehetősen változatos témákkal várta a látogatókat. Szó volt egyebek mellett nulladik napi sebezhetőségekről, zsaroló programokról, hálózatbiztonságról, reverse engineeringről, ATM-ekről, a BlueBorne exploitról, a vezeték nélküli kommunikáció sérülékenységeiről stb.

Az előadások mellett az érdeklődők workshopokon is részt vehettek. Ezeken a szintén hagyományosnak számító Hello workshopokon betekintést nyerhettek a webbiztonság kihívásaiba, az IDS-ek működésébe, az USB-s eszközök kockázataiba, valamint az XSS-alapú támadások rejtelmeibe. És persze az első nap végén következett a bulizás.

Kártékony programok nyüstölése

A konferencia előadói közül sokan a kártékony programok elemzésével foglalkoztak. A nézők számából ítélve nem is nyúltak mellé a témaválasztással, hiszen a MOM Kulturális Központ felső szintjén lévő előadóterem e prezentációk során is zsúfolásig megtelt. Számos lelkes nézőt az sem zavart, hogy hely hiányában a földön ücsörögve kellett végig nézniük a bemutatókat.

Az egyik malware-es előadást Kamarás Roland tartotta, aki a Locky zsaroló program technikai mélységeibe vezette be a nézőket. Elsősorban azt szemléltette, hogy a 2016 óta világszerte komoly pusztításokat végzett károkozó miként próbálja elkerülni, illetve megnehezíteni a víruskutatók dolgát. A kártevőbe épített, többszintű önvédelmi mechanizmusok között megtaláljuk az obfuszkálást, a többszörös XOR-alapú kódolást, az NTDLL.dll függvényeinek "trükkös" meghívását, a temérdek junk kódot stb. Mindezek miatt bizony nem kevés időre, türelemre és szakértelemre volt szükség ahhoz, hogy a Locky rejtett mechanizmusaira fény derülhetett.

Ugyanakkor Fitzl Csaba a malware-ekről szóló előadásában azt szemléltette, hogy a vírusokban lévő önvédelmi mechanizmusok a visszájukra fordíthatók, és a biztonság szolgálatába állíthatók. Ehhez persze fel kell tennünk a kérdést, hogy mitől is tartanak a vírusírók. Nem mástól, mint attól, hogy a kártékony szerzeményeiket a víruskutatók elemezni kezdik, sandboxban futtatják, azaz lebuktatják azokat. A szakember ezért olyan eszközöket mutatott be, amelyek egy számítógépen abba a hitbe kergetik az ártalmas programokat, hogy sanboxban vagy virtuális gépen futnak, illetve, hogy éppen debugger alkalmazások hada veszi őket körül. Emiatt jó esetben az erre érzékeny károkozók nem fognak problémás műveleteket végrehajtani.

Csata a böngészőkkel és a webes szolgáltatásokkal

A Hacktivity számos előadásában lehetett tájékozódni a webes világ fenyegetettségeivel kapcsolatban. Balázs Zoltán például nulladik napi böngészőhibákkal foglalkozott. Azt mutatta be, hogy miként lehet DH vagy még inkább ECDH (Elliptic-curve Diffie–Hellman) alapú kulcscserékkel, majd AES-titkosítással leplezni az exploitokat. Korábban - még ha sokszor erősen összezagyvált JavaScript kódokat kellett is elemezni -, azért visszafejthetők voltak az exploitok, payloadok. Azonban a bemutatott módszer ezt megakadályozza. Az Ironsquirrel projekt célja például nem más, minthogy az exploitokat ne lehessen kimutatni mélyebb szintű vizsgálatokkal sem. Sőt a visszajátszásos (replay based) eljárások is ellehetetleníthetővé válhatnak némi trükközéssel. Ebből kifolyólag a védekezés sem egyszerű feladat.

A webes témát Mateusz Olejarka folytatta, aki a REST API-k pentesztjébe vezette be a nagyérdeműt. Több lehetőséget is vázolt az egyre nagyobb szerephez jutó API-technológiák biztonságának ellenőrzéséhez. Nyilván ebbe beletartozik a dokumentációk elemzése (legalábbis, ha vannak), az esetlegesen elérhető forráskódok szemrevételezése, a brute force típusú módszerek, a JavaScript debuggolás stb. Felhívta a figyelmet arra, hogy sokszor a fejlesztők csak a webes felületek esetében alkalmaznak védelmet a brute force ellen (például captcha alapú ellenőrzéssel), miközben ebből a szempontból a mobil appjaikat hanyagolják. Ez pedig sérülékeny pontot teremt.

Összegzés

A 2017-es Hacktivity is számos érdekességgel szolgált, és megannyi tanulságos előadással szemléltette azt, hogy az elmúlt egy évben sem pihentek a hackerek. Az ötletekből, trükkökből pedig továbbra sem tudnak kifogyni, így a védelmi oldal sem lankadhat.

Ugyanakkor annak jobban örültünk volna, ha az előadásokba több élő demó kerül. Az elmúlt években ugyanis előtérbe kerültek a felvételről visszajátszott bemutatók. Ezek pedig bizony nem tudják azt a hangulatot megteremteni, mint amikor az előadók a közönséggel együtt hackelnek, és egy-egy sikeres támadás végén együtt kiáltanak fel, hogy "Igen, megcsináltuk!".

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.