Cápaveszély fenyegeti a számítógépeket

A CryptoMix zsaroló program úgy szaggatja szét a fájlokat, mint ha egy megtermett cápa lenne. Aztán persze a váltságdíj követeléséről sem feledkezik meg.

A Cryptomix zsaroló programnak már több variánsa ismert, de mind közül az egyik legnagyobb ismertségre a napokban felfedezett példánya tehet szert. Ez Shark néven kezdett terjedni az interneten, és az elődjeihez hasonlóan komoly pusztítást képes véghez vinni a fertőzött számítógépeken.

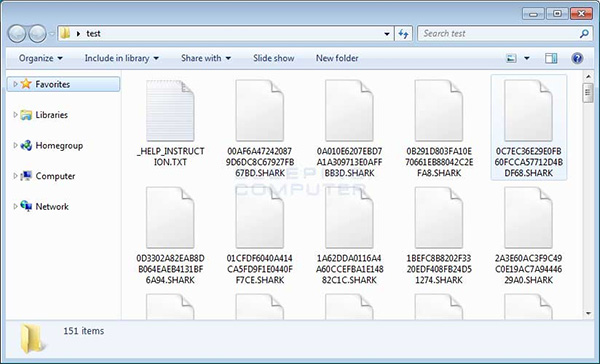

A zsaroló program legújabb variánsáról Lawrence Abrams, a Bleeping Computer szakértője rántotta le a leplet, majd elemezte azt. A vizsgálatok során kiderült, hogy a kártékony szerzemény fájlok titkosításával okozhat akár helyreállíthatatlan károkat. A nevét onnan kapta, hogy a kompromittált állományok kiterjesztését „.SHARK”-ra módosítja. Sok más hasonló kártevőtől eltérően azonban a fájlok nevét sem hagyja érintetlenül, ugyanis azokat véletlenszerű karakterekkel cseréli le.

Sorakoznak a letitkosított fájlok - Forrás: Bleeping Computer

A Cryptomix szóban forgó variánsa által tönkretett fájlok megmentésére egyelőre nincs más lehetőség, mint a biztonsági mentésekből történő helyreállítás. Ráadásul az elemzések során az is bebizonyosodott, hogy a kártevő akkor is képes a rombolásra, ha nincs internetkapcsolata. Ezt úgy éri el, hogy a kódjába tizenegy nyilvános RSA-kulcs is megtalálható, amelyek révén el tudja végezni az állományok kódolását. A dekódoláshoz szükséges privát kulcsok pedig sajnos a zsarolók birtokában vannak. Velük néhány e-mail cím segítségével lehet felvenni a kapcsolatot. Ezek a címek a fertőzött rendszerekre felmásolt, zsaroló üzenetet tartalmazó szöveges fájlokban találhatók. Ugyanakkor ezúttal sincs garancia arra, hogy a csalók követeléseinek teljesítését követően megérkeznek a dekódoló kulcsok. Ezért nem is javasolt a fizetés.

Abrams a védekezés kapcsán először a biztonsági mentések fontosságát hangsúlyozta. Aztán elmondta, hogy nagyon lényeges a korszerű vírusvédelem használata. Olyan biztonsági szoftvereket érdemes telepíteni, amelyek képesek a zsaroló programokhoz kötődő tevékenységek felismerésére, blokkolására, illetve az esetlegesen tönkretett állományok helyreállítására.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

-

A PuTTY-hoz egy biztonsági frissítés vált elérhetővé.

-

A XenServer és a Citrix Hypervisor is biztonsági frissítéseket kapott.

-

A GitLab újabb biztonsági javításokat adott ki.

-

A Palo Alto PAN-OS operációs rendszer kapcsán újabb sebezhetőségekre derült fény.

-

Az IBM QRadar Suite újabb biztonsági frissítéseket kapott.

-

A Juniper jelentős mennyiségű biztonsági javítást adott ki.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.