Bosszúszomjas lett a Karmen zsaroló program

A Karmen zsaroló program nem tűri, ha vizsgálják, megfigyelik. Bosszúból örökre használhatatlanná teszi a fájlokat.

A Karmen zsaroló programra először a tavalyi év végén figyeltek fel a biztonsági kutatók. Akkor elsősorban Németországban és Nagy-Britanniában okozott károkat. A működése alapjaiban nem tér el a szokványos ransomware programokétól, mégis rendelkezik néhány olyan tulajdonsággal, amik kiemelik az átlagos károkozók sorából.

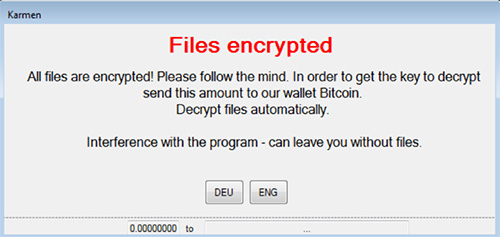

A kártevő célja, hogy a fertőzött számítógépeken fájlokat tegyen használhatatlanná. Ehhez erős, AES-256 alapú titkosítási eljárást használ. Minden adattárolón és mappán végig „söpör”, és a számára kijelölt állományokat lekódolja. Amint ezzel végez, akkor megjeleníti a követeléseit, amit Bitcoinban lehet kiegyenlíteni. Természetesen ez esetben is hangsúlyozni kell, hogy a fizetés után semmi garancia nincs arra, hogy a csalók valóban megküldik a helyreállításhoz szükséges információkat. Többek között emiatt sem javasolt a fizetés.

A károkozó üzenete - Forrás: Recorded Future

Ellenséges hangulat

A számítógépes vírusok világában nem szokatlan, hogy a károkozók figyelik a rájuk leselkedő programokat, illetve környezeteket. Ha virtuális gépre vagy sandbox környezetbe kerülnek, akkor esetenként leállnak, vagy teljesen ártalmatlannak tüntetik fel magukat, hogy ezzel nehezítsék meg a detektálásukat. Hasonló tulajdonságokkal rendelkezik a Karmen is, amely figyeli a virtualizációra, illetve a sandbox környezetekre utaló jeleket. Amennyiben gyanúsnak ítéli meg a helyzetet, akkor eltávolítja azt a dekódoló eszközét, amivel némi esély nyílhatna a tönkretett állományok helyreállítására.

Károkozó szolgáltatás formájában

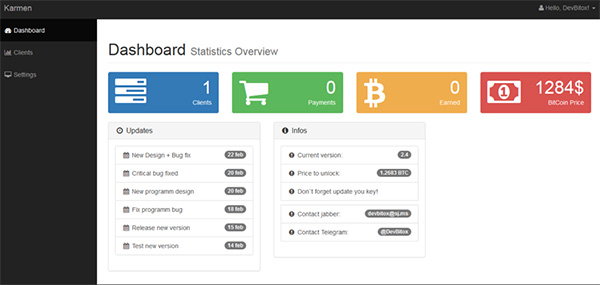

A Karmen további fontos jellemzője, hogy a készítői úgynevezett RaaS (Ransomware-as-a-Service) szolgáltatás formájában tették elérhetővé. Ez jelen esetben annyit jelent, hogy 175 dolláros indulóárért megvásárolható a zsaroló program, amihez még frissítések is járnak. Sőt a vásárló hozzájut egy olyan webes alkalmazáshoz is, amin mindenféle szakételem nélkül testre szabhatja a kártevő működését, láthatja a megfertőzött számítógépek számát, illetve a váltságdíjakból keletkező bevételt is.

Webes vezérlőfelület - Forrás: Recorded Future

A károkozónak jelenleg két verziója érhető el különféle alvilági fórumokon. Az alap kiadást a Light változat testesíti meg, míg a teljes értékű verzió a Full nevet viseli. Ez utóbbi képes az előbbiekben említett víruselemzési tevékenységek felismerésére.

A Karment elemző Recorded Future biztonsági kutatói szerint a zsaroló program olyan számítógépeken működőképes, amiken megtalálható a .Net keretrendszer 4.0-ás vagy annál újabb kiadása. A webes felülethez pedig PHP 5.6 és MySQL szükséges.

A Karmen elleni védekezéshez fontos a naprakészen tartott víruskeresők megléte, és a biztonsági mentések rendszeres készítése.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.