Bajok lehetnek az SSD-k titkosításával

Egyetemi kutatók arra figyelmeztetnek, hogy az SSD-meghajtók hardveres titkosítási mechanizmusai nem minden esetben hibamentesek, ezért biztonsági kockázatokkal kell számolni.

Az adattárolók gyártói egyre nagyobb hangsúlyt helyeznek a hardveres titkosítási megoldások fejlesztésére. Az ilyen jellegű technológiák már egy ideje az SSD-s adathordozók piacát is elérték, így egyes típusok képesek hardveres titkosítással oltalmazni a rajtuk tárolt adatokat. Carlo Meijer és Bernard van Gastel, a Radboud Egyetem kutatói arra voltak kíváncsiak, hogy a valóságban mennyire biztonságosak ezek a megoldások, hiszen a gyártók gyakorta hangoztatják, hogy a hardveres titkosítás több szempontból is hatékonyabb, mint a szoftveres megközelítés.

A két kutató egyebek mellett a következő adattárolókat vette alaposan górcső alá: Crucial MX100, Crucial MX200, Crucial MX300, Samsung 840 EVO, Samsung 850 EVO, Samsung T3 Portable és Samsung T5 Portable.

A vizsgálataik során megállapították, hogy ezek a meghajtók olyan sebezhetőségeket, gyenge pontokat tartalmaznak, amik hatására az általuk nyújtott védelem megkerülhetővé válhat. Ez a gyakorlatban annyit jelent, hogy a jelszó, dekódoló kulcs ismerete nélkül is visszafejthetővé válhatnak a rajtuk tárolt adatok.

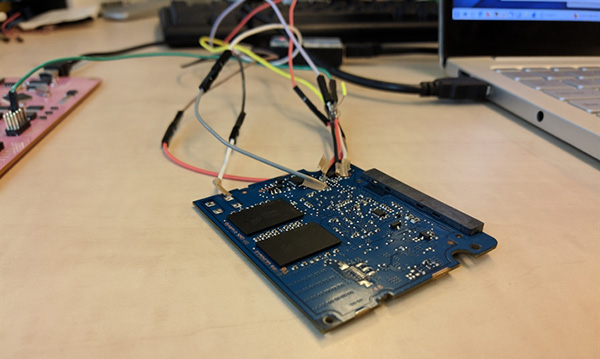

Forrás: Radboud Egyetem

A szakemberek a védelmi vonalakat az esetek többségében firmware manipulációkkal tudták térdre kényszeríteni. A Crucial MX 100, a Crucial MX 200 és a Samsung T3 Portable esetében a JTAG interfészt használták mindehhez, majd módosították a jelszóellenőrzésre szolgáló függvényeket a firmware-ben. Ugyan a Crucial MX300 is rendelkezik JTAG porttal, azonban ez gyárilag nem engedélyezett az adattárolón. Viszont a kutatók enélkül is sikerrel jártak, igaz bonyolultabb módon. A Samsung EVO-sorozata pedig szintén JTAG-en keresztül volt kompromittálható.

A titkosítás megkerülése tehát kivitelezhető, de azért nem egy gyors és magától értetődő folyamat. Ennek ellenére nem érdemes félvállról venni a kockázatokat. A kutatók korábban már értesítették az érintett gyártókat. A Crucial kiadta a szükséges firmware frissítéseket. A Samsung a hordozható adattárolóihoz tett elérhetővé frissítéseket, míg az EVO-sorozat esetében - a kockázatok függvényében - egyelőre a szoftveres titkosítás használatát javasolta.

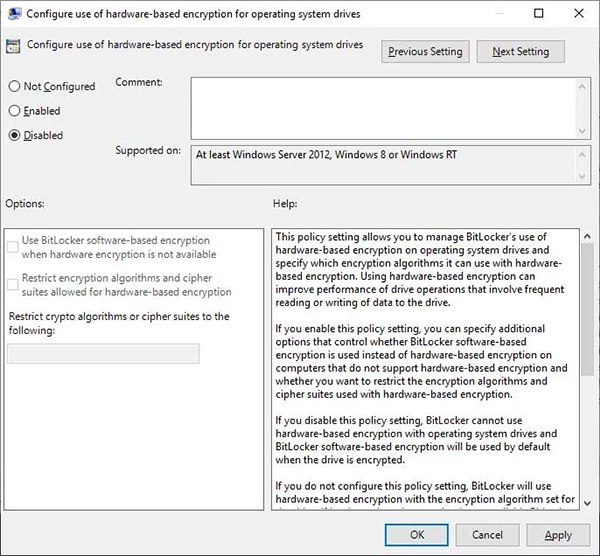

Az egyetemi kutatók arra is felhívták a figyelmet, hogy a Windows esetében a BitLocker először ellenőrzi, hogy az adott SSD támogat-e hardveres titkosítást, és alapértelmezés szerint azt használja. Vagyis sebezhetővé válik a fenti problémákkal szemben. Ez a BitLocker-viselkedés módosítható egy biztonsági (csoport) házirend segítségével:

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.