Vigyázat! Az Ön billentyűzetét is lehallgathatják

Számos vezeték nélküli billentyűzet bizonyult sebezhetőnek egy biztonsági kutatás során. Kiderült, hogy az olcsóbb billentyűzetek közül számos semmiféle titkosítást nem alkalmaz.

A Bastille biztonsági cég idén egyszer már felhívta a figyelmet arra, hogy a vezeték nélküli perifériák biztonsági kockázatokat vetnek fel. Az év elején a vállalat biztonsági kutatói bemutatták a MouseJack névre keresztelt támadási módszerüket, amellyel jogosulatlan műveleteket tudtak végrehajtani. Nem sokkal később kiderült, hogy a MouseJack féle támadásokkal szemben a szervezetek 80 százaléka kiszolgáltatott. Azóta a Microsoft, a Logitech és a Lenovo is adott már ki frissítéseket annak érdekében, hogy a kockázatokat csökkenteni lehessen.

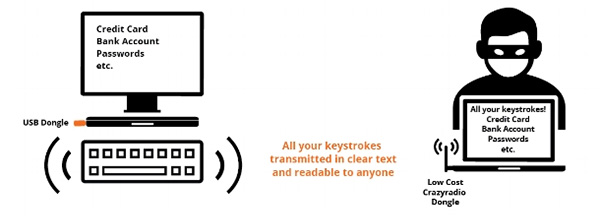

A biztonsági szakértők azonban tovább gondolkodtak, és egy olyan új technikát dolgoztak ki, amellyel a vezeték nélküli billentyűzeteket tudták célkeresztbe állítani. A KeySniffer néven emlegetett sérülékenység, illetve támadási módszer arra épül, hogy számos vezeték nélküli billentyűzet semmiféle titkosítással nem védi az adatokat.

A nem Bluetooth-ra épülő vezeték nélküli billentyűzetek közül elsősorban az olcsóbb példányok jelentenek kockázatot. A kutatók HP, Toshiba, Insignia, Kensington, Radio Shack, Anker, General Electric és EagleTec termékek között is találtak sérülékeny változatokat. A drágább Lenovo, Dell és Logitech gyártmányú billentyűzetek viszont immunisak voltak a KeySnifferrel szemben. Ugyanakkor a kutatók megjegyezték, hogy még jó néhány olyan billentyűzet lehet a piacon, amelyek szintén nem képesek kellő mértékben megvédeni az adatokat.

A támadási módszer

Prémium előfizetéssel!

-

Az SAP kiadta a márciusi biztonsági frissítéseit.

-

Letölthetővé váltak a Windows márciusi biztonsági hibajavításai.

-

Megérkeztek az Office legújabb biztonsági frissítései.

-

A Microsoft három patch-et adott ki az SQL Serverhez.

-

A Microsoft három hibajavítással tette biztonságosabbá a SharePoint Servert.

-

A Zabbix egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft kilenc biztonsági rést foltozott be az Edge webböngészőn.

-

A QEMU-hoz két biztonsági javítás vált elérhetővé.

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat