Vállalati biztonság: hírnév és megfelelőség

A biztonságért felelős vállalati vezetők körében a legtöbb aggodalmat a szoftveres sérülékenységek, a kártékony programok valamint a mobil eszközök által jelentett kockázatok váltják ki.

Az (ISC)2 biztonsági szervezet egy átfogó felmérést készített a vállalatokat érintő aktuális védelmi trendekkel kapcsolatban. A kutatása során középvezetőket, biztonsági szakértőket, auditorokat, mérnököket kérdezett meg arról, hogy miként vélekednek napjaink legmarkánsabb kockázati tényezőiről, és azokat miként igyekeznek kezelni. A több mint 12 ezer válasz kiértékelése után elég pontos kép rajzolódott ki arról, hogy milyen biztonsági nehézségekkel kell nap mint nap szembe nézni.

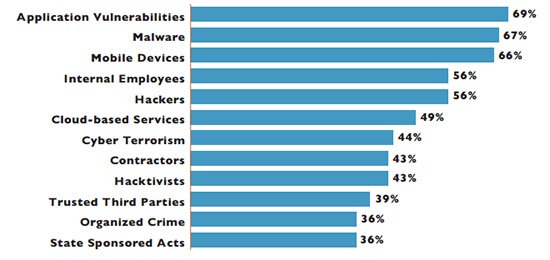

A kutatók először mindjárt arra voltak kíváncsiak, hogy a megkérdezett szakemberek mely fenyegetettségeket tartják a leginkább aggasztónak. Az ilyen módon kialakuló "toplista" élére a szoftveres sérülékenységek kerültek. A második helyet a kártékony programok, míg a harmadikat a mobil eszközök által felszínre hozott problémák foglalták el. Közvetlenül ezek után következtek a belső (alkalmazottak által véletlenül vagy szándékosan elkövetett) biztonsági incidensek, míg ötödikként a feketekalapos hackerek "futottak be".

A legveszélyesebbnek ítélt kockázati tényezők - Forrás: (ISC)2

A kutatók szerint a szoftveres sérülékenységek ilyen magas kockázatértékelésének egyik magyarázata az lehet, hogy e fenyegetettségek ellen sokszor csak reaktív módon lehet fellépni, hiszen nem egy esetben csak azután derül fény a biztonsági résekre, hogy az első exploitok megjelennek. Emiatt ugyanakkor elkezdett felértékelődni azon technológiák szerepe, amelyek például viselkedésalapú elemzésekkel próbálják kiszűrni a különböző anomáliákat.

A hírnév az első

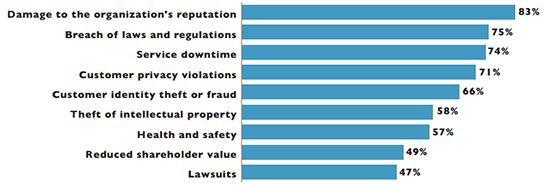

A felmérés következő pontjában a megkérdezetteknek arra kellett választ adniuk, hogy a védelmi intézkedések meghozatalakor milyen prioritásokat vesznek figyelembe. Kiderült, hogy a legtöbben a vállalatuk hírnevének megőrzését tartják a leglényegesebbnek. Ezt követően a megfelelőségi kérdések kerülnek előtérbe, mind a jogszabályi, mind az iparági előírások tekintetében. A harmadik legfontosabb prioritásnak az üzletmenet-folytonosság biztosítása, fenntartása számít. A prioritási sorban mindezek után következik az ügyfelek bizalmas adatainak megőrzése.

Prioritások - Forrás: (ISC)2

W. Hord Tipton, az (ISC)2 igazgatója úgy látja, hogy napjainkban a biztonsági vezetők körében megfigyelhető döntéshozatalt nagymértékben nehezíti, hogy sokféle prioritási szempontot kell figyelembe venniük, miközben számos fronton nehezedik rájuk nyomás. Gyakran szembesülnek azzal, hogy a komplex fenyegetettségek miatt nem lehet egy-egy felmerülő kérdésre egyszerű választ adni.

Védelmi eszközök

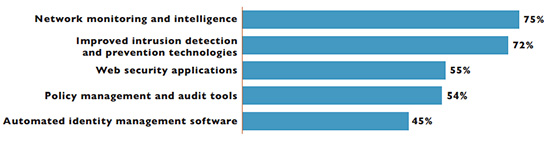

A felmérésben résztvevők olyan kérdéseket is kaptak, amelyek a védelmi eszközök használatára vonatkoztak. Ezekből kiderült, hogy a válaszadók véleménye szerint a leghatékonyabb biztonsági megoldásoknak a hálózati monitorozó technológiák, a behatolásmegelőzők, a webbiztonsági alkalmazások, a policy menedzsment és audit eszközök, valamint az azonosságkezelő szoftverek számítanak.

A leghatásosabb védelmi eszközök - Forrás: (ISC)2

Hiányos mobilbiztonság

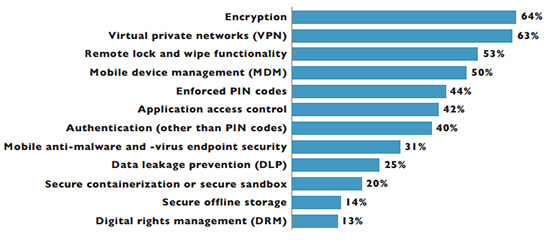

Az (ISC)2 kutatása természetesen a mobilbiztonságra is kiterjedt. Kiderült, hogy a legtöbben titkosítással próbálják védeni a mobil készülékeken tárolt adatokat. Az adatkapcsolatok szempontjából pedig előtérbe kerül a VPN (Virtual Private Network). Az alkalmazott mobilbiztonsági eszközök közül a legnépszerűbbeknek a távoli zárolást vagy adattörlést lehetővé tevő megoldások, valamint az MDM (Mobile Device Management) eszközök számítanak. Ugyanakkor megállapítható, hogy a szervezeteknek mindössze körülbelül a fele képes arra, hogy egy biztonsági incidens során valóban hatékonyan kontrollálja a történteket, és például távolról elérhetetlenné tegye a bizalmas információkat.

Mobilbiztonsági intézkedések - Forrás: (ISC)2

"Teljesen világos, hogy a biztonsági vezetőknek kihívások egész sorával kell szembe nézniük, amiken nem lehet egyetlen módszertannal vagy megoldással felülkerekedni" - nyilatkozta William Stewart, a Booz Allen Hamilton alelnöke. Majd hozzátette, hogy komoly akadályt jelenthet az, ha a szervezetek az üzleti és az informatikai prioritásaikat nem tudják összehangolni, és azokat a folyamatosan változó fenyegetettségekhez igazítani. Ezért a vezetőknek arra kellene fókuszálniuk, hogy minél hatékonyabban rangsorolják a kritikus értékeket, és minél szorosabban működjenek együtt a szervezet más vezetőivel.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

-

Az IBM a Db2 kapcsán két patch-et adott ki.

-

Az Apple 57 biztonsági rést foltozott be a macOS operációs rendszeren.

-

Az Apple iOS és az iPadOS fontos biztonsági frissítést kapott.

-

18 biztonsági hibajavítást tartalmazó frissítés érkezett az Apple watchOS-hez.

-

Az Adobe InDesign három sebezhetőség miatt kapott frissítést.

-

Nagyon jelentős biztonsági frissítés érkezett az Adobe After Effects szoftverhez.

-

Az Adobe Audition alkalmazás kapcsán fél tucat biztonsági hiba megszüntetésére nyílt lehetőség.

-

A Microsoft letölthetővé tette a februári hibajavításokat a Windows-hoz.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat