Sok sebből véreznek a biztonsági eszközök

A különféle védelmi eszközökről azt gondolhatnánk, hogy a nagyon durva biztonsági résektől mentesek. Pedig - mint kiderült - ezek is térdre kényszeríthetők.

A Black Hat Europe 2013 rendezvényen egy érdekes előadás keretében Ben Williams, az NCC Group biztonsági szakértője számolt be azon felfedezéseiről, amelyeket az elmúlt időszakban egyes védelmi eszközök kapcsán tett. A szakember a munkája során arra volt kíváncsi, hogy vajon a neves biztonsági cégek által fejlesztett termékek milyen szinten képesek ellenállni a leggyakoribb támadási módszereknek. A kutatása kiterjedt webes átjárók, tűzfalak, VPN-megoldások, UTM (United Threat Management) berendezések és egyéb biztonsági appliance termékek vizsgálatára. Az elemzéseit részben az NCC ügyfeleinél üzemeltetett készülékek bevonásával végezte el, részben szabadidejében próbálta térdre kényszeríteni a kiválasztott eszközöket. Nem is sikertelenül.

Williams elmondta, hogy olyan neves gyártók termékeit vette górcső alá, mint például a Symantec, a Sophos, a Trend Micro, a Cisco, a Barracuda, a McAfee és a Citrix. Végül megállapította, hogy a tesztelt megoldások 80 százaléka tartalmaz legalább egy súlyos sebezhetőséget, amelyeket szakavatott szemek viszonylag hamar ki is szúrnak. A legtöbb probléma egyébként a készülékekhez tartozó webes menedzsment felületek kapcsán merült fel.

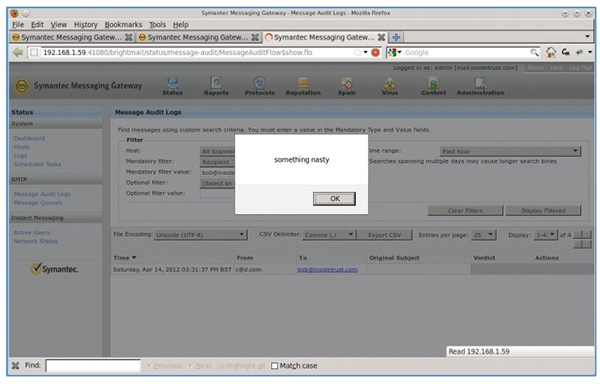

A szakember szerint majdnem az összes webes felületről elmondható, hogy nem tartalmazott kellő védelmet sem a jelszavak brute force módszerekkel történő törése ellen, sem pedig a cross-site scripting (XSS) típusú támadásokkal szemben. A legtöbb esetben pedig előzetes hitelesítés nélkül is lehetőség volt az eszközök modellszámával, verziójával kapcsolatos információk lekérdezésére, ami a támadók dolgát megkönnyítheti az ismert sebezhetőségek alkalmazását illetően. Williams az előadása során olyan sérülékenységekre mutatott példát, amelyeket még tavaly fedezett fel egyes Sophos, Symantec és Trend Micro termékekben.

XSS-alapú manipuláció - Forrás: NCC Group

Williams szerint a tesztelt biztonsági megoldások az azonosítási mechanizmusok közvetlen megkerülésével szemben ellenállóbbnak bizonyultak, csakúgy mint a szolgáltatásmegtagadási támadásokkal szemben.

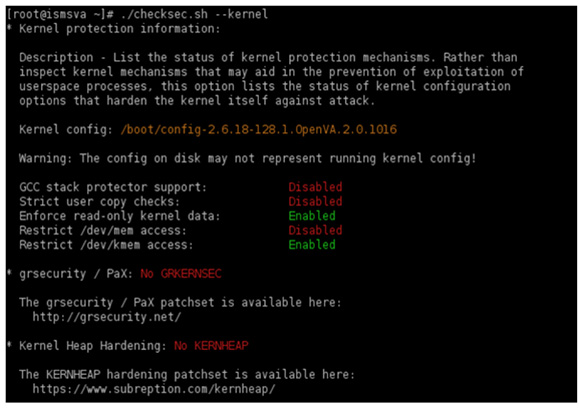

„A különféle kereskedelmi bemutatókon a gyártók azt hangoztatják, hogy a termékeik alatt megerősített Linux fut. Ezzel én nem értek egyet” - nyilatkozta Williams. Majd hozzátette, hogy a vizsgált appliance megoldások zöme igencsak szegényesen karbantartott Linuxra épült, és elavult kernelt használt. Emellett szükségtelen csomagok és konfigurációs rendellenességek is szép számmal akadtak. A fájlrendszerek esetében sem voltak mindig megfelelőek a védelmi intézkedések. Gyakran hiányoztak az integritás ellenőrzések, a SELinux, stb.

Kernelellenőrzés - Forrás: NCC Group

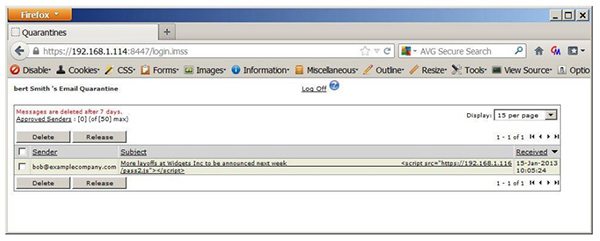

A szakember arra is rávilágított, hogy korántsem mindig a biztonsági eszközök sebezhetősége okozza a problémákat. Ennek oka, hogy felmérése szerint az esetek több mint 50 százalékában a webes interfészek a készülékek külső hálózatok vagy internet felé vezető hálózati portján keresztül is elérhetők. Ha pedig egy támadó ilyen eszközök felett szerez hatalmat, akkor gyakran több mindent képes megtenni, mint maguk az üzemeltetők, hiszen a hacker nem feltétlenül a webes felületet fogja használni, hanem SSH-n keresztül végzi a nemkívánatos tevékenységét. Ugyanakkor egy olyan helyzet is elképzelhető, amikor a támadó speciálisan szerkesztett tárggyal ellátott e-mailt küld egy vállalatnak, amelyet egy appliance kiszűr. Amikor a rendszergazda utána jár a webes konzolon, hogy miért szűrte ki a rendszer a levelet, akkor a böngészőben megjelenő tárgysor és némi XSS-ügyeskedés révén éppen a levél megtekintése biztosíthatja a szabad utat a támadó számára.

XSS egy spammel - Forrás: NCC Group

Néhány védelmi tanács

Williams azt javasolta, hogy a biztonsági appliance eszközök menedzselhetősége legyen korlátozott a helyi hálózatra, és az SSH-szolgáltatásokat sem célszerű külső hálózatokból elérhetővé tenni. A szakember szerint az is sokat segíthet, ha a rendszergazdák ezeket a készülékeket egy olyan böngészőből menedzselik (például NoScript bővítménnyel felvértezett Firefoxból), amelyet más weboldalak megtekintésére nem használnak.

-

Az Apple iTunes szoftver egy fontos biztonsági javítást kapott.

-

Az F5 BIG-IP Next Central Manager két súlyos sebezhetőséget tartalmaz.

-

A MediaWiki és annak bővítményei kapcsán 10 biztonsági hiba látott napvilágot.

-

A Google két biztonsági hibáról számolt be a Chrome böngésző kapcsán.

-

A Google kiadta az Android májusi biztonsági frissítéseit.

-

A tcpdump kapcsán egy biztonsági hibára derült fény.

-

A Trend Micro Antivirus One for macOS egy sebezhetőséget tartalmaz.

-

Jelentős mennyiségű QRadar frissítést adott ki az IBM.

-

A Nessus Network Monitor kapcsán négy hibajavítás vált elérhetővé.

-

A Cico az IP telefonjaihoz három hibát javító frissítést tett közzé.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.