Regin: a kártevő, amely minden védelmen áthatolt

Az elmúlt időszak legösszetettebb és egyben az egyik legnehezebben felderíthető kártékony programjának a Regin nevű károkozó számít. Érdemes egy kicsit a mélyére ásni, mert számos trükköt vet be a sok mindenre rávehető program.

Elsőként a Symantec számolt be arról a Regin nevű kártékony programról, amelynek képességei és szofisztikált technikái leginkább a 2010-ben felfedezett, hírhedt Stuxnet malware-hez hasonlíthatók. A Regin nyomára az a biztonsági kutatókból álló csoport akadt, amely a Stuxnet leleplezésében is jelentős szerepet vállalt, így aztán a korábbi tapasztalatok felhasználásával minden eddiginél jobban sikerült megérteni az újdonsült kártevő működősét. Ugyanakkor ez még korántsem jelenti azt, hogy már mindent tudunk a Reginről. A kutatók hangsúlyozták, hogy a vizsgálatok jelenleg is folynak, és minden egyes nap újabb és újabb felfedezéseket tesznek, ami jól mutatja azt, hogy egy valóban összetett szerzeményről van szó.

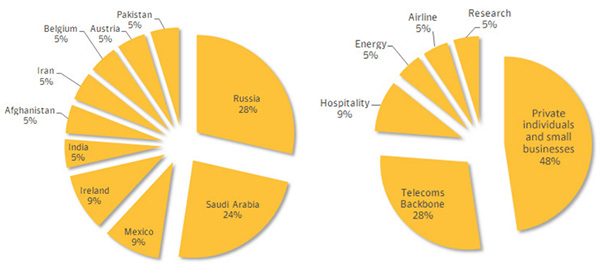

Feltételezések szerint a Regin több évig készülhetett (akár valamely állam támogatásával), amire az első variánsa megjelent még 2008-ban. Egészen mostanáig a károkozót egy biztonsági szoftvernek és cégnek sem sikerült kimutatnia, pedig több száz intézmény és vállalat hálózatába juthatott be. Világszerte terjedt, de leginkább orosz, szaúd-arábiai, mexikói és indiai szervezeteket állított célkeresztbe. Egyelőre nem érkezett arról hír, hogy magyar célpontja is lett volna.

Forrás: Symantec

A Regint elsősorban arra fejlesztették ki, hogy vállalatok, kormányzati szervek, illetve telekommunikációs szolgáltatók rendszereibe férkőzzön be, és nemkívánatos műveleteket hajtson végre, illetve bizalmas adatokat szivárogtasson ki. Mindezt úgy, hogy a lehető legtovább maradjon rejtve a jelenléte.

Az eddigi vizsgálatok szerint a Regin alapvetően kétféle változatban jelent meg, de több alverziója is lehetett. A 2008-ban elkészült, 1.0-ás kiadása 2011-ig fertőzött. Aztán két év elteltével ismét színre lépett egy 2.0-ás verzió formájában. Ez utóbbi már teljes körűen támogatta a 64 bites rendszerek ostromlását.

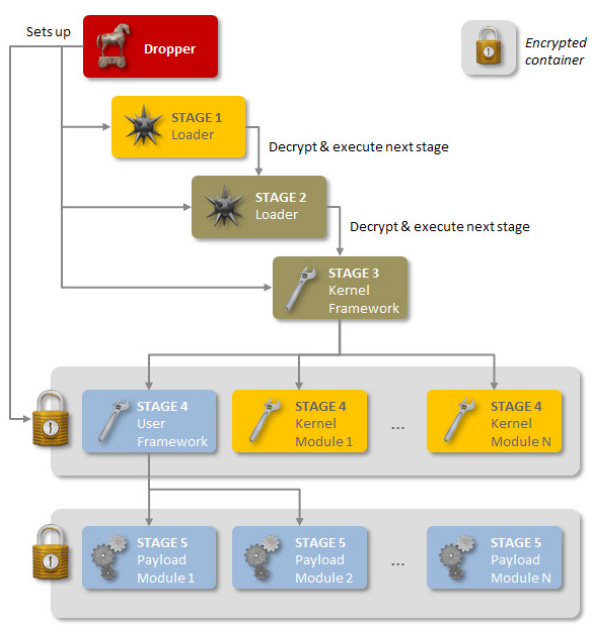

Többlépcsős működés

A Regin több fázisban hajtja végre a fertőzést, illetve az ártalmas tevékenységeit. Először minden esetben egy dropper program kerül a számítógépre. Ez terjedhet kártékony vagy kompromittál weboldalakon keresztül, de már arra utaló jelek is vannak, hogy korábban a Yahoo! Instant Messengert is felhasználta arra, hogy egy-egy hálózatba beférkőzzön.

Amikor a kártevő elindul, akkor a számítógép merevlemezére egy kernel driver kerül (usbclass.sys vagy adpu160.sys néven). A driver segítségével a károkozó egy Windows-os szolgáltatást hoz létre annak érdekében, hogy az operációs rendszer újraindításakor automatikusan be tudjon töltődni. Az is előfordulhat, hogy kiterjesztett attribútumokat vagy a regisztrációs adatbázis alábbi kulcsait használja fel a kódjainak tárolására, illetve rejtésére:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4F20E605-9452-4787-B793-D0204917CA58}

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4F20E605-9452-4787-B793-D0204917CA5A}

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\RestoreList\VideoBase

Forrás: Symantec

Amint a fenti tevékenységeivel végez, akkor további drivereket, modulokat, payloadokat másol fel a rendszerre. Azonban ezt már nem a szokványos módon teszi, hanem titkosított, virtuális fájlrendszert tartalmazó konténereket hoz létre a fájljainak tárolására. Ilyen konténerek lehetnek például az alábbiak:

%System%\config\SystemAudit.Evt

%System%\config\SecurityAudit.Evt

%System%\config\SystemLog.evt

%System%\config\SecurityLog.evt

%System%\config\ApplicationLog.evt

%Windir%\ime\imesc5\dicts\pintlgbp.imd

%Windir%\ime\imesc5\dicts\pintlgbs.imd

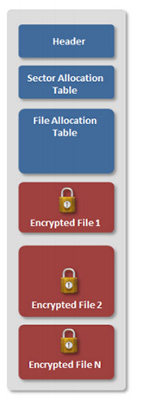

Mint látható a virtuális fájlrendszerek egy-egy evt vagy imd kiterjesztésű állományokban kapnak helyet. Teljes (RC5 alapú) titkosítással rendelkeznek, és alapvetően nagyon hasonlítanak a FAT-hoz. A Symantec kutatói szerint a legnagyobb különbség, hogy a konténerekben tárolt fájloknak nincs neve. Ehelyett egy-egy bináris címkével lehet elérni azokat.

Egy virtuális fájlrendszer - Forrás: Symantec

Sokrétű modulok

A Regin nagyon fontos tulajdonsága, hogy moduláris felépítésű, és a célzott támadások alkalmával pontosan testre szabható. A kutatók még jelenleg is elemzik az eddig megkaparintott modulokat, amelyek egyebek mellett az alábbi funkciókkal vértezik fel a károkozót:

- rootkit technikák

- hálózatmonitorozás és csomagszűrés

- SSL-támogatás

- jelszógyűjtés (Windows fiókokhoz tartozó információk, illetve az Internet Explorer által eltárolt hitelesítő adatok)

- rendszerinformációk gyűjtése

- felhasználói felület kezelése (billentyűzetfigyelés, képernyőképek lementése, zárolás, egérműveletek stb.)

- fájlműveletek

- folyamatok kezelése

- az IIS naplóállományainak kiszivárogtatása.

A Regin ismét tanújelét adta annak, hogy az igazán kifinomult kártékony programok nagyon sokáig képesek rejtve maradni a rendszerekben, és akár évekig szivárogtathatják az adatokat, illetve tehetik kiszolgáltatottá az informatikai infrastruktúrákat a támadásokkal szemben. Védekezni pedig korántsem egyszerű ellenük.

-

A Google egy biztonsági rést foltozott be a ChromeOS-en.

-

Az NVIDIA több mint tíz biztonsági hibát javított a CUDA Toolkit kapcsán.

-

Az Apple soron kívüli biztonsági javítást tett elérhetővé az iOS és az iPadOS operációs rendszereihez.

-

Az Apple fontos biztonsági javítást adott ki a macOS operációs rendszerhez.

-

Az Llama Stackhez egy biztonsági hibajavítás vált elérhetővé.

-

Fél tucat biztonsági javítás érkezett a Gimphez.

-

A Foxit PDF-kezelő alkalmazásainak Windows-os kiadásai két biztonsági hibát tartalmaznak.

-

Újabb biztonsági frissítőcsomag érkezett az OpenShift Virtualization platformhoz.

-

A Cisco magas kockázatú sebezhetőséget szüntetett meg az IOS és az IOS XE esetében.

-

A Cisco kritikus sebezhetőségeket szüntetett meg az ASA és FTD megoldásaiban.

Az iskolakezdés sok családban nemcsak a füzetek és tolltartók beszerzését jelenti, hanem az első saját okoseszköz – telefon, tablet vagy laptop – megvásárlását is a gyerekek számára.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat