Pofonegyszerűen lehet megtéveszteni a biztonsági szoftvereket

Az egyik banki trójai program nagyon egyszerű, de annál cselesebb módszert alkalmaz annak érdekében, hogy megtévessze a biztonsági technológiákat, köztük a víruskeresőket is.

A Dyre Wolf nevű alvilági kampányra a múlt hónapban derült fény. Ennek során az elkövetők olyan kártékony kódokat vetettek be, amelyek segítettek megkerülni a kétfaktoros azonosításra épülő védelmi vonalakat, és végül - becslések szerint - 1 millió dolláros kárt okoztak. Ennek az akciósorozatnak a részeként a támadók fejlett károkozókat, valamint a technológiai védelem és a felhasználók megtévesztésére alkalmas technikákat is bevetettek. Így például a Dyre nevű kártevőt is, amelynek legújabb variánsát a Seculert kutatói vették górcső alá.

A kártékony program vizsgálata során a legérdekesebb jelenség az volt, hogy a trójai nagyon könnyedén vette semmibe a sandbox technológiák által jelentett védelmet. Vagyis a vírusok felismerésére szolgáló, elkülönített környezeteket nagy pontossággal ismerte fel, és szűrte ki azokat a rendszereket, amelyek a felismerését voltak hivatottak ellátni. Emiatt elmondható, hogy a Dyre anti-sandbox technikája a csalók szempontjából beváltotta a hozzá fűzött reményeket annak ellenére, hogy roppant egyszerű elgondolásra épül. És éppen ez az, ami megkülönbözteti az eddigi sandbox elkerülésre képes károkozóktól, amelyek például az időzítéssel (sleep parancsokkal) operáltak.

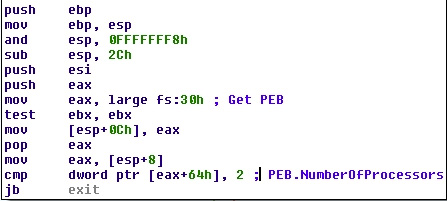

A Dyre készítői egész egyszerűen annyit tettek, hogy még mielőtt a károkozójuk akcióba lépne, azelőtt lekérdezik, hogy a trójai hány processzormaggal rendelkező rendszeren fut. Amennyiben a malware csak egy mag jelenlétét észleli, akkor rögtön leáll, és azt feltételezi, hogy egy sandboxban fut. A trükk arra épül, hogy a mai számítógépek többségében már olyan processzorok dolgoznak, amelyek legalább két maggal rendelkeznek, miközben a sandbox rendszerek - elsősorban erőforrás-takarékossági okok miatt - a legtöbb esetben csak egy maggal működnek.

A magok számának lekérdezése - Forrás: Seculert

A Seculert szerint a Dyre készítői minden bizonnyal pontosan felmérték, hogy a megoldásuk mennyire lesz hatékony, és amikor azt látták, hogy az elgondolásuk nem rossz, akkor rögtön a tettek mezejére léptek. A kivitelezésbe sem csúszott hiba, ugyanis a tesztek azt igazolták, hogy a vizsgálatokba bevont négy ingyenes és négy kereskedelmi sandbox technológia egyike sem tudta megállítani a Dyre-t. (A Seculert nem kívánta elárulni a tesztelt antivírus és biztonsági megoldások nevét, amit azzal indokolt, hogy nem akarja segíteni a kiberbűnözőket. Ehelyett inkább az érintett gyártókkal működik együtt, hogy sikerüljön megerősíteni az elvérzett sandbox megoldásokat.)

Egy vírus nem vírus

A Dyre további fontos jellemzője, hogy soha nem jár egyedül. Általában az Upatre nevű trójai kíséretében érkezik meg a számítógépekre. Annak érdekében, hogy a felismerése a hálózati adatforgalom elemzésekor is minél nehezebbé váljon az alkalmazott user-agentet is változtatja. Ezzel egyes szignatúraalapú védelmi technológiákat képes átejteni.

A Seculert kutatói szerint a Dyre esete jól mutatja azt, hogy önmagukban a sandbox technológiák sem képesek kezelni minden kockázati tényezőt. Manapság már olyan technológiákra is szükség van, amelyek például a gépi tanulásra, a hálózati adatforgalom mélyszintű elemzésére stb. építkeznek. Ezek révén lehet csak olyan védelmet kialakítani, amelyek képesek tartani a lépést napjaink folyamatosan változó fenyegetettségeivel.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat