Digital Forensics

| Telefonszám: | +36 1 700 4459 |

| E-mail: | info@digitalforensics.hu |

| Web: | www.digitalforensics.hu |

A lappangó támadások felderítésének művészete

A fejlett fenyegetettségek elleni védelmi arzenáljáról ismert Arc4dia vállalat megoldásai immár a magyar piacon is elérhetők. A cég biztonsági technológiái számos érdekességet tartogatnak.A kibertámadásokat nem tartják fel az államok határai, a célpontok védelmi rendszereit világszerte próbára teszik. A fenyegetések éppúgy sújthatnak kanadai, szingapúri vállalatokat, mint magyar szervezeteket. Ráadásul az elkövetőknek sok esetben nincs is nehéz dolguk, hiszen az internetes feketepiacon szép számban érhetők el azok az eszközök, amelyek mind a tömeges, mind a célzott támadásokat képesek elősegíteni.

Nem kétséges, hogy a kiterjedtebb károkozások elleni védelemben kulcsszerepet kell kapniuk a víruskeresőknek, a határvédelmi és a végpontbiztonsági megoldásoknak. Sajnos azonban a célzott támadások kapcsán a helyzet sokkal komplikáltabbá válik, és a hagyományos módszerek csődöt mondhatnak. A fejlett, perzisztens fenyegetettségek (APT - Advanced Persistent Threat) komoly kihívást jelentenek minden szervezet számára. Az ilyen biztonsági események megelőzése, detektálása, valamint elhárítása idő- és erőforrás-igényes feladat.

Az APT fenyegetettségek ellen védő termékek piacának egyik szereplője az Arc4dia, amely úgy határozott, hogy Magyarországon is leteszi a névjegyét. A Kanadai Nagykövetség és a Digital Forensics Kft. közös szervezésében lebonyolított bemutatkozó eseményen sok mindent megtudhattunk arról, hogy a vállalat miként látja a célzott támadások elleni fellépés lehetőségét, és milyen módszerekkel próbál gátat szabni az incidenseknek.

Az Arc4dia működése a digitális veszélyek elleni küzdelemben sokéves múltra tekint vissza. A cég veterán hírszerzési szakemberekből áll, akik számos virtuális hadszíntéren harcoltak már. Közülük Pierre Roberge, a vállalat elnök-vezérigazgatója érkezett hazánkba, aki elsőször az APT-kről beszélt, majd a védekezési lehetőségeket tárta a közönség elé.

Az APT-k célja

Pierre Roberge elmondta, hogy a célzott támadások mögött versenytársak, államok által szponzorált kiberkémek és hacktivista mozgalmak is meghúzódhatnak. A cél pedig nem más, mint az adatlopás, ami kiterjedhet szellemi tulajdonokra, tárgyalásokról készült beszámolókra, szerződésekre, titkos állami dokumentumokra stb. A szakember egy gyors wikipédiás keresést követően úgy látta – külső szemlélőként -, hogy Magyarországon „kiváló” célpont lehet például az OTP Bank, a MOL vagy éppen az Ügyfélkapu. Ugyanakkor hangsúlyozta, hogy az APT-k kapcsán sok a félreértés, mivel gyakran olyan támadásokra is ráhúzzák ezt a kifejezést, amikre nem kellene. Például nincs szó APT-kről ransomware (zsaroló program) terjesztéskor vagy nagy tömegű adatlopáskor. Az APT lényege ugyanis pontosan az, hogy az elkövető rejtőzködik, kifinomult módszereket alkalmaz, és az adatokat türelmesen, a háttérben, célzottak szerzi meg. Viszont az igazsághoz az is hozzátartozik, hogy egy-egy feltűnőbb, figyelemelterelésre alkalmas támadással lehet leplezni APT-ket. A szakember szerint manapság már az sem szokatlan, ha egy szervezet hálózatában több APT-alapú támadás is fut párhuzamosan, amelyek mind különböző versenytársakhoz köthetők.

Az APT működése

Az APT támadások több lépésben következnek be, és sokszor hónapokig vagy akár évekig tartanak. Az előadó szerint az elkövetők először áthatolnak a határvédelmi megoldásokon, és bejuttatják a célkeresztbe állított szervezetbe (például megtévesztő e-mailekkel) a nemkívánatos kódjaikat. Ezt követően legalább 2-3 olyan behatolási pontot hoznak létre, amiket a későbbiekben felhasználhatnak. Gyakran előfordul, hogy a támadók biztonsági szakemberek, informatikusok, rendszergazdák számítógépeit szemelik ki, ugyanis ezek a gépek sokszor nagy „hatalommal” bírnak a hálózatokban. (Az előadáson említett eset során például egy hálózati adminisztrátor notebookját sújtotta egy APT fenyegetettség, ami egy Microsoft alkalmazást fertőzött meg, és a hálózati adatforgalom eltérítésével szivárogtatta az értékes információkat.) Amikor pedig a támadók kezükben tartják az adatlopáshoz szükséges erőforrásokat, akkor nekilátnak a kémkedésnek, a kommunikációs csatornák lehallgatásának vagy legrosszabb esetben a kritikus infrastruktúrák kompromittálásának.

„A legfontosabb, hogy megértsük azokat a fenyegetettségeket, amikkel szembesülünk. Készpénznek vehetjük, hogy a védelmünket legyőzik. Ez tapasztalat. Az APT elleni küzdelem nem más, mint az ismeretlen megtalálása” – mondta az elnök-vezérigazgató.

Bevetésen az Arc4dia Snow

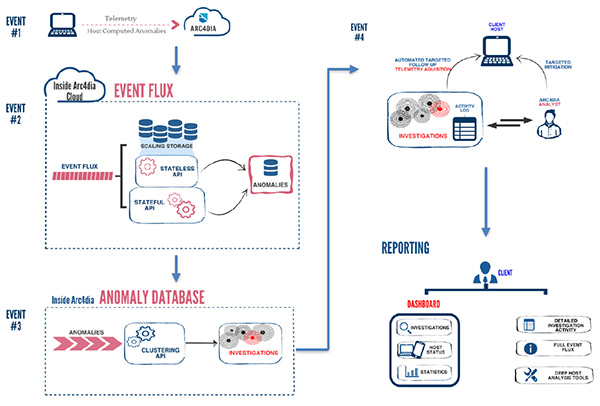

A rendezvény második felében Pierre Roberge bemutatta azt a technológiát, amivel az Arc4dia harcol az APT-s támadásokkal szemben. A Snow névre keresztelt megoldás elsősorban felhőalapú megközelítésekre épül, de létezik olyan verziója, amelyet a szervezeteknél helyben lehet telepíteni, sőt hibrid változatban is elérhető. Ezért azok a szervezetek is birtokba vehetik, amelyek a felhős szolgáltatásokat nem preferálják.

A Snow mögött egy Big Data technológiákra épülő fenyegetettség-érzékelő rendszer húzódik meg, amely a HIVEMIND webes kezelőfelületen (portálon) keresztül érhető el. Ezt a felületet használják az Arc4dia elemzői és az ügyfelek is a rendellenességek feltárásához, kiértékeléséhez és kezeléséhez. Eközben pedig a biztonsági feladatok ellátásához szükséges információkat a kliensekre telepített agent alkalmazások szolgáltatják (átlagosan napi 2 MB/PC nagyságrendben). Természetesen ezzel bizalmas adatok nem kerülnek ki a védett cégtől, leginkább állapotinformációk és hash kódok közlekednek az Arc4dia szerverei felé. Ezeket az információkat a vállalat által fejlesztett technológiák veszik kezelésbe, és elsősorban viselkedésalapú elemzéseket, anomáliadetektálásokat hajtanak végre.

Felmerülhet a kérdés, hogy az Arc4dia megoldásai mennyi hamis riasztást generálnak. Az előadó egy percig sem kendőzte, hogy rengeteget. Szerinte ugyanis ez elkerülhetetlen, mivel az elkövetők teljesen legális megoldásokat állítanak a szolgálatukba, és megannyi módszert alkalmazhatnak. Vagyis széles körű viselkedésmintákból kell meríteni. Ugyanakkor a szakember hangsúlyozta, hogy a téves riasztásokkal az ügyfelek már nem találkoznak a HIVEMIND portálon, hiszen ezeket automatizáltan, illetve manuálisan kiszűrik.

A Snow legnagyobb riválisainak a FireEye által felvásárolt Mandiant, valamint a CrowdStrike megoldások számítanak. A Snow ezek közül leginkább azzal tud kiemelkedni, hogy tartozik hozzá egy incidensreagálási szolgáltatás, amit a felhős változat alapból tartalmaz, míg a szervezetekhez kihelyezett verzió esetében óradíjas formában lehet igénybe venni. Mindez azt jelenti, hogy az Arc4dia biztonsági elemzői probléma esetén – az ügyféllel történő egyeztetéseknek megfelelően – képesek beavatkozni, leállítani a támadásokat, felderíteni a történteket. Továbbá elérhetők integrációt elősegítő API-k, és egy mobil VIP csapat is hadra fogható, amely szükség esetén a világ bármely pontjára kiszáll az incidensreagálás támogatásához.

Pierre Roberge elmondta, hogy a Snow nem váltja ki a hagyományos védelmi eszközöket (víruskeresőket, tűzfalakat, IDS/IPS rendszereket), amik az ismert, tömeges károkozások ellen védenek. Ehelyett a Snow egy kiegészítő védelmi réteget biztosít a célzott, egyedi, akár ismeretlen módszerekre épülő támadásokkal szemben, és egyúttal nemcsak a detektálást, hanem az incidensreagálást is elősegíti.

Az Arc4dia hazai képviseletét a Digital Forensics Kft. látja el.

További információk a www.cyberwarfare.hu weboldalon olvashatók.

További információk a www.cyberwarfare.hu weboldalon olvashatók.

Az oldalt partnerünk szerkeszti, annak tartalmáért felelősséget nem vállalunk!