Ön is frissítse a Flash Playert!

A kiberbűnözés nagy erőkkel szállt rá a Flash Player egy nemrégen felfedezett és javított sebezhetőségére, ezért érdemes mihamarabb frissíteni.

Már megszokhattuk, hogy a kiberbűnözők egy percig sem várnak azzal, hogy a számukra kínálkozó lehetőségekre lecsapjanak. Különösen igaz ez akkor, amikor egy olyan biztonsági résre derül fény, amely viszonylag könnyen kihasználható, és széles körű károkozásokra adhat lehetőséget. Így például elősegítheti a vírusterjesztők dolgát, vagy rendszerekhez való hozzáférésre adhat módot. Az ilyen sebezhetőségek napvilágra kerülésekor rögtön beindul az alvilági gépezet, és az arra szakosodott feketekalapos hackerek azonnal nekilátnak a sérülékenységek kihasználására alkalmas kódjaik elkészítésének. Ilyenkor nagy rivalizálás folyik, ugyanis az internetes feketepiacon sokat érnek ezek az exploit kódok. Mindezt ékesen bizonyítja az Adobe Flash Player alkalmazásának legutóbbi sérülékenysége is, amely néhány nap alatt roppant népszerű lett a hackerek körében.

Pörögnek az események

A történet még májusban kezdődött, amikor Chris Evans, a Google Project Zero csapatának egyik szakértője jelezte, hogy a Flash Playeren egy súlyos biztonsági rés tátong. Az Adobe fejlesztői rögtön megkezdték a vizsgálatokat, és megállapították, hogy a sérülékenység valóban létezik. Körülbelül két hét elteltével ki is javították a hibát, és kiadták a Flash Player 17.0.0.188-as verzióját, amely már nem tartalmazta a sebezhetőséget. Vagyis a biztonsági rés egy egyszerű - akár automatikusan lefutó - frissítéssel befoltozható, de a kiberbűnözők pontosan tudják, hogy mindez sok számítógépen még egy jó ideig nem fog megtörténni. Így aztán neki is láttak a hiba kihasználásához szükséges exploitjaik elkészítéséhez, amelyek néhány nap alatt be is kerültek a legszélesebb körben alkalmazott eszközkészleteikbe.

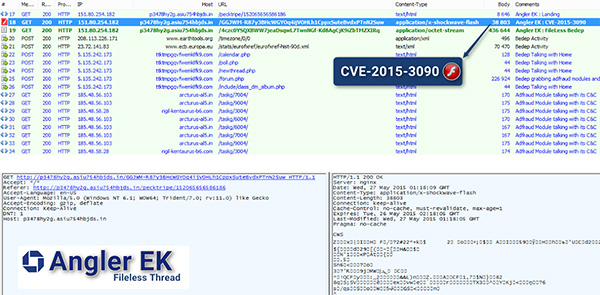

Május utolsó napjaiban a FireEye cég, valamint a Kafeine néven ismert francia biztonsági kutató már jelezte, hogy a Flash Player sebezhetősége még sok problémát fog okozni, ugyanis a kihasználásához szükséges kódok bekerültek a kiberbűnözők kedvenc, Magnitude, Neutrino és Nuclear Pack nevű eszközeibe. Így a hiba különösebb szakértelem nélkül is kihasználhatóvá vált. Ekkor azonban a történet még korántsem ért véget, ugyanis az alvilági rivalizálás miatt például a hírhedt Angler exploit kit mögött meghúzódó csoport sem hagyhatta, hogy lemaradjon, és az "ügyfeleinek" ne biztosítsa a Flash Player új módszerekkel történő térdre kényszerítését. Így néhány nap elteltével már az Angler vásárlói is élhettek a szóban forgó sebezhetőség adta lehetőségekkel.

Forrás: malware.dontneedcoffee.com

A különböző kártékony programokat értékesítő kiberbűnözői csoportok közötti kiélezett versengés nem véletlen, hiszen nagyon komoly összegek forognak kockán. A feketepiacon beszerezhető eszközökhöz ráadásul már nemcsak olyan könnyen kezelhető felhasználói felületek tartoznak, amelyek révén a támadások néhány kattintással testre szabhatók, hanem akár a teljes körű "terméktámogatás" is biztosított. Ha pedig valaki fizet egy ilyen exploitért, akkor a célpontja számára nagyon komoly károkat képes okozni például olyan módon, hogy a Flash Player hibájának kihasználásával fájlokat titkosító, zsaroló programokat juttat be a kiszemelt rendszerekbe, vagy kémprogramokat telepít fel, és bizalmas adatokat lop.

Nagy a rivalizálás

Prémium előfizetéssel!

-

A GFI négy biztonsági rést foltozott be az Archiver alkalmazásán.

-

A Mozilla a Firefox és a Thunderbird szoftverét is frissítette egy biztonsági hiba miatt.

-

A Vim kapcsán egy sebezhetőség merült fel.

-

A BeyondTrust Remote Support kritikus veszélyességű sebezhetőséget tartalmaz.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

-

Az IBM a Db2 kapcsán két patch-et adott ki.

-

Az Apple 57 biztonsági rést foltozott be a macOS operációs rendszeren.

-

Az Apple iOS és az iPadOS fontos biztonsági frissítést kapott.

-

18 biztonsági hibajavítást tartalmazó frissítés érkezett az Apple watchOS-hez.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat