Nincs nyoma a SIM-es adatlopásnak, de ettől még megtörténhetett

Továbbra sem találja a Gemalto annak nyomát, hogy a hálózatába behatoltak volna, és onnan értékes, SIM-kártyákhoz kapcsolódó adatokat loptak volna el.

A múlt héten söpört végig a világsajtóban a hír, hogy SIM-kártyákhoz tartozó, titkosításhoz használatos adatokat loptak el a Gemalto vállalattól. Elsőként mindezt a The Intercept írta meg egy olyan dokumentumra hivatkozva, amely még Edward Snowden 2013-ban kiszivárogtatott dokumentumainak hozadékának tekinthető. Az ügy nem véletlenül kapott nagy hírverést, hiszen kiderült, hogy az amerikai Nemzetbiztonsági Ügynökség (NSA) és a brit GCHQ állhat a feltételezhetően nagy mennyiségű adat eltulajdonítása mögött. Azt ugyan nem lehet tudni, hogy pontosan hány SIM-kártya és azokhoz kapcsolódó mobil eszköz vált teljesen kiszolgáltatottá a lehallgatásokkal szemben. Mindenestre az beszédes adat, hogy a Gemalto évente körülbelül 2 milliárd SIM-kártyát gyárt, amelyeket aztán 450 mobil szolgáltatóhoz juttat el, többek között az AT&T, a T-Mobile, a Verizon és a Sprint vállalatokhoz is. A The Intercept értesülése szerint 2011-ben például a német Deutsche Telekom csak egy szállítás alkalmával 450 ezer SIM-hez jutott hozzá.

A Gemalto megdöbbenéssel fogadta az adatlopásról szóló híreket, és azonnal vizsgálatot kezdeményezett. Ugyanakkor azóta sincs nyoma annak, hogy az NSA és a GCHQ bejutott volna a hálózatába. Márpedig a nyilvánosságra került dokumentumok alapján nemcsak bejuthattak oda, hanem tulajdonképpen az egész hálózatot "felügyelhették".

"Különösen éberen figyelünk minden hackertámadást, és természetesen az elmúlt évek során detektáltunk, naplóztunk és hárítottunk el ilyen jellegű támadási kísérleteket. Ugyanakkor ezek egyike sem kapcsolható össze azokkal az eseményekkel, amelyekről a The Intercept beszámolt. Ennek ellenére a híreket nagyon komolyan vesszük, és minden szükséges erőforrást bevetünk egy teljes körű vizsgálat érdekében, hogy megértsük mi is történt valójában, illetve milyen szofisztikált módszerekkel próbálhattak SIM-kártya adatokat gyűjteni" - nyilatkozta a Gemalto szóvivője.

Mi történt valójában?

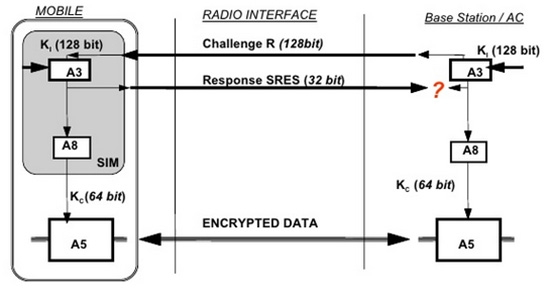

A The Intercept által napvilágra hozott információk szerint a GCHQ bejutott a Gemalto rendszerébe, és néhány számítógépre kártékony programokat telepített. Ezt követően pedig hozzájutott olyan adatbázisokhoz, amelyek a GSM biztonságának egyik alapkövéül szolgáló úgynevezett Ki kulcsokat (individual subscriber authentication key) tartalmazták. A Ki kulcsok egyrészt nélkülözhetetlen szerepet töltenek be a hitelesítésben, illetve azt követően a kommunikáció titkosításában. Amikor a telefon elküld egy hitelesítési kérelmet (az IMSI azonosítóval egyetemben) a szolgáltató felé, akkor az generál egy véletlenszerű karaktersorozatot, amit eljuttat a készülékhez. Amennyiben mindkét oldal kölcsönösen meggyőződött arról, hogy a Ki kulccsal titkosított, aláírt véletlenszerű sorozat megegyezik, akkor megtörténik a hitelesítés, és egyben egy 64 bites Kc kulcs is generálódik (szintén a Ki, valamint a véletlenszerű sorozat alapján). Ez a Kc lesz a kommunikáció titkosításának az alapja.

Megfigyelhető, hogy a nemzetbiztonsági szolgáltatók által feltételezetten eltulajdonított Ki kulcsok a mobil üzenetváltások során nem kerülnek a hálózatra. Vagyis onnan azokat nem lehetett volna megszerezni. Ugyanakkor, ha valaki birtokolja a Ki adatokat, akkor az - például egy hamis bázisállomás felállításával - beékelődhet a kommunikációba, és lehallgathatja azt. Vagyis nincs szükség szolgáltatói segítségre és a felhasználók mobiljának manipulálására sem, sőt adott esetben a jogi procedúrák is kikerülhetővé válhatnak.

A The Intercept a fentieken túl már azt is megírta, hogy az NSA és a GCHQ egyes mobil szolgáltatók számlázási rendszereihez is hozzáférést szerezhetett, amit a lehallgatások során a számlázási adatokban keletkező "anomáliák korrigálására" használhattak fel.

-

A Notepad++ sebezhetősége jogosultsági szint emelésre ad lehetőséget.

-

A Google Chrome újabb három veszélyes biztonsági hibától szabadult meg.

-

A Microsoft Windows Admin Center egy súlyos hiba miatt kapott biztonsági frissítést.

-

A Microsoft hét biztonsági rést foltozott be az Edge webböngészőn.

-

A GFI négy biztonsági rést foltozott be az Archiver alkalmazásán.

-

A Mozilla a Firefox és a Thunderbird szoftverét is frissítette egy biztonsági hiba miatt.

-

A Vim kapcsán egy sebezhetőség merült fel.

-

A BeyondTrust Remote Support kritikus veszélyességű sebezhetőséget tartalmaz.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat