Névtelenségbe burkolóznak a kiberbűnözők

A kiberbűnözők körében egyre népszerűbbek az anonimitást biztosító hálózatok. De vajon milyen támadásokat hajtanak végre névtelenségbe burkolózva?

Már évek óta megfigyelhető trend, hogy az internetes anonimitást biztosító Tor technológiát a kiberbűnözők mind gyakrabban állítják a saját szolgálatukba annak érdekében, hogy a lebukás valószínűségét csökkentsék. Az IBM legutóbbi felmérése szerint a Tor alvilági használata idén minden korábbinál több problémát okoz, ami a védekezést és a felderítést is nagymértékben megnehezíti.

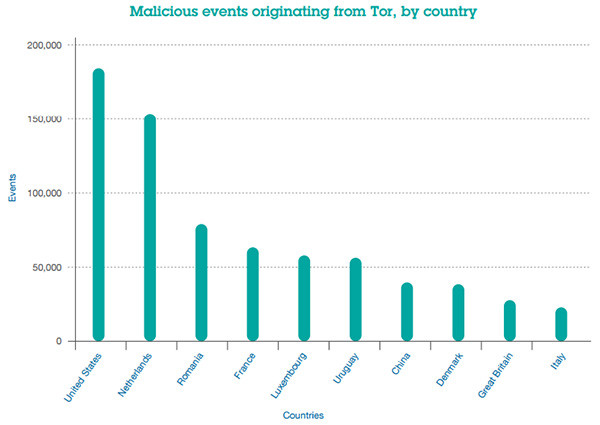

Az IBM X-Force csapatának jelentéséből az derült ki, hogy a Tor-alapú károkozások az Egyesült Államokban okozzák a legtöbb kárt. Ott május közepéig 180 ezer olyan ártalmas eseményt lehetett kimutatni, amelyek során a támadók anonimitást nyújtó technológiákkal is visszaéltek. Hasonlóan rossz helyzet alakult ki Hollandiában is, ahol 150 ezer kártékony esemény következett be Tor hálózatokon keresztül. Ebből a szempontból a toplista élén szerepel még Románia, Franciaország, Luxemburg és Uruguay.

Forrás: IBM

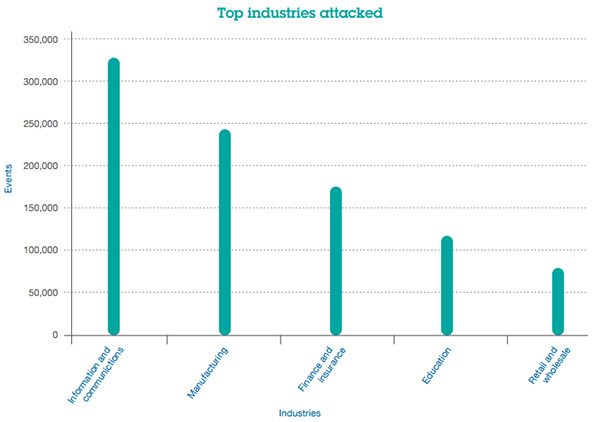

A biztonsági kutatók arra is kíváncsiak voltak, hogy a Tor-alapú károkozások mely szektorokat sújtják leginkább. Az elemzéseik során arra jöttek rá, hogy az ilyen anonim támadások több mint fele az informatikai és a kommunikációs szektorokat, valamint a gyártást érinti. Ugyanakkor ezekből az incidensekből a pénzügyi, a biztosítási, az oktatási, valamint a kereskedelmi szektorok sem tudják teljesen kivonni magukat.

Forrás: IBM

A leggyakoribb Tor-alapú támadások

Ahhoz, hogy a védelmi mechanizmusok kialakíthatóvá válhassanak a Tor alapú támadásokkal szemben, mindenképpen tisztában kell lenni azzal, hogy milyen támadási módszerekkel kell szembe nézni. Az IBM szerint a leggyakrabban SQL injection technikákra épülő károkozások következnek be Tor hálózatokon keresztül. Mivel ezekhez gyakorta nem kell nagy sávszélesség, ezért a Tor esetenkénti lassabb áteresztőképessége nem befolyásolja jelentősen a támadások lebonyolítását. Érdekes módon azonban az elosztott szolgáltatásmegtagadások is kezdenek előtérbe kerülni, amik minden rendelkezésre álló sávszélességet igyekeznek kiaknázni a célpontok megbénítása érdekében.

A nemkívánatos események további jelentős része a kártékony programok, illetve az azok által esetlegesen felépített botnet hálózatokhoz köthető. 2014-ben jelent meg az az első zsaroló, fájlokat titkosító malware, amely a Tor biztosította anonimitás mellett követelt váltságdíjat a felhasználóktól. E tekintetben a CTB-Locker trójai számít az egyik legkockázatosabb szerzeménynek, mivel a vezérlőszervereivel való kommunikációját, illetve az esetleges online fizetéseket is képes Tor felhasználásával megvalósítani.

Védekezés

Az IBM néhány védelmi tanáccsal is szolgált a Tor alapú károkozások megelőzése, illetve felderítése érdekében. Elsősorban a vállalati felhasználók számára javasolta, hogy a határvédelmi eszközeiket úgy készítsék fel, hogy azok képesek legyenek szűrni a Tor hálózatokból származó adatforgalmat. A tűzfalak, alkalmazásszintű átjárók, valamint az IDS/IPS rendszerek összehangolt, megfelelő konfigurálására is szükség van. Emellett érdemes élni azokkal a netes adatbázisokkal, amelyek rendszeresen frissülnek, és tartalmazzák az aktuális Tor-exitek címeit.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

-

A PuTTY-hoz egy biztonsági frissítés vált elérhetővé.

-

A XenServer és a Citrix Hypervisor is biztonsági frissítéseket kapott.

-

A GitLab újabb biztonsági javításokat adott ki.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.