Nagyon eldurvult a kémkedő trójai

A Regin trójai készítői nem adják fel a küzdelmet. A károkozó 49 újabb moduljáról hullt le a lepel, miközben az is bebizonyosodott, hogy nem lesz könnyű megszabadulni a nemkívánatos szerzeménytől.

A Regin trójai nem egy új keletű kártékony program, hiszen már legalább 2008 óta ostromolja a számítógépeket. A célja elsősorban a kiberkémkedés támogatása, vagyis az adatlopás szofisztikált technikákkal történő megvalósítása. A kártevő az eddigi pályafutása során kormányzati szervezetek rendszereit, kritikus infrastruktúrákat, vállalkozások hálózatait és magánszemélyek számítógépeit is célkeresztbe állította. Sokszor célzott támadásokban kapott szerepet.

A Regin és a hozzá kapcsolódó botnet igazán csak tavaly lepleződött le, amikor biztonsági cégeknek sikerült felderíteniük a kártékony program működési mechanizmusát, illetve az általa kialakított hálózatot. Úgy tűnik, hogy mindez egy cseppet sem szegte kedvét a trójai mögött álló csoport tagjainak, akik azóta is gőzerővel fejlesztik a károkozót. Egyrészt kibővítették a szerzeményük funkcionalitását, másrészt jelentősen megerősítették a botnetbe kapcsolt rendszerek kommunikációját. Ezzel összességében egy olyan infrastruktúrát állítottak fel, amelynek teljes körű feltérképezése és megbénítása nagyon nehéz feladatnak bizonyul.

Új modulok

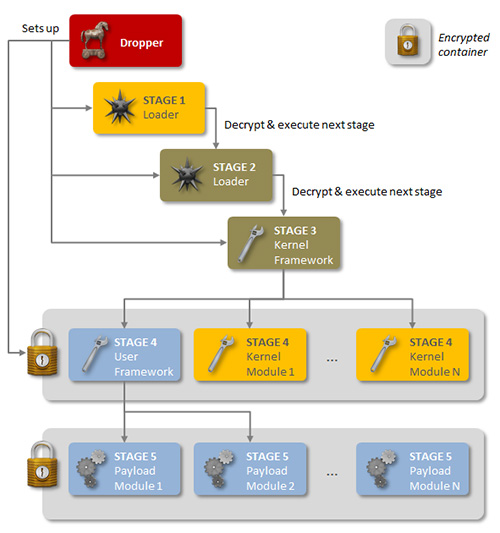

A Symantec biztonsági kutatói a Regin legújabb variánsának elemzésekor nem kevesebb mint 49 különféle új modult lepleztek le. Így elmondható, hogy a Regin összességében már 75 különböző kiegészítővel bővíthető ki. Az új bővítmények között találhatók olyanok, amik bizalmas adatok továbbfejlesztett módszerekkel történő kiszivárogtatását, a fájlrendszer mélyreható vizsgálatát, a hálózat folyamatos monitorozását, elektronikus levelek olvasását és létrehozását, illetve rendszerinformációk összegyűjtését teszik lehetővé. Egyes modulok az alapvető funkcionalitásért, mások pedig a hálózatkezelésért vagy éppen a titkosított EVFS (Encrypted Virtual File System) fájlrendszer támogatásáért felelnek.

A trójai bővítményei közötti kommunikációt RPC (Remote Procedure Call) mechanizmusok valósítják meg. Ezek segítségével a károkozó egyes összetevői távolról telepíthetők, vezérelhetők, felügyelhetők és frissíthetők.

A Regin működése és felépítése - Forrás: Kaspersky Lab

Robosztus háttérrendszer

A Regin legújabb variánsa nem kizárólag a több tucatnyi kiegészítő révén hívta fel magára a figyelmet, hanem a mögötte meghúzódó hálózat és infrastruktúra által is. A Symantec kutatói ugyanis arra jöttek rá, hogy a trójai mögött minden korábbinál komplexebb működésű hálózat működik. Az ehhez kapcsolódó fertőzött rendszerek P2P alapon kommunikálnak, de szükség esetén VPN kapcsolatok is kiépíthetők, amik a kártékony hálózati adatforgalom feltárását jelentősen megnehezíthetik. Ráadásul a Regin több olyan modullal is rendelkezik, amelyek kifejezetten egy-egy hálózati protokoll támogatásáért felelnek. Így a trójai egyebek mellett képes ICMP, UDP, TCP, HTTP, SSL és SMB protokollok felhasználásával is kommunikálni. Azt, hogy éppen milyen csatornát választ, a támadók határozhatják meg annak megfelelően, hogy a megfertőzött infrastruktúrában melyik biztosítja a legkevésbé feltűnő adatcserét.

Védekezési lehetőségek

A Regin szofisztikált technikái miatt korántsem egyszerű az ellene folytatott védekezés. Természetesen a korszerű detektálási technológiákat alkalmazó víruskereső és egyéb biztonsági alkalmazások, eszközök sokat segíthetnek a kockázatok csökkentésében. Emellett a biztonságtudatos számítógép- és internethasználat is jelentősen hozzájárulhat a károk megelőzéséhez.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.