MMS-sel kényszeríthetők térdre az androidos készülékek

Az Androidra épülő mobil készülékek egy súlyos hiba miatt könnyedén térdre kényszeríthetők. Ha a hiba részletei rossz kezekbe kerülnek, akkor annak beláthatatlan következményei lehetnek.

Az Isidor Biztonsági Központ tegnap a legmagasabb szintű riasztást adta ki a Google Android operációs rendszerével összefüggésben felmerült sebezhetőség miatt. Ennek egyik oka, hogy a napvilágra került biztonsági rés felhasználói közreműködés nélkül, akár automatizáltan is kihasználhatóvá válhat a kiberbűnözők számára. A másik ok pedig, hogy a sérülékenység milliónyi készüléket érint, vagyis nagyon széles körű támadásokhoz járulhat hozzá.

A biztonsági hibát a Zimperium kutatói fedezték fel, és jelezték azt a Google fejlesztőinek. A Google azonnal megtette a szükséges intézkedéseket, és két napon belül kiadta a hibajavítást. Sajnos ez azonban még csak az első lépés volt a kockázatok csökkentése terén, ugyanis ettől még a szükséges frissítések nem jutottak el a készülékekre. Eddig mindössze a SilentCircles Blackphone mondható védettnek a (PrivatOS 1.1.7 esetében). Emellett a CyanogenModhoz is megérkezett a frissítés. A Nexus telefonok várhatóan néhány napon belül megkapják a javítás, de a többi gyártó terveiről jelenleg semmi biztosat nem lehet tudni. Az azonban biztos, hogy a Zimperium kutatói az augusztus elején megrendezésre kerülő Black Hat USA és DEF CON 23 konferenciákon be fogják mutatni a sérülékenységben rejlő veszélyeket. A technikai részleteket valószínűleg ekkor sem fogják leleplezni, ugyanis ezek az információk nagyon komoly fegyvert adnának a kiberbűnözők kezébe.

Mi okozza az aggodalmat?

A Zimperium szerint a szóban forgó sérülékenység az eddigi legveszélyesebb androidos biztonsági hiba. A kutatók egyenesen ahhoz a Heartbleed sebezhetőséghez hasonlították, amelyet tavaly kellett javítani az OpenSSL-ben. Persze ezúttal a kockázatok nem a szervereket és a PC-ket sújtják, hanem a mobil készülékeket. A biztonsági cég számítása szerint körülbelül 950 millió olyan eszköz működhet világszerte, amelyek ki vannak téve a feltárt biztonsági résnek. Az androidos készülékek 95 százaléka lehet sebezhető.

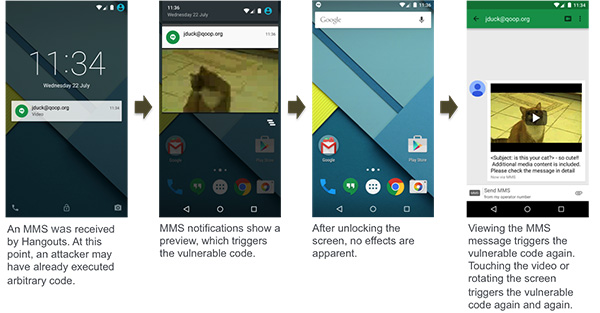

A sérülékenység kihasználásához nincs szükség különösebben szofisztikált technikára. A támadónak mindössze arra van szüksége, hogy ismerje a célkeresztbe állított felhasználó telefonszámát, akinek egy videót tartalmazó MMS-üzenetet kell küldenie. Amennyiben ez megérkezik egy sérülékeny készülékre, akkor felhasználói közreműködés nélkül megkezdődhet a támadás, valamint az ártalmas kódok, műveletek végrehajtása, mivel a hiba már előnézetben is gondot okozhat. A támadók akár el is tüntethetik a támadáshoz felhasznált MMS-üzenetüket, így a felhasználó maximum egy árva értesítővel fog találkozni. Ha a hiba kihasználása megtörténik, akkor az elkövető adatokat lophat, kémkedhet, tetszőleges kódokat futtathat, és mivel emelt szintű jogosultságok birtokába kerül, ezért akár teljes mértékben átveheti a mobil feletti irányítást.

A kockázatot tovább fokozza, hogy fennáll annak az elméleti lehetősége, hogy a kompromittált eszközökről a támadók tömegesen kezdenek kiküldeni további kártékony MMS-üzeneteket az áldozatul eső készülék címjegyzékében szereplő telefonszámokra. Ezzel a módszerrel nagyon gyorsan tudnának készülékeket manipulálni, megfertőzni.

A sebezhetőséget az Android szerves részét képező Stagefright összetevő tartalmazza, amely a multimédiás állományok feldolgozásáért felelős. Ez a komponens C++ segítségével készült, és vélhetőleg egy memóriakezelési rendellenesség sújtja.

Védekezés

Noha arra nem számíthatunk, hogy az érintett mobil készülékekhez gyorsan elérhetővé válnak a frissítések, azért érdemes figyelni a gyártók által kiadott hibajavításokat. Sajnos a másfél évesnél régebbi mobilok már nem is biztos, hogy megkapják a szükséges foltokat, pedig az Android 4.1-es (Jelly Bean) verzió előtti kiadások - az új védelmi mechanizmusok hiányában - különösen veszélyeztetettek.

Kockázatcsökkentő megoldást jelent az MMS-üzenetek automatikus letöltésének tiltása vagy az MMS APN átmeneti módosítása is.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.