Minden, amit a giga bankrablásról tudni érdemes

Hamar bejárta a világsajtót az eddigi legnagyobb bankrablásnak kikiáltott kibertámadás. Összegyűjtöttük, hogy mit érdemes tudni az alvilági akcióról, és milyen tanulságokkal szolgál a mostani eset.

2013 végén egy olyan kártékony program jelent meg, amely még napjainkban is sok fejtörést okoz a biztonsági szakemberek számára. Akkor sikerült először detektálni azt a trójai programot, amely kulcsfontosságú szerepet játszott a napokban nagy hírverést kapott banki incidensekben, és összességében legalább 1 milliárd dolláros kárt okozott az áldozatául eső pénzintézeteknek, illetve egyéb szervezeteknek.

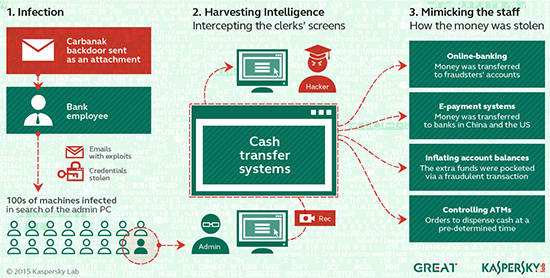

A biztonsági cégek közül elsőként a Kaspersky Lab számolt be az általa Carbanak névvel illetett támadássorozatról, illetve az ugyanilyen nevű kártékony programról. A vállalat tájékoztatójából kiderült, hogy a támadók kifinomult módszereket alkalmaztak, ugyanakkor semmiféle jel nem utal arra, hogy ismeretlen sérülékenységek, illetve technikák révén érték volna el a céljukat. Inkább olyan módon indították az akcióikat, hogy azok számukra már bevált eljárásokra épüljenek, és jól szervezettek legyenek. Ennek megfelelően az incidensek zöme célzott adathalászattal vette kezdetét, melynek során a kiszemelt banki alkalmazottak gondosan megszerkesztett elektronikus leveleket kaptak. Ezek mellékletében vagy .doc vagy .cpl kiterjesztésű állományok voltak. Amennyiben e fájlokat a megtévesztett felhasználó megnyitotta, akkor valójában egy olyan dokumentum töltődött be, amely képes volt kihasználni az Office szoftvercsomagban korábban feltárt (CVE-2012-0158, CVE-2013-3906 és CVE-2014-1761 jelzésű) biztonsági réseket. Vagyis az elkövetők igazán akkor tudták elérni a céljukat, ha olyan számítógépre sikerült akadniuk, amely nem volt naprakész a biztonsági frissítések szempontjából.

Ha a kártékony állomány lefutott, akkor a megfelelő shellcode-ok dekódolása megtörtént, és felkerült a rendszerre a Carbanak. Ennek első variánsa több szempontból hasonlított a hírhedt Carberp trójaira, aztán annak forráskódja lassan kikopott a Carbanakból. Ettől függetlenül a feladatát 2013 óta maradéktalanul képes végrehajtani. Hátsó kaput létesít a fertőzött PC-ken, és lehetőség ad a támadók számára a hálózatok feltérképezésére, illetve egyéb, távoli vezérlésre módot adó programok (például az Ammyy Remote Administration Tool) telepítésére. Így az elkövetők pontos képet kaphattak a rendszerek felépítéséről, illetve a hálózatok működéséről. Ez esetben elsősorban azon hálózati szegmensek érdekelték őket, amelyek pénzügyi rendszerekkel, illetve ATM-ek üzemeltetésével voltak összefüggésbe hozhatók. Olykor azonban még videofelvételeket is megkaparintottak, amelyek alapján a felhasználói szokásokat még inkább ki tudták fürkészni.

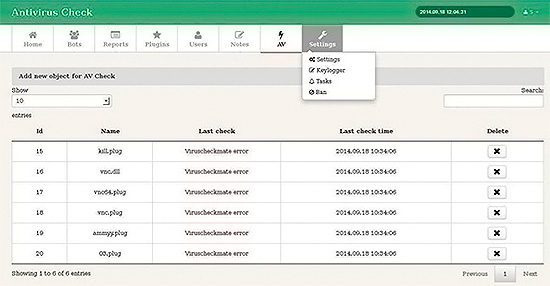

Ilyen felületen dolgoztak a tolvajok - Forrás: Kaspersky Lab

Így lopták a pénzt

Tulajdonképpen APT-alapú fenyegetettségekről beszélhetünk, amelyek ezúttal elsősorban nem kémkedési célokat szolgáltak, mivel sokkal inkább az anyagi haszonszerzés állt a középpontban. A támadók többféle módszert alkalmaztak. Olyakor SWIFT kódok alapján egész egyszerűen elkezdtek utalgatni, de volt olyan eset is, amikor a számlavezető rendszerhez tartozó Oracle adatbázist manipulálták, majd online tranzakciókat hajtottak végre bankon belül. Emellett egyes esetekben az ATM-ek kompromittálásától, működésének befolyásolásától sem riadtak vissza.

A szóban forgó incidensek végrehajtásában is elengedhetetlenek voltak a vezérlőszerverek. A támadások szervezettségét mutatja, hogy egy négyszintű Command and Control (C2) architektúra állt a tolvajok rendelkezésére, amelyben a következő - folyamatosan cserélgetett - szerverek kaptak helyet:

1. Linux kiszolgálók a Carbanak telepítéséhez, vezérléséhez és a felügyeleti adatok gyűjtéséhez.

2. Windows szerverek a távoli kapcsolatok lebonyolításához.

3. Adatmentésre szolgáló szerverek.

4. Olyan kiszolgálók, amelyek további kártékony programok célba juttatását segítették elő.

Forrás: Kaspersky Lab

Néhány gyakori kérdés a Kaspersky Lab tolmácsolásában:

Mit lehet tudni a Carbanak történetéről?

A Carbanak első variánsának kódját 2013 augusztusában fordították le a vírusírók. Az első detektálásra azonban csak 2013 decemberében került sor. A károkozó az áldozatául eső bankok rendszerében átlagosan 2-4 hónapon keresztül volt képes észrevétlenül tevékenykedni. Először 2014 februárja után tudta pénzhez juttatni a terjesztőit, és a legtöbb fertőzést 2014 júniusában okozta.

Miért csak most hozták nyilvánosságra az incidenseket?

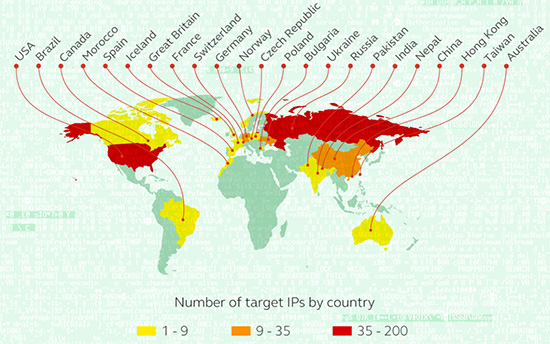

Amióta vizsgáltuk a Carbanak működését, azóta folyamatosan együttműködtünk a hatóságokkal. A nyomozás érdekei miatt nem tudtuk nyilvánosságra hozni az elemzéseinket. Emellett folyamatosan tartottuk a kapcsolatot a CERT-ekkel és egyéb nemzeti, illetve regionális hatóságokkal, amelyeken keresztül eljuthattak a szükséges információk az áldozatokhoz. A legtöbb támadás az Egyesült Államokban, Oroszországban, Németországban és Kínában következett be.

Forrás: Kaspersky Lab

Mi volt a célja a támadásoknak?

Az elkövetők behatoltak az áldozatok hálózatába, és kritikus rendszereket kerestek, illetve térképeztek fel. Ezt követően pedig pénzt loptak. Esetenként akár 2,5-10 millió dolláros károkat is képesek voltak előidézni.

Hogyan terjesztették a csalók a károkozót?

Elsősorban célzott adathalászati módszereket vetettek be a banki alkalmazottak ellen, akiknek esetenként a személyes postafiókjaikba is juttattak a káros küldeményekből. Emellett úgy gondoljuk, hogy drive by download technikákat is használtak.

A víruskeresők már felismerik a Carbanak kártevőt?

Igen. A mi védelmi alkalmazásaink Win32.Carbanak vagy Backdoor.Win32.CarbanakCmd néven detektálják azt.

Hogyan lehet védekezni az ilyen ártalmas programokkal szemben?

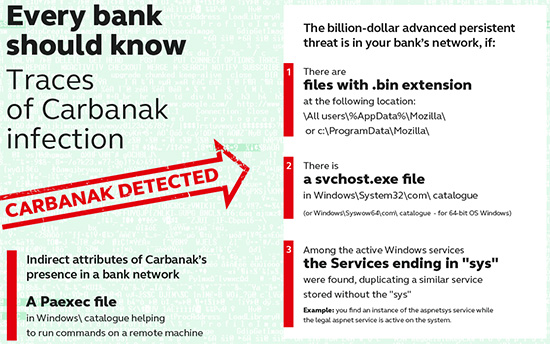

Mindig óvatosan, kellő körültekintéssel kezeljük az elektronikus leveleket. Rendszeresen frissítsük az operációs rendszert és az alkalmazásokat. A Carbanak támadássorozat eddig egyetlen nulladik napi sérülékenységet sem használt ki, így mindegyik célkeresztbe állított biztonsági rés időben befoltozható lett volna. Mindezek mellett természetesen nélkülözhetetlen a naprakészen tartott vírusvédelem használata.

-

A Google Chrome webböngészőhöz egy jelentős biztonsági frissítés érkezett.

-

A Nessus Agent kapcsán egy biztonsági hibát kell javítani.

-

Az IBM a Db2 kapcsán két patch-et adott ki.

-

Az Apple 57 biztonsági rést foltozott be a macOS operációs rendszeren.

-

Az Apple iOS és az iPadOS fontos biztonsági frissítést kapott.

-

18 biztonsági hibajavítást tartalmazó frissítés érkezett az Apple watchOS-hez.

-

Az Adobe InDesign három sebezhetőség miatt kapott frissítést.

-

Nagyon jelentős biztonsági frissítés érkezett az Adobe After Effects szoftverhez.

-

Az Adobe Audition alkalmazás kapcsán fél tucat biztonsági hiba megszüntetésére nyílt lehetőség.

-

A Microsoft letölthetővé tette a februári hibajavításokat a Windows-hoz.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat