Megújult erővel csap le a DDoS

Az elosztott szolgáltatásmegtagadási támadások egyre több fronton jelennek meg, ami a védekezést jelentősen megnehezíti. Mutatjuk a trendeket és a legújabb módszereket.

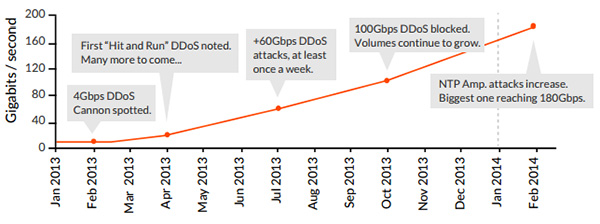

Az elosztott szolgáltatásmegtagadási támadások értékelésekor a statisztikákban általában három alapvető információ jelenik meg. Egyrészt, hogy a vizsgált időszakban mennyi ilyen jellegű incidens történt, másrészt, hogy azok mekkora intenzitással csaptak le az áldozataikra, azaz mekkora volt az átlagos sávszélesség-felhasználás. Sajnos az utóbbi időben mindkét téren kedvezőtlen hírek érkeztek, azonban a problémát nem kizárólag ez jelenti. Legalább akkora gond, hogy a DDoS elleni fellépés egyre komplexebb megközelítést igényel, ugyanis a támadó technikák mind kifinomultabbakká és összetettebbekké válnak.

A február óta az Imperva cég alá tartozó Incapsula a legutóbbi jelentésében elsősorban a többtényezős, több támadási vektorra épülő incidenseket emelte ki. „Ilyen támadásokkal régebben is lehetett találkozni, azonban meglehetősen ritkán. Ezek kivitelezése, indítása ugyanis tovább tart, mivel a botnetekhez kapcsolódó gépeket vagy hardvereket a támadóknak megfelelő DDoS-eszközkészletekkel kell felvértezniük" - nyilatkozta Marc Gaffan, az Incapsula alapítója.

Forrás: Incapsula

A biztonsági cég jelentéséből kiderül, hogy a hálózatalapú (3. és 4. rétegbeli) DDoS támadások 81 százaléka egy időben legalább két támadási módszert alkalmaz, míg a 39 százalékuk három vagy ennél többet. A kutatók szerint a leggyakrabban bevetett technikák a SYN-floodra épülnek. Az egyikük a hagyományos SYN-flood, míg a másik (250 bájtnál) nagyobb SYN csomagok révén valósul meg. Az előbbi elsősorban a szerverek erőforrásainak lekötését célozza, míg az utóbbi a teljes hálózat térdre kényszerítését segítheti elő.

„A többfaktoros megközelítés növeli a támadók esélyeit, hogy különböző hálózatokban vagy infrastruktúrákban is sikereket érjenek el. A támadó technikák kombinálásával gyakran megpróbálnak ködösíteni, amikor is az első támadás során nagy "zajt csapnak", és ezzel terelik el a figyelmet a valós károkozásokról” - vélekedtek a biztonsági kutatók. Majd hozzátették, hogy egyre gyakrabban lehet azt tapasztalni, hogy egy-egy akció előtt az elkövetők pontosan feltérképezik a célkeresztbe állított hálózatokat, és az összegyűjtött információk alapján választják ki a módszereiket.

Webes DDoS

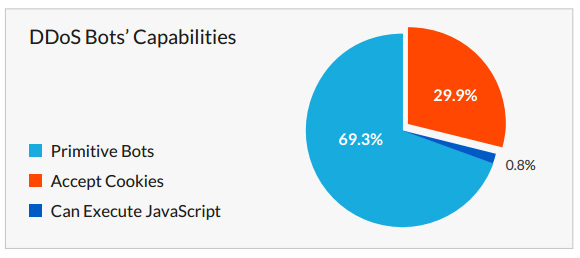

Az Incapsula egy másik trendre is felhívta a figyelmet. Napjainkban ugyanis mind inkább terjednek azok a támadóeszközök, amik képesek megkerülni a cookie-k és munkamenetek ellenőrzésére alapuló védelmi mechanizmusokat. Ehhez úgynevezett böngészőalapú DDoS-botok állnak rendelkezésükre, amelyek az ellenőrzéseket jelentősen megnehezítik azáltal, hogy cookie-kat is kezelnek. (Egyes esetekben már a JavaScriptek feldolgozása sem okoz problémát a támadások során.)

Forrás: Incapsula

„A cooke-k tárolásának képessége alapvető fontosságú annak tesztelésére, hogy egy eszköz ténylegesen valódi böngészőt futtat-e vagy sem. A támadók manapság olyan eszközöket fejlesztenek, amelyek a DDoS botokat cookie támogatással látják el, így a védelmi eszközök szempontjából úgy tűnnek, mintha azok valódi böngészők lennének” - mondta Gaffan. Emiatt számos védelmi eljárás hatástalanná válhat. Annál is inkább mivel a cookie manipulációk mellett gyakran jelenik meg a támadók eszköztárában például az user-agentek hamisítása. Ezzel azt próbálják elhitetni, hogy a botnet hálózatukból érkező adatforgalmat valódi keresőrobotok vagy webböngészők generálják.

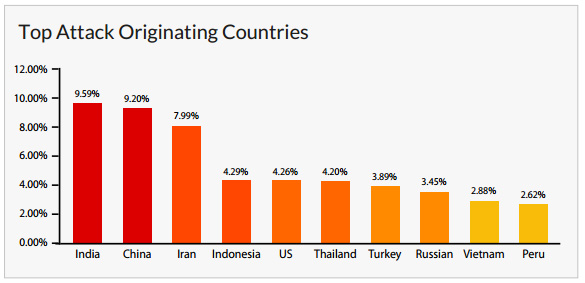

A támadások forrása

Az Incapsula azt is megvizsgálta, hogy a DDoS-támadások mely területekről indulnak ki. Megállapította, hogy az incidensek több mint fele összesen tíz országból veszi kezdetét. Ebből a szempontból a toplistát India, Kína és Irán vezeti.

Forrás: Incapsula

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.