Megbénítható-e egy hírhedt kiberbanda?

Az Operation Blockbuster művelet célja, hogy a biztonsági cégek megzabolázhassák a rendkívül kártékony Lazarus csoport tevékenységét.

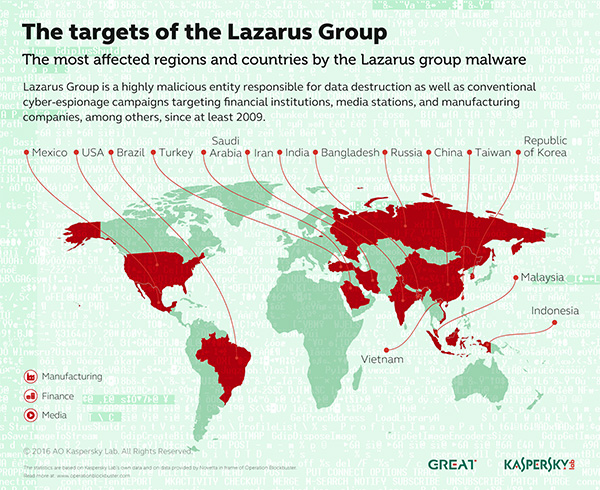

A Sony Pictures Entertainment (SPE) elleni 2014-es támadás után a Kaspersky Lab GReAT csapata is megkezdte az incidens során használt Destover vírus vizsgálatát. Az elemzőmunkát később kiterjesztette egy szélesebb körű kutatásra, ami további kiberkémkedési kampányokat is górcső alá vett. Ezek többek között pénzügyi szervezeteket, valamint média és gyártó cégeket céloztak.

A különböző malware családok közös jellemzői alapján a biztonsági szakértők képesek voltak egy csoportba sorolni több tíz izolált támadást, melyeket ugyanaz a hackercsoport hajtott végre. Kiderült, hogy a Lazarus csoport már néhány évvel az SPE incidens előtt is aktív volt, és úgy tűnik még most is az.

A nyomozás sikere érdekében a Kaspersky Lab, valamint az AlienVault Labs egyesítette erőit, és közösen kezdtek vizsgálódni. Ezzel egyidejűleg a Lazarus csoport tevékenységét több más cég és biztonsági szakember is vizsgálta. E vállalatok egyike, a Novetta egy kezdeményezést indított, amelynek célja, hogy mindenre kiterjedő információkat tegyen közzé a Lazarus csoport ténykedéséről.

Tű a szénakazalban

A különböző biztonsági incidensekből származó malware minták vizsgálatával, és speciális azonosítási szabályok létrehozásával az Operation Blockbuster résztvevői képesek voltak azonosítani számos olyan támadást, amelyeket a Lazarus csoport követett el. A támadások közötti kapcsolatok felderítését több tényező is segítette. Egyrészt programkódok újrafelhasználására került sor. Másrészt a támadási módszerekben is kimutathatók voltak hasonlóságok. A kártékony programok terjesztését szolgáló, úgynevezett dropper programok mindegyike jelszóval védett, ZIP-fájl formájában juttatta fel a nemkívánatos programokat a számítógépekre. Ráadásul az alkalmazott jelszó is mindig egyforma volt. A csalók a jelszavas védelmet annak érdekében alkalmazták, hogy megakadályozzák az automatizált rendszereket abban, hogy kicsomagolják és elemezzék a fájlokat. Végül éppen ez lett az egyik kulcsa annak, hogy sikerült összekapcsolni az ártalmas tevékenységeket.

A kiberbűnözők nem kizárólag kémkedési, adatlopási célokkal fertőzték a rendszereket, hanem sokszor romboltak is. Az áldozatukul esett rendszereken gyakorta töröltek fájlokat, amivel a saját nyomaikat is igyekeztek eltüntetni.

"A fájlok törlésére irányuló támadások száma folyamatosan növekszik. Ez a fajta malware rendkívül hatékony számítógépes fegyvernek bizonyul. Az erő, amellyel képesek több ezer számítógépet egyetlen gombnyomással letörölni, komoly fegyver egy olyan hackercsoport kezében, melynek célja a kiszemelt vállalatok megbénítása" - mondta Juan Gierrero, a Kaspersky Lab vezető biztonsági kutatója.

"Ez a hackercsoport rendelkezik a szükséges képességekkel és elkötelezettséggel, hogy számítógépes kiberkémkedési műveleteket hajtson végre azzal a céllal, hogy adatokat lopjon vagy károkat okozzon. Az Operation Blockbuster egy jó példa arra, hogy miként növelhetjük a hatékonyságunkat információmegosztással és együttműködéssel annak érdekében, hogy közösen megakadályozzuk a hackerek tevékenységét." - mondta Jaime Blasco, az AlienVault vezető kutatója.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.