Linuxos rendszerekből épített botnetet egy trójai

Egy olyan trójai programot lepleztek le biztonsági kutatók, amely már legalább öt éve szedte az áldozatait a linuxos számítógépek körében.

Nem túl gyakori, amikor arról kell beszámolnunk, hogy Linux alapú kiszolgálók estek áldozatául kártékony programoknak. Természetesen elfordulnak ilyen esetek is, de a Windows-os kártevők által okozott problémákhoz képest elenyésző számban. Amikor azonban közbe-közbe felüti a fejét egy-egy Linux kompatibilis vírus, akkor az jól rávilágít arra, hogy e rendszerek esetében sem célszerű félvállról venni a védekezést. Különösen nem akkor, amikor egy olyan horderejű trójai csap le, mint amilyen az ESET kutatói által leleplezett, Mumblehard nevű kártevő.

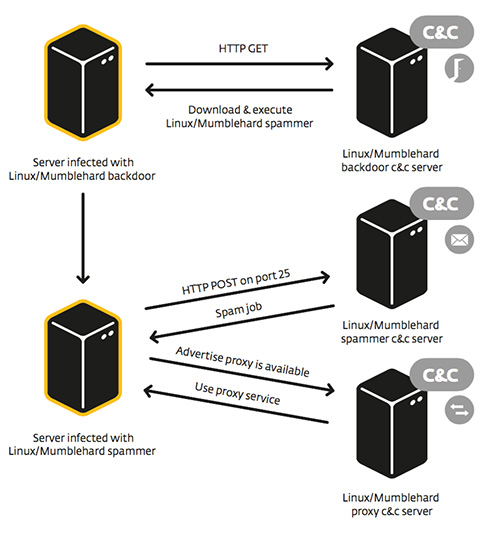

A Mumblehard legfontosabb jellemzője, hogy olyan számítógépeket, elsősorban szervereket próbál megfertőzni, amelyeket aztán kéretlen elektronikus levelek küldözgetésére és egy botnet kiépítésére használhat fel. Maga a kártevő két fontosabb összetevőből épül fel. Az egyik egy hátsó kapu létrehozásáért felel, míg a másik spamelésben jeleskedik. Amikor rákérül egy rendszerre, akkor rögtön kapcsolódik különböző vezérlőszerverekhez, és kétirányú kommunikáció révén válik szabályozhatóvá a működése.

Forrás: ESET

Az ESET szakértői szerint a Mumblehard az átlagosnál kifinomultabb technikákat alkalmaz, aminek egyik nemkívánatos hozadéka, hogy legalább öt éven keresztül teljesen észrevétlen tudott maradni. Alapvetően Perl segítségével készült, de assemblyben íródott komponensei is vannak.

A Mumblehard botnet évekre visszamenő aktivitását, illetve kiterjedését nehéz megbecsülni, de az biztos, hogy a biztonsági cég kutatói eddig több mint 8500 egyedi IP-címet azonosítottak, amelyek mögött olyan szerverek voltak, amikre a károkozó rákerült. A kiberbűnözőknek tehát legalább ennyi rendszer állt rendelkezésükre ahhoz, hogy a reputációs, hírnévalapú védelmi technikák kijátszásával tudják terjeszteni a kéretlen küldeményeiket.

Prémium előfizetéssel!

-

A WordPress egyik népszerű bővítménye kritikus veszélyességű hibát tartalmaz.

-

A Cisco ASA egy biztonsági frissítéssel gyarapodott.

-

A Google több mint 100 biztonsági javítást adott ki az Androidhoz.

-

A Djangohoz újabb biztonsági frissítés vált elérhetővé.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat