Láthatatlan támadások az Informatikai Biztonság Napján

Az idei ITBN a láthatatlan fenyegetettségek jegyében zajlott. Az elmúlt egy évben tovább mélyültek a frontvonalak, ezért arra az esetre is fel kell készülni, ha nem sikerül megállítani egy támadást.

A 2015-ös ITBN egy igazán egzotikus helyre költözött legalábbis, ami a biztonsági konferenciák helyszíneit illeti. A szervezők szakítottak a régi hagyományokkal, és ezúttal nem valamely moziban rendezték meg a kétnapos eseményt, hanem a Grupama Arénában. Ez jó választásnak bizonyult, hiszen egy tágas épületben lehetett lebonyolítani az előadásokat, bemutatókat, és felállítani a kiállítói standokat.

A biztonsági szakértők előadásai idén is két előadóteremre koncentrálódtak, de ezek mellett nem maradtak el a „kistermes” demók sem, ahol az egyes gyártók testközelből mutatták be a védelmi megoldásaikat. Az előadások ezúttal is változatos témákat érintettek. Ha egy olyan területet kellene kiemelni, amely a főszerepet játszotta, akkor az mindenképpen a fejlett fenyegetettségek elleni küzdelem lenne. Ahogy az esemény mottója is szólt „Battling the unknowns”.

FBI: mindenhol egyformák a fenyegetettségek

A 2015-ös ITBN keynote előadását Donald J. Good tartotta, aki az FBI kiberdivíziójának igazgatója. A sokat látott szakember hangsúlyozta, hogy az Egyesült Államokban tapasztalt kiberfenyegetések a világ minden régióját sújtják, ezért nem lehet szemet hunyni ezek felett Magyarországon sem. Good szerint a legtöbb támadással egyértelműen az egészségügyi, a pénzügyi és a kormányzati szektoroknak kell szembenézniük. Érzékeltette, hogy a védekezés valóban nem egyszerű feladat, és kizárólag akkor lehet sikeres a fellépés, ha az összefogással párosul. Ez több szinten valósul meg az FBI esetében, hiszen számos más „hárombetűs” (DHS, DOD, NSA stb.) amerikai szervezettel dolgozik együtt, és osztják meg egymás között az információkat.

A 2015-ös ITBN keynote előadását Donald J. Good tartotta, aki az FBI kiberdivíziójának igazgatója. A sokat látott szakember hangsúlyozta, hogy az Egyesült Államokban tapasztalt kiberfenyegetések a világ minden régióját sújtják, ezért nem lehet szemet hunyni ezek felett Magyarországon sem. Good szerint a legtöbb támadással egyértelműen az egészségügyi, a pénzügyi és a kormányzati szektoroknak kell szembenézniük. Érzékeltette, hogy a védekezés valóban nem egyszerű feladat, és kizárólag akkor lehet sikeres a fellépés, ha az összefogással párosul. Ez több szinten valósul meg az FBI esetében, hiszen számos más „hárombetűs” (DHS, DOD, NSA stb.) amerikai szervezettel dolgozik együtt, és osztják meg egymás között az információkat. A védelmi információk megosztása esetében azonban jóval többről van szó, ugyanis abba az FBI már bevonta a leginkább veszélyeztetett (egészségügy, pénzügy, energetika, kommunikáció…) szektorokat, valamint a biztonsági vállalatokat is. Ennek kapcsán a szakember eldicsekedett a Gameover Zeus trójai által létrehozott botnet megbénításával, illetve a Darkode csoport elleni sikeres fellépéssel. Ezen akciókban nagyon fontos volt az információk megfelelő áramlása. Good végül kitért arra, hogy a szervezetek, vállalatok szintjén lényeges, hogy kellő átláthatóság mellett, mélyszintű naplózás valósuljon meg, és a hálózati adatforgalom archiválásával biztosítottak legyenek az incidensek kivizsgálásához szükséges adatok. Emellett előre fel kell készülni a támadásokra megfelelően kidolgozott üzletmenet-folytonossági és katasztrófa-helyreállítási tervekkel.

Ki a támadó?

Thomas Maxeiner, az Intel Security egyik igazgatója az előadását rögtön azzal kezdte, hogy elmondta: „a legnagyobb kihívás a rosszfiúk felismerése”. Valójában nem is kertelt, hiszen jelezte, hogy napjainkban nem elegendő csak a megelőzésre helyezni a hangsúlyt, szükség van arra is, hogy az esetlegesen bekövetkező incidenseket megfelelően lehessen lereagálni. Már csak azért is, mert a kutatólaborjukban naponta 200 ezer új malware minta akad fent, és bizony előfordul, hogy ezek közül néhány átcsúszik a szofisztikáltabb védelmi vonalakon is. A vállalat egyik felmérése szerint a válaszadó szervezetek 79 százaléka arról számolt be, hogy a hálózatba bekerült ártalmas kódok kiszűréséhez legalább egy hétre van szükségük, de ez az időablak akár egy évig is terjedhet. (A Cisco szerint az átlagos detektálási időszükséglet 200 nap.)

Maxeiner egy olyan védelmi megoldást vázolt fel, amely adaptív módon alkalmazkodik a környezethez, és az egyes komponensei szoros kapcsolatban állnak egymással. A szakember szerint egy olyan védelmi rendszert érdemes elképzelni, amely működését tekintve hasonlít az emberi szervezet reakcióira: amikor elvágjuk az ujjunkat, akkor rögtön beindulnak a reflex folyamatok, bekövetkeznek a legfontosabb reakciók, és a fókusz a sérült területre irányul. A korszerű biztonságmenedzsmentet is egy ilyen analógia mentén célszerű elképzelni.

Sok múlik a felhasználókon

Patrick Grillo, a Fortinet marketing igazgatója is a fejlett, perzisztens fenyegetettségekre helyezte a hangsúlyt a prezentációja során. Elmondta, hogy az ilyen típusú incidensek szinte kivétel nélkül social engineering módszerek alkalmazásával, illetve hitelesítő adatok eltulajdonításával indulnak. Ezért ezen a ponton nagy próbatétel hárul a felhasználók biztonságtudatosságára. A szakember kijelentette: „a felhasználók jelentik az elsődleges védelmi vonalat”. Véleménye szerint az APT kockázatainak körülbelül csak a fele kezelhető szimplán technológiai eszközökkel, vagyis komplex megközelítésre van szükség. A prevencióban szerepet kaphatnak a víruskeresők, a tűzfalak, az IDS/IPS rendszerek és a biztonsági átjárók. A detektálást sandbox révén, IP/kliens alapú reputációs ellenőrzésekkel és botnetek elleni védelmi megoldásokkal lehet kiegészíteni. A kockázatok további csökkentéséhez pedig szükséges a biztonsági intelligencia alkalmazása, illetve a kellő szintű háttérkutatások elvégzése, amelyeket a gyártók gőzerővel végeznek a laborjaikban.

Elzárt csapok

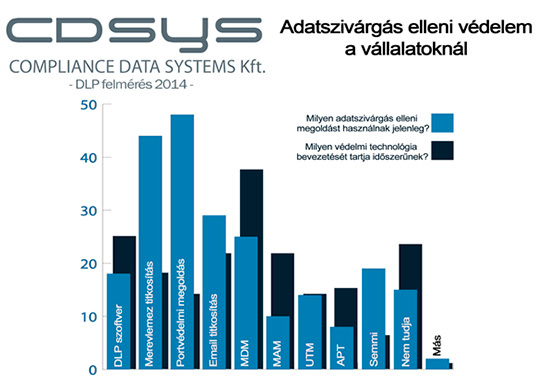

Tóth Péter Barnabás, a CDSys szakértője a DLP technológiák jelenéről és jövőjéről beszélt a rendezvényen. Felvázolta, hogy egy mai adatszivárgás-megelőzésre kiélezett megoldásnak milyen képességekkel kell rendelkeznie. Megemlítette, hogy egy alapos adatvagyonleltár elvégzése után minden releváns adatutat védelemmel kell ellátni a kommunikációs csatornáktól kezdve a fájlszervereken át a mobil eszközökig bezárólag. Az érzékeny adatok detektálása számos módon történhet, beleértve a kulcsszavakra, kifejezésekre, ellenőrző összegekre vagy tagekre épülő ellenőrzéseket is. Itt azonban nem szabad leragadni, hiszen szükség van arra, hogy a DLP-technológia megfelelő módon támogassa az incidenskezelési folyamatokat. Továbbá azok az igazán jó technológiák, amelyek kellő módón integrálhatók a meglévő környezetekbe, és képesek együttműködni egyebek mellett a biztonsági mentéseket és titkosításokat végző eszközökkel.

Mivel a DLP technológia iránti kereslet folyamatosan növekszik (a piac éves szinten 20 százalékkal bővül), ezért a gyártók többsége komoly fejlesztéseket folytat e területen. A fejlesztőmunka kiterjed az adatklasszifikáció megkönnyítésére, a DLP mobil és felhő alapú rendszerek felé történő kiterjesztésére, valamint az integráció fokozására is. Joggal számíthatunk arra, hogy az adatszivárgás-megelőzés a jövőben mind nagyobb mértékben fog támaszkodni a mesterséges intelligenciával kapcsolatos kutatásokra, valamint a neurális hálókra is.

Gondban a kibervédelem

Frész Ferenc, Cyber Services alapítója egy kritikus hangvételű előadással hívta fel a közönség figyelmét arra, hogy az utóbbi néhány hónapban kibervédelmi téren nagyon kedvezőtlen folyamatok indultak el hazánkban, amelyek már most éreztetik negatív hatásukat. A szakember kifejtette, hogy Magyarország az elmúlt években nagyon hatásos módon lépett fel a különféle fenyegetettségek ellen. Oly annyira, hogy világviszonylatban a hatodik, míg európai szinten a harmadik helyre küzdötte fel magát a kibervédelmet illetően. Ez abban is megmutatkozott, hogy néhány évvel ezelőtt még a tíz legaktívabb támadó ország között tartották számon Magyarországot, míg idén már csak a 37. helyre kerültünk. A „támadó ország” ez esetben azt jelenti, hogy innen indultak ki a világ más helyein működő szervezetek elleni alvilági akciók. Nem azért, mert a magyar feketekalapos hackerek voltak túlságosan aktívak, hanem azért mert sok olyan rendszer működött, amelyek sérülékenynek bizonyultak, és proxyként (átjáró házként) működtek.

Sajnos azonban az elmúlt hónapokban olyan átszervezések történtek, amik a kedvező folyamatokat negatívan érintették, és komoly hátralépést eredményeztek. Frész Ferenc ugyanakkor megemlítette, hogy mindez nemcsak magyar jelenség, más államoknál is megfigyelhető, hogy a kibertámadási, kémkedési és megfigyelési lehetőségek kerülnek előtérbe a kibervédelem rovására. E trendek mögött magán, gazdasági és politikai érdekek is meghúzódnak.

Összegzés

A 2015-ös ITBN alapvetően hozta azt a színvonalat, amit az előző években megszokhattunk. Az előadásokat végigkövető látogatók átfogó képet kaphattak napjaink legrelevánsabb fenyegetettségeiről, és rögtön számos védelmi megoldással ismerkedhettek meg. Ugyanakkor azért még mindig hiányoztak azok a nagytermi előadások, amelyek élő demókkal fűszerezték volna meg a PPT-s prezentációkat.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

-

A PuTTY-hoz egy biztonsági frissítés vált elérhetővé.

-

A XenServer és a Citrix Hypervisor is biztonsági frissítéseket kapott.

-

A GitLab újabb biztonsági javításokat adott ki.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.