Izmosodnak a szolgáltatásmegtagadási támadások

Az informatikai rendszereket, hálózatokat, szolgáltatásokat megbénító támadásoknak nemcsak a száma nő, hanem az intenzitása is.

Amikor az elosztott szolgáltatásmegtagadási (DDoS) támadások elemzésére kerül sor, akkor azokat több szempontból is érdemes górcső alá venni, ugyanis csak így lehet megalapozottabb kijelentéseket tenni a fenyegetettségekkel kapcsolatos trendek alakulására. Pontosan ezt teszi a Prolexic is, amely rendszeresen közzéteszi a DDoS-statisztikáit. Ezúttal a cég a 2012 utolsó negyedévére vonatkozó adatait osztotta meg a nyilvánossággal. Ennek köszönhetően kiderült, hogy miként alakult e támadások száma, intenzitása és időtartama.

Egy jó hír is akad

A Prolexic statisztikáiból mindössze egy kedvező fejlemény olvasható ki. Mégpedig az, hogy a szolgáltatásmegtagadási támadások átlagos időtartama az elmúlt év utolsó három hónapjában 32 órára adódott, ami némileg kevesebb, mint az egy évvel korábban mért érték. A rossz hírek viszont csőstől jöttek. A kutatók ugyanis 19 százalékos növekedést tapasztaltak a DDoS-alapú károkozások számában, és minden idők legmozgalmasabb negyedévéről számoltak be. Ugyancsak kedvezőtlen hír, hogy e támadások által felemésztett átlagos sávszélesség 4,9 Gbps-ról 5,9 Gbps-ra emelkedett. A cég megemlítette, hogy az utolsó negyedévben összesen hét olyan DDoS akcióról szerzett tudomást, amelyek egyenként több mint 50 Gbps sávszélességet foglaltak le.

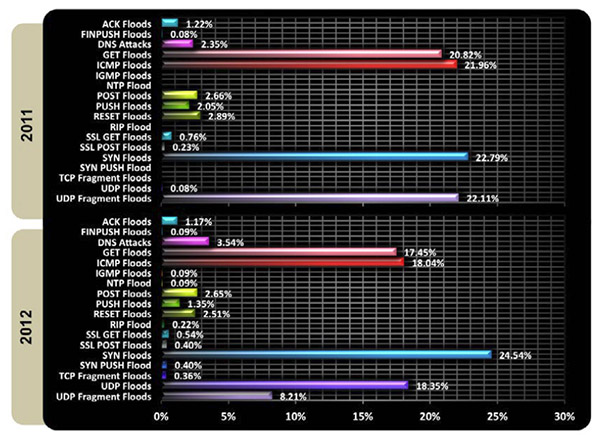

Támadástípusok - Forrás: Prolexic

"A negyedik negyedévet a növekvő számú és intenzitású DDoS-támadások határozták meg. Amíg a megelőző negyedévben a 20 Gbps-os támadások még hírnek számítottak, addig mostanra már az 50 Gbps lett a releváns érték" - nyilatkozta Scott Hammack, a Prolexic elnök-vezérigazgatója.

A biztonsági cég a beszámolójában külön kitért arra a botnetre, amely az "itsoknoproblembro" (BroDoS) eszközkészletre, illetve károkozásokra is alkalmas megoldásra épül. Egyes hírek szerint a meglehetősen kifinomult és sok automatizmusra lehetőséget adó itsoknoproblembro az elmúlt időszakban az amerikai bankokat ért szolgáltatásmegtagadási támadásokban is szerepet kapott. Ezeket a feltevéseket azonban a Prolexic nem kívánta megerősíteni. Azt azonban közölte, hogy felmérései szerint a negyedik negyedévben Kínából indult ki a legtöbb DDoS-támadás. Ugyancsak sok akció forrásául szolgáltak német, indiai, egyiptomi és pakisztáni rendszerek is.

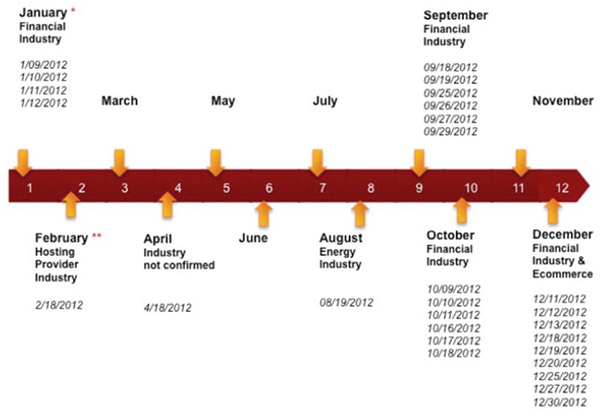

Az itsoknoproblembro ténykedése - Forrás: Prolexic

Összefogás nélkül nem megy

Korábban az AT&T is iparági összefogást sürgetett az elosztott szolgáltatásmegtagadási támadásokkal szembeni hatékonyabb fellépés érdekében. "Erőteljesen koncentrálunk a DDoS támadásokra, de 2012 egy őrület volt ebből a szempontból. Nagyon jól szervezett és megtervezett támadások indultak az ügyfeleink ellen" - adott hangot aggodalmainak Michael Singer, az AT&T biztonságért felelős igazgatója, amikor iparági összefogásra szólított fel az elosztott szolgáltatásmegtagadási támadások kapcsán.

Singer kifejtette, hogy 2012-ben is jelentős kapacitásbővítést hajtottak végre annak érdekében, hogy a DDoS támadások hatásait csökkenteni tudják. Voltak olyan akciók, amelyeket még azelőtt sikerült megakadályozni, hogy abból az ügyfelek bármit is észrevettek volna. Azonban ez nem mindig sikerült, ugyanis az egyre kifinomultabb támadásokkal nem mindig lehetett teljes mértékben felvenni a kesztyűt. Ezért nem meglepő, hogy az AT&T is belátta, hogy ha ezek a támadások túlnőnek azon a határon, amit még kezelni tud, akkor csakis a versenytársak és a kormányzat segítségére számíthat egy kiterjedt akció leküzdése során.

Singer nem is habozott, és mind az amerikai kormányt, mind a versenytársakat arra szólította fel, hogy közösen lépjenek fel a DDoS ellen. Így jóval nagyobb kapacitások állnának rendelkezésre ahhoz, hogy a nagy támadásokkal szemben is legyen esély védekezni. A szakember szerint ez esetekben nem amatőr vagy kiberbűnözői csoportok által kezdeményezett akciók hatástalanítására kell gondolni, hanem jelentős szerveződések vagy akár kiberhadseregek megfékezésére.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.