Ismét frissítésért kiált a Java

Az Oracle ismét egy soron kívüli, nagyon fontos hibajavítást adott ki a Java biztonságosabbá tétele érdekében. Lássuk, hogy ezúttal miért is van szükség a mielőbbi frissítésre.

Idén a Java kapcsán nagyon mozgalmasan alakultak a biztonsági történések, amik a mindennapokban egyrészt nagy port kavart támadásokban, másrészt több ízben kiadott hibajavításokban testesültek meg. Az Oracle először február 1-jén kényszerült arra, hogy az előzetes frissítési terveinek felrúgásával soron kívül foltozza be a Java kapcsán felmerült nulladik napi sebezhetőségeket. Aztán február 19-én jött egy tervezett javítás, amely szintén veszélyes sérülékenységeket orvosolt. Eközben az Oracle jelezte, hogy mindent elkövet annak érdekében, hogy a Java biztonsági problémáit a korábbinál hatékonyabban lehessen megoldani. Így például a négy hónapos frissítési ciklust lecsökkentette két hónapra, és jelezte, hogy ennek megfelelően a következő foltozásra április 16-án fog sor kerülni. Azonban az élet ismét közbeszólt, és megint egy soron kívüli frissítéssel kellett előrukkolniuk a fejlesztőknek. Erre azonban jó okuk volt, hiszen ismét olyan réseket kellett betömködni, amelyeket a támadók célzott támadások során már elkezdtek kihasználni.

Két biztonsági rés

Az Oracle mostani frissítése a Java esetében két súlyos sebezhetőséget orvosol. Mindkét rendellenességet a 2D összetevő tartalmazza, és a legmagasabb veszélyességi besorolást érdemelték ki. Mindez azt jelenti, hogy a kihasználásukkal jogosulatlan távoli kódfuttatásra nyílhat lehetőségük a támadóknak, akik az érintett rendszerek felett teljes mértékben átvehetik az irányítást.

"Ezek a sebezhetőségek távolról kihasználhatók anélkül, hogy bármiféle authentikációra szükség lenne. Így például a támadók hálózaton keresztül felhasználónév és jelszó megadása nélkül is kiaknázhatják a hibában rejlő lehetőségeket" - nyilatkozta az Oracle. Ahhoz, hogy a sérülékenységek valóban veszélyt jelentsenek, mindössze arra van szükség, hogy a felhasználó meglátogasson egy kártékony weboldalt a webböngészője segítségével. Amennyiben egy exploit a támadók szemszögéből sikeresen lefut, akkor az a felhasználói rendszerek elérhetőségére és integritására is kockázatot jelenthet.

A Java legújabb verziói, amelyek már nem tartalmazzák a fenti két sebezhetőséget, Java 7 Update 17 (7u17), illetve Java 6 Update 43 (6u43) verziószámok alatt váltak letölthetővé. Ugyanakkor meg kell jegyezni, hogy az Oracle mindenkinek a Java 7-re történő átállást javasolja, ugyanis a tervek szerint a Java 6 frissítése most már tényleg megszűnik. Ezt azonban azért nem lehet még biztosan kijelenteni, mert eredetileg a február 19-én elérhetővé vált Java 6 Update 41 lett volna az utolsó kiadás, de a cég mégis kivételt tett a soron kívüli javítás miatt.

Kockázatcsökkentő beállítások

Eric Maurice, az Oracle egyik igazgatója azt javasolta, hogy mindenki a lehető leghamarabb telepítse fel a biztonsági frissítéseket. A szakember szerint a mostani hibák a szerveroldali Java megoldások, illetve a Java alapú desktop alkalmazások biztonságára nincsenek hatással.

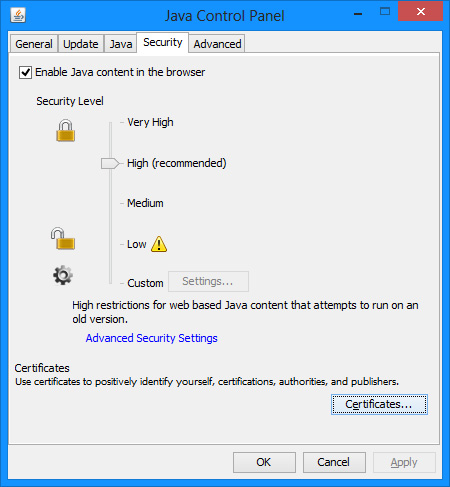

Ami pedig a webes biztonságot illeti, a felhasználók a Vezérlőpultból elérhető Java Control Panelen található "Security" fülön kikapcsolhatják a Java tartalmak böngészőkben való futtatását, amennyiben arra nincs szükségük. A szakember hangsúlyozta, hogy az itt található biztonsági beállítások alapértelmezés szerint "magas" szintre vannak állítva, aminek köszönhetően a nem megfelelően aláírt vagy önaláírt Java appletek automatikus futtatása megakadályozható. Ezzel pedig csökkenthetők a kockázatok.

"Ahhoz, hogy a felhasználók megvédhessék magukat csak akkor szabad engedélyezniük egy applet végrehajtását, ha az megbízható forrásból származik" - tette hozzá a szakember, aki ezzel a biztonsági figyelmeztetések tudatos kezelésének fontosságára igyekezett rávilágítani.

Felfedezések a múlt hétről

A Java mostani sebezhetőségei már korábban is ismertek voltak, de azt nem lehet pontosan tudni, hogy a kiberbűnözés mióta használja ki azokat a károkozásaihoz. Az biztos, hogy a múlt hét csütörtökén a FireEye, majd a Symantec kutatói is olyan Java alapú támadásokra lettek figyelmesek, amelyek a most befoltozott biztonsági résekre is alapoztak. A kiberbűnözés a céljaira egy Naid nevű trójait használt fel, amely távoli károkozásokat tett lehetővé. E kártékony program további érdekessége, hogy a készítői azokkal a tanúsítványokkal igyekeztek megbízhatónak feltűntetni, amelyek a Bit9 rendszeréből szivárogtak ki még a múlt hónapban.

A Java legújabb verziói az Oracle weboldaláról tölthetők le, vagy az automatikus frissítési funkciók segítségével telepíthetők.

-

Több mint egy tucat sérülékenységtől vált meg a Discourse.

-

A Samsung hibajavításokat adott ki a mobil eszközeihez, illetve processzoraihoz.

-

Az IBM Db2 kapcsán három sebezhetőség merült fel.

-

Az újabb frissítést adott ki az IBM a QRadar SIEM-hez.

-

A Xen kapcsán három sebezhetőség vált megszüntethetővé.

-

Az OpenSSL egy tucat biztonsági hiba miatt kapott hibajavítást.

-

A Mozilla Firefox két biztonsági javítást készített a Firefoxhoz.

-

A Next.js kapcsán egy biztonsági frissítés vált elérhetővé.

-

A PyTorch esetében egy súlyos sérülékenységre derült fény.

-

Az Apache Hadoop HDFS natív kliens egy hibajavítást kapott.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

A mesterséges intelligencia megjelenése a kártevőkben nem egyszerű technológiai érdekesség, hanem komoly fordulópont.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat