Iránymutatások a biztonságos BYOD megteremtéséhez

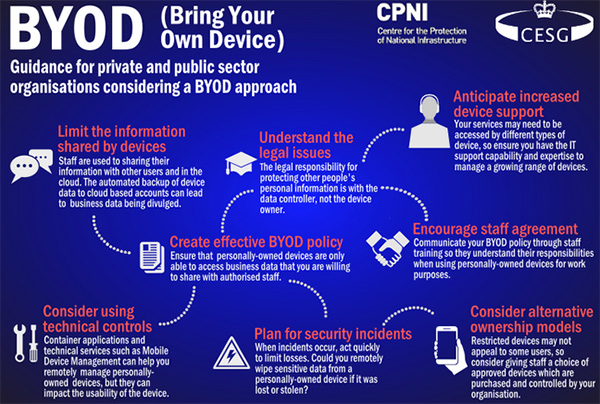

Megjelent az a biztonsági útmutató, amely elsősorban az állami szektor szereplőinek ad iránymutatásokat a BYOD-trendek kezeléséhez. Persze a megfogalmazott tanácsok az üzleti szféra számára is előnyösen használhatók.

Az információ- és kommunikációbiztonsággal foglalkozó, brit CESG (Communications-Electronics Security Group) csoport elkészült annak a biztonsági dokumentumának első kiadásával, amely kifejezetten a mobilbiztonságra helyezi a hangsúlyt. A szerzők elsősorban az állami és a közszféra szempontjából vizsgálták ezt a védelmi területet, de természetesen a megállapításaik a vállalakozások számára is megfontolandóak lehetnek.

Az interneten elérhető vezetői összefoglaló fejezetei jól rávilágítanak arra, hogy milyen védelmi intézkedések meghozatalára lehet szükség akkor, amikor egy szervezet úgy dönt, hogy engedélyezi a munkatársak számára a saját mobil készülékek munkavégzési célokra történő használatát. A kockázatkezelés ez esetben is egy összetett folyamat, amelynek során mind a technológiai, mind az emberi tényezőket számításba kell venni. A legfontosabb azonban az, hogy legyen egy olyan szabályzat, amely a BYOD kapcsán határozza meg a teendőket, a felelősségi köröket és az előírások betartására, betartatására vonatkozó megfontolásokat. A technológiai oldal szempontjából pedig élni kell az adat-, illetve alkalmazásizolációra lehetőséget adó megoldásokkal, amelyek egy "digitális falat" emelnek a személyes és a munkahelyi tartalmak közé. A mobil eszközmenedzsment (MDM - Mobile Device Management) megvalósítása is nélkülözhetetlen a kockázatok kezeléséhez.

Forrás: CESG

Az új iránymutatásokból érződik, hogy továbbra is az alkalmazásbiztonság mobil környezetekben való megteremtése jelenti a legtöbb fejtörést. Az intézményi vagy akár a vállalati környezetekben használt mobil alkalmazásoknak ugyanis számos kritériumnak kell megfelelniük. Így például nem árt, ha tartalmaznak erős felhasználói hitelesítést, hozzáférés-szabályozást, titkosítási eljárásokat, illetve rendelkeznek adattörlő képességekkel, amik a készülékek elkallódásakor megóvhatják a bizalmas adatokat az illetéktelen kezekbe való kerüléstől. Mindezt ráadásul úgy kell megvalósítaniuk a fejlesztőknek, hogy közben a szoftvereik egyszerű kezelhetőségéről is gondoskodniuk kell.

"Az összes szervezet számára kritikus fontosságú a biztonság és a használhatóság közötti egyensúly megtalálása. A munkánk során ezt az elvet tartottuk szem előtt. Az iránymutatásainkat tartalmazó dokumentum a CESG kiberbiztonsági szakértőinek, a partnereink és az állami szektor szereplőinek közös erőfeszítéseként született meg. Számos olyan ajánlást tartalmaz, amelyek révén a legkorszerűbb technológiák költséghatékony módon válhatnak felhasználhatóvá" - nyilatkozta Jonathan Hoyle, a GCHQ igazgatója.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.