Így pecáznak az adathalászok

A felhasználók bizalmas adataira halászó csalóknak sokszor könnyebb dolguk van, mint gondolnánk. Akár pár dollárból összehozhatnak egy egész támadássorozatot.

A kiberbűnözők körében korántsem számít ritka jelenségnek, hogy előre elkészített, testre szabható szoftvereket, eszközöket használnak fel a támadásaik végrehajtásához. Ezzel a módszerrel egyebek mellett a vírusterjesztők és az adathalászok is gyakran élnek, hiszen sok munkától szabadulhatnak meg. Az adathalászoknak azonban még könnyebb dolguk van, ugyanis a számukra kifejlesztett alvilági megoldások az interneten könnyebben szerezhetők be, mint a komplexebb támadóeszközök, és gyakran a használatukhoz sem kell semmiféle mélyebb informatikai vagy programozói ismeret. Nem utolsó sorban pedig olcsók is, így nem csoda, hogy az adatlopásra kiélezett támadások egyre nagyobb problémát okoznak.

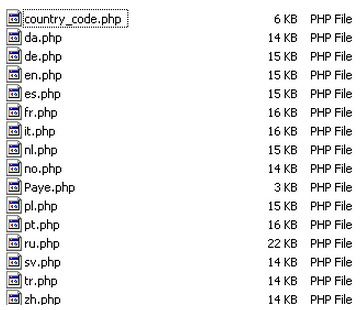

A Symantec kutatói annak jártak utána, hogy az úgynevezett phishing eszközök "piacán" milyen trendek figyelhetők meg. A vizsgálatok során kiderült, hogy a kezdő adathalászok 2-10 dollár közötti összegért már hozzájuthatnak olyan alkalmazásokhoz, amelyek révén képessé válhatnak a felhasználók megtévesztésére, és értékes adatok eltulajdonítására. Ezek az alap eszközök általában testre szabható weboldalakat is magukban foglalnak, és minimális PHP ismerettel hadra foghatók. Vannak olyan "csomagok", amelyek csak két alap weblap sablont tartalmaznak, de vannak olyanok is, amik profi kinézettel, többnyelvű felhasználó felülettel rendelkeznek, és annak megfelelően végzik a megjelenítést, hogy a potenciális áldozat éppen honnan kereste fel az adott webhelyet. A Symantec által felfedezett egyik ilyen eszközkészlet 25 PHP-állományból állt, és 14 különféle nyelvet támogatott.

Részlet az egyik támadóeszköz fájllistájából - Forrás: Symantec

Az alap adathalász eszközök általában felhasználónevek és jelszavak megkaparintására alkalmasak. A "profibb" megoldások azonban egyéb személyes és pénzügyi információk bezsebelését is elősegíthetik, így például nevek, címek, születési dátumok, bank- és hitelkártyaszámok, CVV-azonosítók, társadalombiztosítási számok stb. lopását is megkönnyíthetik a csalók számára.

Hogyan működnek a támadók eszközei?

Az adathalászok a szóban forgó szoftvereket, eszközöket alapvetően kétféleképpen vethetik be. A legkézenfekvőbb, hogy egy - akár ingyenes - tárhelyszolgáltató szerverére feltöltik a hamis, káros weblapjaikat. Ennél azonban gyakoribb az az eset, amikor meglévő, ártalmatlan webbhelyeket kompromittálnak, és azokon keresztül próbálnak a felhasználók bizalmába férkőzni. A Symantec szerint sokszor népszerű tartalomkezelő (CMS) rendszereket, vagy netes fórumokat pécéznek ki maguknak a csalók, és a Joomla, a phpBB, a cPanel és egyéb hasonló webes megoldások sebezhetőségeit használják ki, akár tömegesen, automatizált módszerekkel. Ekkor általában elektronikus levelekben vagy FTP-kiszolgálókon keresztül jutnak el hozzájuk a lopott adatok.

Az adattolvajok természetesen arra is ügyelnek, hogy minél kisebb valószínűséggel bukjanak le a weblapjaik. Ennek érdekében azokat gyakran költöztetik, és megpróbálják a különféle robotok ténykedését is meggátolni. Általában .htaccess vagy robots.txt állományokkal szűrik a keresőket, de az is előfordul, hogy PHP-kódokkal szelektálják a számukra nemkívánatos IP-címeket vagy IP-tartományokat.

A Symantec szerint a legtöbb adathalász weboldal kiszolgálása Egyesült Államokban lévő szerverekről történik, de sok káros weblap működik Kanadában, Indiában, Ukrajnában és Németországban elhelyezett kiszolgálókon is.

Biztonsági tippek

A Symantec biztonsági szakértői az alábbi tanácsokkal szolgáltak az adathalászat kockázatainak csökkentése érdekében:

- Minden linkre megfontoltan kattintsunk, akkor is, ha azok weblapokon, e-mailekben vagy éppen közösségi oldalakon jelennek meg.

- Internetezés közben se hagyjuk figyelmen kívül azt, hogy ha valami túl szépnek tűnik ahhoz, hogy igaz legyen, akkor az általában nem is az.

- Figyeljünk oda a nyelvi hibákra, és ha gépi fordítást vélünk felfedezni egy weboldalon vagy üzenetben, akkor különösen legyünk résen.

- Rendszeresen frissítsük az operációs rendszert, a webböngészőket és az egyéb alkalmazásokat.

- Használjunk átfogó biztonsági szoftvereket, tartalomszűrőket.

- A weboldalak üzemeltetői mindig tartsák naprakészen a weboldalaikat forráskód szinten is.

- A web- és levelezőszerverek üzemeltetői a lehetőségekhez mérten szűrjék az e-mail és webes adatforgalomban lévő anomáliákat.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.