Így működik a hírhedt zsaroló program

2013 egyik legalattomosabb ártalmas programjának a CryptoLocker számított, amely a felhasználók értékes állományainak használhatatlanná tételét követően intenzív zsarolásba kezdett.

2013-ban a felhasználók zsarolására alkalmas kártékony programokról sokszor esett szó. Ennek egyrészt az volt az oka, hogy meglehetősen nagy számban terjedtek, másrészt pedig az, hogy mind agresszívabban próbálták pénzhez juttatni a terjesztőiket. Ezt vagy a számítógépek zárolásával vagy rosszabb esetben különféle állományok titkosításával, majd az okozott károk helyreállításáért cserébe követelt pénzösszegek bezsebelésével érték el. Az ilyen típusú számítógépes károkozók egyik leginkább elhíresült példánya a CryptoLocker lett, amelyről idén a biztonsági cégek sorra számoltak be.

Így kezdődött

A Dell SecureWorks kutatócsoportja először szeptember elején figyelt fel a CryptoLockerre, amelynek első változatai viszonylag szűk körben terjedtek. Előfordult, hogy weboldalakról kerültek fel a számítógépekre, de arra is volt példa, hogy e-mail alapú, célzott támadások során jutottak szerephez. Ekkor a levelek mellékletében egy véletlenszerű fájlnévvel ellátott ZIP-csatolmány kapott helyet, amelyet, ha a felhasználó megnyitott, akkor azonnal megfertőződött a számítógépe.

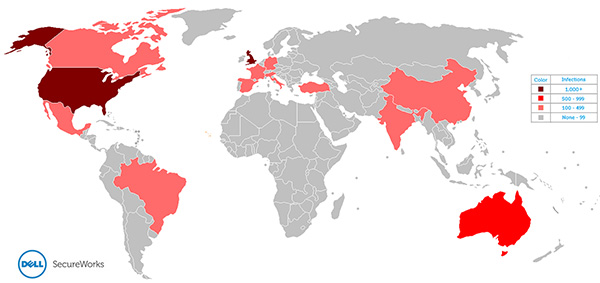

Október közepén aztán elkezdett durvulni a helyzet, és mind több helyen bukkant fel a CryptoLocker. Ennek többek között az volt az oka, hogy a kiberbűnözők a károkozó terjesztésébe bevonták a Cutwail botnetet, valamint a Zeus trójait is, aminek következtében megugrott a fertőzött és jelentős rombolással sújtott számítógépek száma.

A fertőzés

Amikor a CryptoLocker elindul egy számítógépen, akkor bemásolja a saját fájljait az %AppData% vagy a %LocalAppData% mappákba, majd gondoskodik arról, hogy a Windows - akár csökkentett módban történő - újraindítását követően is be tudjon töltődni a memóriába. Ehhez a regisztrációs adatbázis alábbi két kulcsát manipulálja:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "CryptoLocker":[véletlenszerű karakterek].exe

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce "*CryptoLocker":[véletlenszerű karakterek].exe

A fentiek mellett létrehoz egy "HKCU\SOFTWARE\CryptoLocker" vagy egy "HKCU\SOFTWARE\CryptoLocker_0388" kulcsot is a regisztrációs adatbázisban, aminek a védekezés szempontjából is lehet jelentősége.

Amint a CryptoLocker végez az előkészítő tevékenységével, akkor csatlakozik egy távoli kiszolgálóhoz, amelyről parancsokat fogad, illetve adatokat tölt fel arra. A szerverhez való kapcsolódáshoz - az első variánsait leszámítva - olyan domain neveket használ, amelyeket egy beépített (DGA - Domain Generation Algorithm) algoritmus segítségével generál minden egyes nap. Ez az algoritmus napi szinten ezer domainnév előállítására alkalmas, így meglehetősen körülményes előre megmondani, hogy egy adott időpontban éppen milyen kiszolgálóhoz fog csatlakozni a kártékony program.

Kezdődik a titkosítás

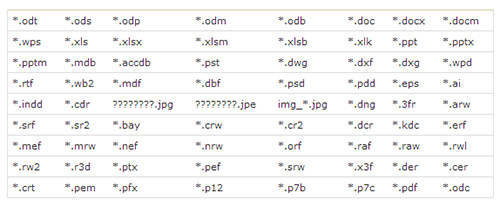

A CryptoLocker a fenti tevékenységek elvégzése után lát neki a legfontosabb feladatának, ami nem más, mint a fájltitkosítás. A helyi és a cserélhető meghajtókon feltérképezi az alábbi listában szereplő kiterjesztésekkel rendelkező fájlokat, majd AES és RSA algoritmusok segítségével nekilát a kódolásnak. (Az áldozatául esett állományok listáját lementi a regisztrációs adatbázis "HKCU\SOFTWARE\CryptoLocker" kulcsába.)

Forrás: SecureWorks

Minden egyes fájlt különböző AES-kulccsal titkosít, majd felülírja az eredeti állományokat. Az AES-kulcsokat is lementi, azonban azokat előbb egy publikus kulccsal lekódolja. Így a dekódoláshoz szükséges információk visszafejtésére csak a vírusterjesztők birtokában lévő, privát kulcs ismeretében van lehetőség.

Amikor a fájltitkosítással végez, akkor a károkozó megjelenít egy ablakot, amelyben értesíti a felhasználót arról, hogy a képei, videói és egyéb dokumentumai titkosítottak lettek. Majd közli, hogy online fizetési szolgáltatásokon keresztül, illetve Bitcoinnal lehet hozzájutni azokhoz az információkhoz, amik a helyreállításhoz szükségesek. A váltságdíj általában 300 euró, 300 dollár vagy 2 Bitcoin.

Forrás: SecureWorks

Türelmetlen csalók

A CryptoLocker nem elégszik meg annyival, hogy a felhasználótól pénzt követel, hanem még sürgeti is a fizetést. Általában 72 óra türelmi időt ad mielőtt - állítólagosan - megsemmisítésre kerülnének azok a kulcsok, amik a helyreállításhoz szükségesek. Azonban ősszel a csalók némileg módosítottak e taktikájukon, hiszen elérhetővé tettek egy úgynevezett CryptoLocker Decryption Service szolgáltatást, amely utólag is lehetőséget ad a dekódolásra. Ehhez egy károsított fájl első 1 kilóbájtját kell feltölteni, amivel a támadók az adatbázisukból kikereshetik a megfelelő privát kulcsot. Persze ezt sem adják ingyen: pontosan annyi pénzt kérnek érte, mint amennyit korábban maga a CryptoLocker.

A SecureWorks meglehetősen tág becsélést adott arra vonatkozóan, hogy a CryptoLocker mekkora bevételhez juttatta eddig a csalókat. A cég szerint a károkozó körülbelül 200-250 ezer számítógépre kerülhetett fel, és ebből a terjesztői 380-980 ezer dolláros anyagi haszonra tehettek szert.

Forrás: SecureWorks

Mit lehet tenni?

Az interneten meglehetősen ellentmondásos hírek keringenek arról, hogy ha valaki fizet a csalóknak, akkor megkapja-e a helyreállításhoz szükséges adatokat. Szép számmal akad példa arra, hogy a csalók a követelésük teljesítése után semmiféle információt nem adnak át, de arra is van precedens, hogy végül elküldik a helyreállításhoz nélkülözhetetlen instrukciókat. A biztonsági cégek azt szokták javasolni, hogy senki ne fizessen a kiberbűnözőknek, hiszen semmi garancia nincs arra, hogy ezáltal sikerül felszámolni a károkat, ráadásul a csalók még fel is bőszülhetnek a "sikereik" láttán.

A védekezés legfontosabb összetevőinek a naprakészen tartott víruskereső alkalmazások számítanak, de legalább ilyen fontosak a rendszeres biztonsági mentések. Ha ugyanis biztos helyen van másolat a fájlokról, akkor a végső adatvesztés elkerülhető, és ezzel a CryptoLocker méregfoga egy csapásra kihúzható. Mindezek mellett lényeges, hogy a hálózati megosztások esetében megfelelő legyen a jogosultságok szabályozása, illetve vállalati környezetben a csoportházirendek segítségével érdemes lehet letiltani a regisztrációs adatbázisban a "HKCU\SOFTWARE\CryptoLocker" és az egyéb, károkozó által használt egyedi kulcsokhoz való hozzáférést.

-

A WatchGuard Firebox Fireware OS egy biztonsági javítást kapott.

-

Súlyos sebezhetőségekre derült fény a Vim kapcsán.

-

Az AWS CLI-hez egy biztonsági javítás vált elérhetővé.

-

A Drupal CAPTCHA modulja egy biztonsági hibát tartalmaz.

-

Újabb jelentős biztonsági frisstés érkezett az IBM QRadar SIEM-hez.

-

A Google ChromeOS kritikus biztonsági hibáktól vált meg.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

Az elmúlt hetekben egyre többen számolnak be arról, hogy olyan csomagot kaptak, melyet nem is rendeltek meg.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat