Górcső alatt a sandbox technológiák

A különböző sandbox alkalmazások és a kockázatos tartalmak, kódok izolálására szolgáló biztonsági technológiák ugyan jelentősen képesek csökkenteni a kockázatokat, de azért korántsem mindig tudnak gátat szabni a károkozásoknak.

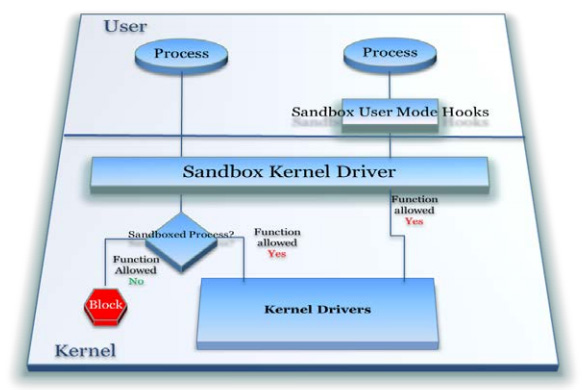

A biztonsági cégek és a szoftverfejlesztő vállalatok az alkalmazásaik fejlesztésekor egyre gyakrabban nyúlnak az úgynevezett sandbox technológiákhoz. Ezek legfontosabb szerepe, hogy a veszélyes, nem megbízható, gyanús vagy éppen vizsgálandó fájlokat, kódokat, tartalmakat elszeparálják a rendszerek más, érzékeny összetevőitől, és ezáltal csökkentsék a valószínűségét annak, hogy egy nemkívánatos kód jelentősebb károkat okoz. Az ilyen izolációs eljárások révén nagyobb valószínűséggel akadályozható meg például, hogy egy kártékony weboldal, PDF-állomány, stb. révén a támadók hozzáférjenek kritikus összetevőkhöz, és adott esetben átvegyék az irányítást a rendszerek felett.

A Bromium kutatói úgy határoztak, hogy tüzetesen is szemügyre veszik e technológiák hatékonyságát, és megpróbálják feltérképezni azt, hogy a sandbox alkalmazások, illetve technológiák milyen módszerekkel kerülhetők meg vagy játszhatók ki. A vizsgálataik közben megállapították, hogy a sandbox alapú védelmi megoldások sem képesek minden fenyegetettség kiküszöbölésére, és esetenként viszonylag könnyedén átejthetők. Az elemzéseik során a Sandboxie, a Bufferzone Pro, a Dell Protected Workspace alkalmazásokat valamint a Google Chrome böngészőben és az Adobe Reader XI szoftverben helyet kapó sandbox technológiákat tették próbára.

Forrás: Bromium

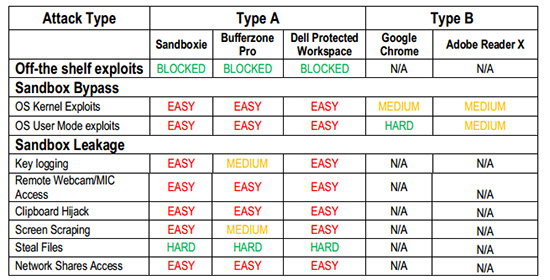

A szimulált támadások során alapvetően kétféle eljárásra koncentráltak. Egyrészt azt vizsgálták, hogy a különféle sandboxok miként kerülhetők meg, másrészt azt tesztelték, hogy a sandbox összetevőkön keresztül milyen módon lehet mégis hozzáférést szerezni egyes rendszerkomponensekhez. Az előbbi esetben a kernel jogosulatlan elérésére, illetve felhasználómódú exploitok futtatására tettek kísérleteket. Az utóbbi esetben pedig megpróbálkoztak billentyűleütések naplózásával, webkamerák, mikrofonok távoli bekapcsolásával, a vágólap tartalmának lementésével, képernyőképek készítésével és hálózati megosztásokhoz való csatlakozással. Ahogy azt az alábbi táblázat is mutatja, sokszor nem is sikertelenül:

Forrás: Bromium

Ha csak a sandboxok megkerülésére tett kísérleteket nézzük, akkor a kutatóknak a legnehezebb dolguk a Chrome böngészővel volt. A többi kísérlet során pedig a Windows kernelszintű manipulációjával sikerült a védelemi vonalakon átlépniük. A szakemberek szerint napjainkban az ilyen kernelszintű károkozások viszonylag ritkán fordulnak elő, aminek elsősorban az az oka, hogy a kernelmódú kártevők elkészítése nagyobb szaktudást igényel. Azonban a jövőben a kernelszintű támadások könnyen elszaporodhatnak.

Jó, jó, de...

Rahul Kashyap, a Bromium biztonsági kutatásokért felelős vezetője a vizsgálatok kapcsán leszögezte, hogy nem az volt a céljuk, hogy mindenáron hibákat keressenek, és ócsárolják a sandbox technológiákat, hanem arra szerettek volna rámutatni, hogy önmagukban ezek a technológiák nem elégségesek a végponti védelemhez. "Az emberek azt gondolják, hogy ha sandboxot alkalmaznak, akkor teljes védelmet élveznek" - nyilatkozta a szakember. Majd hangsúlyozta, hogy ez koránt sincs így. Ettől ugyanis még figyelni kell az operációs rendszerek és az alkalmazások frissítésére, illetve az egyéb védelmi intézkedések meghozatalára. Kashyap nyomatékosította, hogy szó sincs arról, hogy a sandboxok egyáltalán nem működnének. Ugyanakkor a többrétegű védelem nyújtotta előnyöket és biztonságot önmagukban nem tudják biztosítani.

-

A WordPress frissítésével két biztonsági hiba szüntethető meg.

-

A QNAP számos biztonsági hibát szüntetett meg.

-

Az Oracle soron kívüli hibajavítást adott ki az E-Business Suite-hoz.

-

A Redis fejlesztői egy kritikus veszélyességű hibáról számoltak be.

-

A Docker Desktop egy biztonsági hibát tartalmaz.

-

A DrayTek egy súlyos sérülékenységről számolt be a Vigor routerei kapcsán.

-

A VMware Tools két biztonsági frissítéssel gyarapodott.

-

A VMware vCenter Serverben egy biztonsági hibára derült fény.

-

A VMware NSX-hez két biztonsági hibajavítás vált elérhetővé.

-

A Google egy biztonsági rést foltozott be a ChromeOS-en.

Az iskolakezdés sok családban nemcsak a füzetek és tolltartók beszerzését jelenti, hanem az első saját okoseszköz – telefon, tablet vagy laptop – megvásárlását is a gyerekek számára.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat