Ez a károkozó mindenkit megizzaszt

A napokban felfedezett Moker trójai sokféle trükköt bevet annak érdekében, hogy minél tovább tudjon rejtve maradni. Nemcsak a felhasználókat izzasztja meg, hanem a víruskutatókat is.

A célzott támadások során gyakran jutnak szerephez olyan kártékony programok, amelyek felismerése hagyományos és korszerű technológiák ötvözésével is roppant nehéz feladat. E károkozók közé tartozik az a Moker nevű trójai is, amely szintén számos technikát tart a tarsolyában arra az esetre, ha valamely víruskeresőnek felkeltené az érdeklődését.

Az izraeli enSilo biztonsági cég kutatói figyeltek fel először a Moker ténykedésére az egyik ügyfelüknél. A trójai képességeit szemlélteti az is, hogy a többnapos vizsgálatok után még mindig nem lehet tudni, hogy miként és mikor került fel a fertőzött rendszerre. Sőt az elemzések során az is bizonyossá vált, hogy egy meglehetősen egyedi szerzeményről van szó, hiszen például a VirusTotal sem találkozott még vele.

Két fertőzési fázis

A Moker többlépcsős fertőzési technikát használ. Első körben "csak" egy olyan program kerül a kiszemelt rendszerre, ami a víruskeresők szempontjából semmi rosszat nem tesz. Mindössze egy fájlt tölt le a helyi hálózaton vagy az interneten keresztül. Ezt a fájlt a különböző védelmi technológiák nagy valószínűséggel nem minősítik veszélyesnek, mivel titkosított, így "nem látnak bele". Ugyanakkor a számítógépen a letöltést végző alkalmazás képes dekódolni, majd elindítani. Ilyenkor nem egy új folyamat jön létre, hanem egy meglévő rendszerfolyamat megfertőzésére kerül sor, ami szintén elősegíti a rejtőzködést. A károkozó át tudja ejteni a víruskeresőket, a sandbox technológiákat és a Windows UAC-ot (felhasználói fiókok felügyeletét) is.

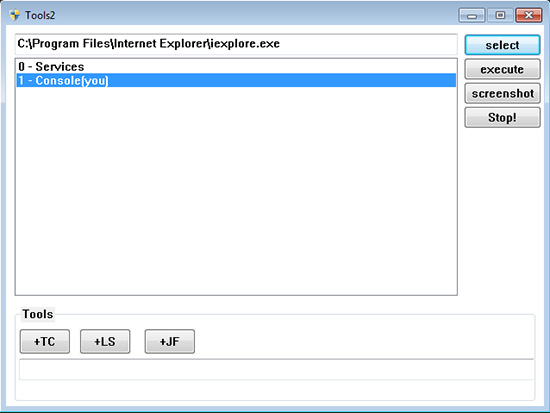

Amennyiben a Moker teljes mivoltában elindul a rendszeren, akkor onnantól kezdve hozzáférést biztosít a támadók számára, akik átvehetik az érintett számítógép feletti irányítást. A trójai alkalmas billentyűleütések folyamatos naplózására, képernyőképek rendszeres lementésére, a hálózati adatforgalom kémlelésére és adatok, fájlok kiszivárogtatására is. Az összegyűjtött adatokat egy távoli kiszolgálóra tölti fel. Érdekesség, hogy a kártevő nem kizárólag távolról vezérelhető, hanem helyileg is egy rejtett konzolon keresztül. A szakértők szerint ez a funkció vagy azért került bele, hogy a támadók a helyi hálózatokba bejutva irányíthassák a szerzeményüket (csökkentve ezzel az átjárókon való fennakadás kockázatát), vagy egyszerűen csak a fejlesztéskor használták tesztelési célokkal, majd bent hagyták a kódban.

Forrás: enSilo

Izzasztó vizsgálatok

A Moker nem kizárólag a technológiai védelem dolgát képes megnehezíteni, hanem a víruskutatókét is. Ennek oka, hogy számos olyan technikát alkalmaz, ami a visszafejtését és a működésének elemzését komplikálttá teszi. Az enSilo szakemberei szerint a trójai észleli, ha virtuális környezetben fut, vagy ha valamilyen debuger eszközzel vizsgálják. Ráadásul a komplex kódjába a készítői olyan kamu kódrészleteket is elrejtettek, amik könnyedén rossz irányba terelhetik az elemzőmunkát.

Azt még nem lehet tudni, hogy a Moker honnan származik. Egyelőre csak annyi biztos, hogy a feltárt példány egy Montenegróban elhelyezett szerverrel kommunikált, de ettől még korántsem biztos, hogy ott is írták.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

-

A PuTTY-hoz egy biztonsági frissítés vált elérhetővé.

-

A XenServer és a Citrix Hypervisor is biztonsági frissítéseket kapott.

-

A GitLab újabb biztonsági javításokat adott ki.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.