Ettől a vírustól a kutatók is a falra másznak

Víruskutatók egy olyan kártékony programmal futottak össze, amely jelentősen megnehezítette a víruselemzést. Az általa alkalmazott trükkök még komoly fejtörést okozhatnak a szakemberek számára.

A Biztonságportálon tegnap számoltunk be arról a kártékony programról, amely a leleplezését szolgáló, sandbox alapú védelmi technikákat olyan módon igyekszik felismerni, hogy megvizsgálja hány processzormag látszik az adott környezetben. Mivel a PC-k általában már többmagos processzorokkal rendelkeznek, és a vírusellenőrzésre használt sandbox megoldások sokszor csak egy maggal dolgoznak, ezért a károkozó meglepően hatékonyan tudja felismerni a számára nemkívánatos rendszereket. Ez azonban csak az egyik olyan trükk, amivel a vírusírók megpróbálják elérni azt, hogy az antivírus technológiákat fejlesztő cégek hálóin minél kisebb valószínűséggel akadjanak fent a szerzeményeikkel.

Gyakori technika például, amikor egy károkozó egy adott rendszerre való felkerülését követően egy darabig várakozik (megvárja, amíg a sandbox alapú védelem nem észlel rendkívüli eseményt), majd ezt követően aktivizálódik. E trükköt a korszerűbb védelmi eljárások már felismerik, illetve kezelik. További módszer, hogy a malware-ek addig nem végeznek káros, feltűnő műveletet, amíg egy egérrel történő kattintást nem észlelnek. Ezáltal a nem megfelelően felkészített, automatizált víruselemző rendszerek nem fognak semmiféle szokatlan eseményt tapasztalni emberi beavatkozás hiányában.

Itt az újabb trükk

A vírusírók már sokszor bizonyították, hogy kifogyhatatlanok az ötletekből. A Cisco által leleplezett Rombertik nevű trójai készítői pedig még a szokásosnál is több mindent bevetettek annak érdekében, hogy megkeserítsék az antivírus cégek, kutatók dolgát.

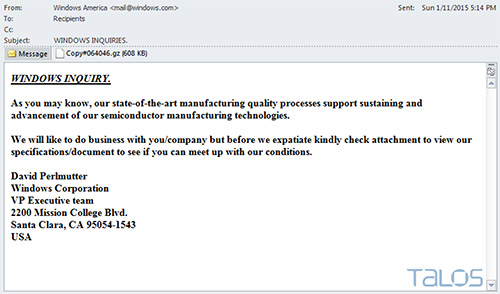

A fertőzött mellékleteket tartalmazó elektronikus levelekben terjedő kártevő a betöltődése után először gondosan feltérképezi azt a rendszert, amelyre rákerült. Többféle algoritmus segítségével próbálja kiszűrni a virtuális rendszerekre, illetve a sandbox környezetekre utaló jeleket. Amennyiben nem érzékel számára problémás körülményt, akkor dekódolja a saját kódját, és elvégzi a fertőzést. Ennek során még egy második (memória) ellenőrzést is végez a vírusdetektálásra használatos komponensek felderítése érdekében. Amennyiben a trójai ekkor sem talál rá nézve veszélyes elemeket, akkor nekilát a tényleges tevékenységének, ami leginkább adatlopásban, kémkedésben testesül meg.

Így terjed a Rombertik - Forrás: Cisco

Mi történik egy víruselemzésre szolgáló környezetben?

A Rombertik igazi érdekessége abban rejlik, hogy a víruselemzők által használt környezetekben komoly fennakadásokat idézhet elő. Ellentétben sok más, hasonló képességekkel rendelkező malware-től, ez a károkozó nemcsak azt próbálja elérni, hogy átcsússzon a felismerésére szolgáló rendszereken, hanem azokat meg is bolygatja.

Először beveti a "tétlenségi trükköt", vagyis egy ideig semmi károsat nem csinál. Azonban mindezt nem egy egyszerű sleep parancs kiadásával teszi (amit az újabb sandoboxok már felismernek), ugyanis a tétlenségét azzal leplezi, hogy véletlenszerű adatokat - egészen pontosan 960 millió alkalommal - beír a memóriába. Ha pedig az elemzőrendszer naplózza a változásokat (márpedig ez is a dolga), akkor a Cisco szerint akár 100 gigabájt méretű naplóállomány is keletkezhet, ami nem igazán kezelhető hatékonyan a védelmi intézkedések kidolgozása során.

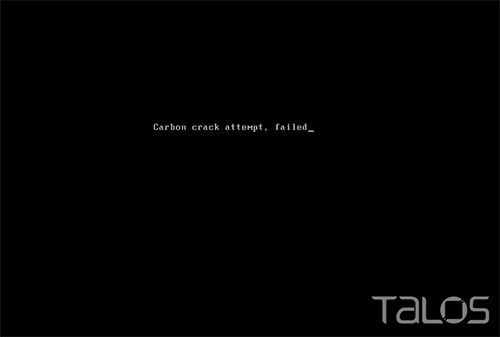

Amikor a Rombertik túljut a látszólagos tétlenségén, és megbizonyosodik arról, hogy virtuális környezetbe vagy sandbox-ba került, akkor rögtön megpróbálja felülírni az MBR-t (Master Boot Record), majd újraindítja a virtuális gépet. Ezáltal azt használhatatlanná teszi. Ha pedig nem fér hozzá az MBR-hez, akkor kitöröl minden állományt a felhasználók mappáiból.

Ennyi marad a rendszerből - Forrás: Cisco

Még egy trükk

A Rombertik még egy technikát alkalmaz a víruskeresők átejtéséhez. A teljes mérete 1264 KB, miközben a működéséhez ténylegesen szükséges kódok (payloadok) mindössze 28 KB-ot tesznek ki. Vagyis a kártevő 97 százaléka semmi más célt nem szolgál, mint hogy ártalmatlan kódok közé rejtse az ártalmas összetevőit. A Cisco szerint a károkozóhoz a terjesztői ilyen módon 75 képállományt és 8000 nem használt függvényt is "csatoltak".

A Rombertik elleni fellépésre csak többszintű védelemmel van igazán mód. Így érdemes szűrni a kéretlen leveleket, és természetesen naprakészen tartani a védelmi alkalmazásokat, amelyek most már azért nagyobb valószínűséggel képesek felismerni a trójait.

-

A Docker Desktophoz egy újabb biztonsági frissítés vált elérhetővé.

-

Elérhetővé vált a SonicOS idei első frissítése.

-

A VMware Workstation és Fusion újabb biztonsági javításokkal bővült.

-

A Zyxel számos hálózati eszközéhez adott ki biztonsági frissítéseket.

-

A Trend Micro Apex One platform magas veszélyességű hibák miatt kapott frissítést.

-

Újabb, magas veszélyességű sebezhetőségekre derült fény a Google Chrome-ban.

-

Veszélyes sebezhetőségekről számolt be Broadcom a VMware Aria Operations kapcsán.

-

A Firefox legújabb kiadásai 37 sebezhetőséget szüntetnek meg a böngészőben.

-

A MongoDB egy biztonsági hibajavítást kapott.

-

Az Apache Tomcathez három hibajavítás vált elérhetővé.

Egyetlen kiszivárgott jelszó ma már nem csak egy fiókot veszélyeztet – akár az összes többihez is hozzáférést biztosíthat a támadóknak – figyelmeztetnek az ESET kiberbiztonsági szakértői.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat