Energetikában utaznak a kiberkémek

A Dragonfly nevű, kiberkémkedési tevékenységéről elhíresült csoport újabb célpontok után nézett, és az energetikai vállalatokat szemelte ki magának.

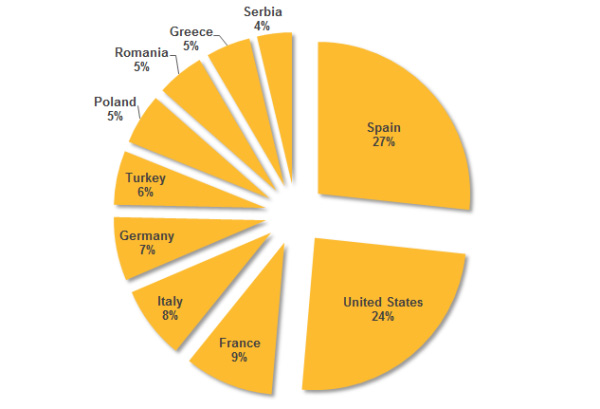

A Dragonfly vagy más néven Energetic Bear csoport legalább 2011 óta tevékenykedik. Kezdetben elsősorban amerikai és kanadai védelmi vállalatokat, valamint légügyi cégeket állított célkeresztbe, majd tavaly fokozatosan terjesztette ki a támadásait elsősorban amerikai és európai energetikai vállalatok felé. A Dragonfly tagjai tulajdonképpen a Stuxnet készítői által kitaposott úton járnak, miközben egyre több káros tevékenységet hajtanak végre. Míg a Stuxnet elsősorban iráni nukleáris létesítményekben működő rendszerek szabotálására törekedett, addig a Dragonfly csoport által alkalmazott kártékony programok, illetve támadási módszerek az IT-infrastruktúrák kompromittálása mellett kiberkémkedést is lehetővé tesznek. Ebből a szempontból eddig leginkább a kémkedés került előtérbe, a szabotázs akciók szerencsére háttérbe szorultak. A legutóbbi, Dragonfly által levezényelt akciók amerikai, spanyol, francia, olasz, német, török és lengyel energetikai vállalatokat sújtottak.

Forrás: Symantec

Támadás több felvonásban

A kiberbűnözői csoport az elmúlt időszakban többféleképpen igyekezett bejuttatni a nemkívánatos kódjait a célkeresztbe állított szervezetek hálózataiba. Kezdetben kéretlen elektronikus leveleket küldözgetett, és célzott adathalászat révén próbálta megtéveszteni a felhasználókat, aki nem egy esetben közép- vagy felsővezetők voltak. Ekkor a spamek mellékletébe egy-egy PDF-dokumentumot helyezett el, és annak megnyitására próbálta rávenni a címzetteket, akiknek a számítógépét - megfelelő védelmi alkalmazások és biztonsági frissítések hiányában - meg tudta fertőzni.

Aztán az elkövetők kis idő múlva az úgynevezett watering hole támadások mellett tették le a voksukat, és kártékony weboldalak bevonásával kezdték ostromolni a rendszereket. A weblapjaikon különféle exploit kiteket helyeztek el, amelyek révén szoftveres sérülékenységeket tudtak kihasználni. Egyik kedvencük a Lightsout exploit kit volt, amely egyebek mellett az Internet Explorer és a Java biztonsági réseit aknázta ki.

A csoport legutóbbi taktikája merőben eltér a korábbiaktól, és egyben több kockázatot vet fel. A támadók ugyanis úgy próbálják elérni a céljukat, hogy energetikai cégeknél alkalmazott ICS (Industrial Control System) ipari vezérlőrendszereket és PLC (Programmable Logic Controller) alkalmazásokat fertőznek meg. A Symantec kutatása szerint eddig legalább három olyan fejlesztőcég esett áldozatául a Dragonfly ténykedésének, amelyek ilyen ipari alkalmazásokat készítenek. A támadók először egy – normális esetben teljesen ártalmatlan - VPN-komponenst fertőztek meg, és amire az adott fejlesztőcég rájött a manipulációra, már 250 alkalommal töltötték le a kompromittált szoftvercsomagot a vállalati ügyfelek. Aztán nem sokkal később egy PLC drivercsomag vált fertőzötté, ami legalább hat héten keresztül volt letölthető az internetről. Végül pedig idén áprilisban több napig lehetett lementeni egy olyan, szintén manipulált szoftvert, amely különféle erőművekben lát el feladatokat. Amennyiben ezek valamelyikét a vállalatok letöltötték és elindították, akkor a hálózataikban azonnal kártékony kódok jelentek meg.

Prémium előfizetéssel!

-

A Django legújabb kiadása hat biztonsági hibajavítást tartalmaz.

-

A Cisco Prime Infrastructure kapcsán egy biztonsági hibára derült fény.

-

A GLPI fejlesztői két biztonsági résről számoltak be.

-

Az OpenBSD-hez egy olyan frissítés érkezett, amely a httpd-t teszi biztonságosabbá.

-

A Google Chrome két magas veszélyességű sebezhetőég miatt kapott frissítést.

-

A Grafana két sebezhetőség miatt kapott frissítést.

-

A GIMP egy fontos biztonsági javítást kapott.

-

Több mint egy tucat sérülékenységtől vált meg a Discourse.

-

A Samsung hibajavításokat adott ki a mobil eszközeihez, illetve processzoraihoz.

-

Az IBM Db2 kapcsán három sebezhetőség merült fel.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat