Elhíztak a vírusok, jöhet a fogyókúra

A már eddig is rendkívül sok kárt okozó BlackEnergy trójai egy újabb, könnyedebb, de igencsak problémás variáns formájában ütötte fel a fejét. A károkozó egy érdekes víruskészítési trendre is rávilágított.

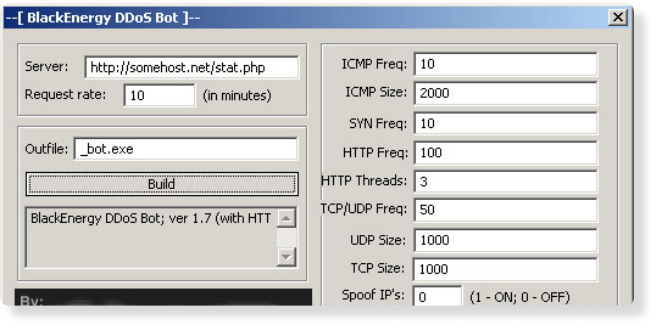

A BlackEnergy trójai 2007 óta borzolja a kedélyeket. Akkor az Arbor Networks kutatói lettek figyelmesek rá, és azt állapították meg, hogy a károkozó elsősorban elosztott szolgáltatásmegtagadási (DDoS) támadásokat segít elő. Ehhez egy egyszerű, grafikus felülettel rendelkezett, amelyen különösebb fejlesztői ismeretek nélkül lehetett konfigurálni, illetve meghatározni, hogy éppen milyen célpont ellen szálljon harcba. Aztán a trójai készítői úgy látták, hogy a szerzeményük a rendszerek megbénítása mellett többre is képes lehet, ezért a második nagyobb kiadást már moduláris architektúrára építették fel. A Dell SecureWorks 2010-ben számolt be arról, hogy a BlackEnergy 2 a DDoS akciók mellett adatlopásban, banki csalásokban és spammelésben is szerepet kapott. Idén pedig ismét egyre többször lehetett hallani a kártékony programról, amelynek harmadik kiadása célzott támadásokat tesz lehetővé.

A BlackEnergy eredeti, grafikus felülete - Forrás: F-Secure

Az F-Secure és az ESET kutatói is különös figyelemmel kísérik a károkozó terjedését. Megállapították, hogy a BlackEnergy jelenleg leginkább ukrán és lengyel szervezeteket állít célkeresztbe, amelyek informatikai rendszerébe felhasználók megtévesztésével, illetve különféle sérülékenységek kihasználásával igyekszik bekerülni. A végső célja nem más, mint hogy az áldozatául eső vállalatoktól, intézményektől minél több adatot szivárogtasson ki.

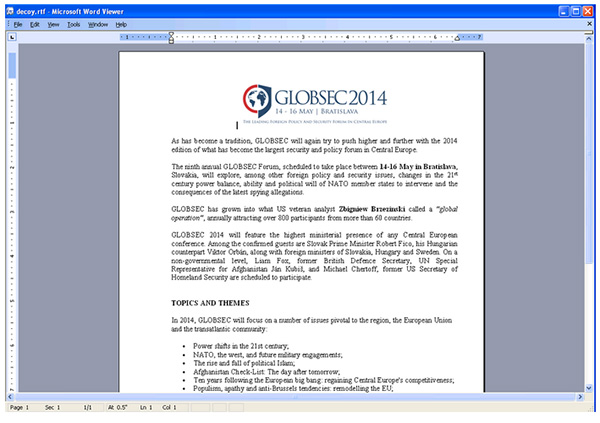

A terjedése során legtöbbször Word vagy PowerPoint állományok formájában bukkan fel, és az egyes alkalmazások sérülékenységeit igyekszik a saját javára fordítani. Ugyanakkor már az is előfordult, hogy a Java biztonsági réseit szemelte ki magának. Viszont minden esetben jól ismert és már javított sebezhetőségeket használ ki, egyelőre nulladik napi hibákkal nem próbálkozik. Ez nagyon fontos a védekezés szempontjából, hiszen a szoftverek frissítésével a károkozó méregfoga könnyedén kihúzható.

Egy fertőzött Word állomány - Forrás: ESET

Az ESET a trójai legújabb változatát BlackEnergy Lite néven emlegeti, amivel azt érzékelteti, hogy a legújabb károkozó az elődjeihez képest egyszerűbbé vált. Míg a korábbi variánsok kernelszintű driverekkel, kifinomult rootkitekkel felvértezve kerültek a rendszerekre, addig a Lite kiadás egyszerűen a Windows rundll32.exe folyamatát használja fel arra, hogy megfelelő jogosultságok birtokában károkat okozzon.

Mire fel ez a nagy egyszerűsítés?

A BlackEnergy kapcsán megfigyelhető, egyszerűsítésre törekvő lépések korántsem számítanak egyedülálló jelenségnek a számítógépes károkozók világában. Napjainkban ugyanis számos egyéb víruscsalád esetében lehet felfedezni hasonló trendeket. Úgy tűnik, hogy a nagyon kifinomult technikákat alkalmazó, a rendszereket mély szinten manipuláló ártalmas programok némileg háttérbe szorulnak. Az ESET szakértői szerint ennek leginkább az az oka, hogy a hírhedt Rustock, Olmarik, TDL4, Rovnix stb. rootkitekhez, bootkitekhez hasonló károkozók fejlesztése nagyon bonyolulttá, valamint idő- és költségigényessé vált a kiberbűnözők számára. Persze mindebben szerepet játszik az is, hogy a Microsoft az elmúlt években számos biztonsági megoldást vezetett be. Így például jelentősen nehezíti a vírusírók dolgát a kernelszintű driverek szigorú (digitális aláírásokra épülő) ellenőrzése, illetve az UEFI Secure Boot támogatás is. Noha ezek a technikák sem megkerülhetetlenek, de összességében mégis többletmunkát adnak a vírusíróknak. Ráadásul, ha hibát vétenek, akkor a nemkívánatos szerzeményeik rendszerösszeomlást, kék halált idézhetnek elő, ami egy adatlopásra kiélezett támadás során az adattolvajok számára is hátrányt jelent.

A következő időszakokban tehát inkább olyan technikákkal kell számolni, amelyek a felhasználók megtévesztésére építkeznek, és viszonylag egyszerű, de mégis hatásos módon segítik a kiberbűnözők céljainak megvalósulását. A védelemnek pedig követnie kell ezeket a trendeket. A víruskeresők, illetve az egyéb védelmi alkalmazások, eszközök mellett a biztonságtudatosság fokozására is mind nagyobb hangsúlyt kell helyezni.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.