Egy vírus és máris köpködi a pénzt az automata

Egy olyan trójai program ütötte fel a fejét, amely bankautomatákat állít célkeresztbe, és szó szerint a támadók ölébe szórja a pénzt.

Az ATM-ek mindig is kedvelt célpontjai voltak a tolvajoknak, és ilyen formán a kiberbűnözőknek is. Az elmúlt években számos trükk került napvilágra azzal kapcsolatban, hogy a csalók miként próbálnak hozzáférni a bankautomatákban tárolt pénzhez. Ezek között voltak fizikai károkozásokra, rongálásokra visszavezethető esetek, de olyanok is, amikor kifinomultabb, informatikai módszerekkel próbáltak pénzhez jutni az elkövetők. Az utóbbi napokban egy olyan támadássorozatra derült fény, amely e technikákat vegyíti.

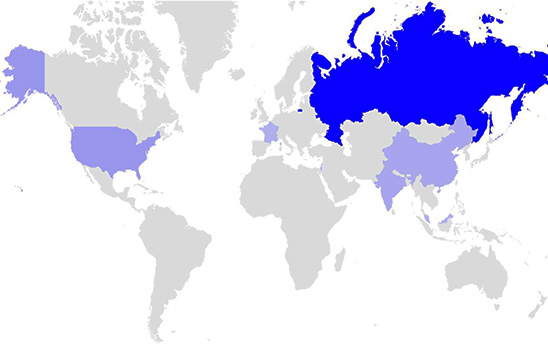

A károkozások középpontjában egy Tyupkin nevű trójai program áll, amelynek feladata, hogy a fertőzött ATM-eket manipulálja. Azonban már itt érdemes megjegyezni, hogy ennek a kártékony programnak hathatós segítségre van szüksége ahhoz, hogy felkerüljön egy bankautomatára, mivel a jelenlegi variánsa nem képes például hálózaton keresztül fertőzni. A terjesztőinek manuálisan, a kiszemelt ATM fizikai feltörésével kell feljuttatniuk a szerzeményüket az automatára. Ennek ellenére már számos esetben sikerrel jártak, legalábbis a Kaspersky Lab kutatása szerint. A biztonsági cég eddig több mint 50 különböző, Tyupkin alapú hackelésről szerzett tudomást elsősorban kelet-európai országok vonatkozásában. A trójai kódját azonban már számos más régióból is feltöltötték a VirusTotal weboldalára. Így például az USA-ból, Indiából, Kínából és Franciaországból is. A trójai pontos terjedését azért nehéz feltérképezni, mert a biztonsági cégek által üzemeltetett, felhőalapú monitorozó rendszerekbe az ATM-ek nem küldenek adatokat.

Forrás: Kaspersky Lab

A látszatra sem adnak

A Tyupkin féle támadások érdekessége, hogy a fizikai és az alkalmazásszintű védelmi vonalakat is próbára teszik. A trójai bejuttatásához ugyanis a támadóknak szó szerint fel kell törniük az adott ATM-et, hogy hozzáférjenek az abban található számítógéphez. Ha ezt sikerül megtenniük, akkor a gépbe behelyeznek egy bootolható CD-t, amiről újraindítják a rendszert. Ettől kezdve pedig tulajdonképpen bármit megtehetnek. Fontos, hogy a Tyupkin csak egy bizonyos típusú ATM-mel kompatibilis. A Kaspersky Lab kutatói azonban azt nem árulták el, hogy mely gyártó berendezései érintettek, mindössze annyit közöltek, hogy a trójai a 32 bites Windows XP operációs rendszerekre épülő bankautomatákat veszélyezteti, de azok közül sem mindent.

A kártékony program az ATM-ek PIN-kód megadására is szolgáló billentyűzetén keresztül vezérelhető speciális kódok segítségével. Az elkövetők megjeleníthetik vagy elrejthetik a károkozó nyitóképernyőjét, egy batch fájl segítségével gyorsan törölhetik a nemkívánatos programot, illetve meghatározhatják, hogy a trójai mikor reagáljon a parancsokra. Alapértelmezésként a trójai vasárnap és hétfő éjjel aktív. Annak érdekében, hogy a bankautomatát rendeltetésszerűen használó ügyfelek vagy akár az ATM üzemeltetői még véletlenül se találkozhassanak a károkozóval, azt csak egy rendszeresen változó digitális kulccsal lehet életre kelteni. Amennyiben erre sor kerül, akkor a tolvajok pár kód megadásával rávehetik az automatát arra, hogy az előzőleg kiválasztott kazettából 40 darab bankjegyet kiadjon.

A Tyupkin alapvetően sok mindenben hasonlít az egyéb Windows-os károkozókhoz. Így például a Windows rendszerkönyvtárába másolja be magát (ulssm.exe néven), majd a regisztrációs adatbázis manipulálásával gondoskodik arról, hogy a rendszer újraindítása után is be tudjon kerülni a memóriába. A legújabb variánsa pedig felismeri a debugger eszközöket, a különféle emulációs védelmi technikákat, sőt szükség esetén a McAfee Solidcore védelmét is hatástalanítja. Emellett hibás kódok megadása esetén rögtön blokkolja a hálózati adatforgalmat, vélhetőleg azért, hogy ezzel nehezítse meg a fertőzés detektálását és a helyreállítási munkák elvégzését.

A Kaspersky Lab szerint a Tyupkin arra hívja fel a figyelmet, hogy az ATM-ek fizikai biztonságára és folyamatos monitorozására is nagy hangsúlyt kell helyezniük a pénzintézeteknek.

-

A Microsoft letölthetővé tette a februári hibajavításokat a Windows-hoz.

-

Megérkeztek az Office februári biztonsági frissítései.

-

A SAP elérhetővé tette a februári biztonsági frissítéseit.

-

A Power BI Report Server egy fontos besorolású frissítést kapott.

-

A Zulip Server fejlesztői egy biztonság rést foltoztak be.

-

A Roundcube Webmailhez egy biztonsági frissítés érkezett.

-

A Docker Desktop egy biztonsági hiba miatt kapott frissítést.

-

A Microsoft egy biztonsági hibát javított az Edge webböngészőben.

-

A Django legújabb kiadása hat biztonsági hibajavítást tartalmaz.

-

A Cisco Prime Infrastructure kapcsán egy biztonsági hibára derült fény.

Az idei téli olimpia közeledtével nemcsak a sportolók, hanem a kiberbűnözők is csúcsformába lendülnek – figyelmeztetnek az ESET kiberbiztonsági szakértői.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat