Durva hálózat segíti az androidos vírusokat

Az egyik legismertebb androidos kártékony program egy új változat formájában terjed. Egy gondosan kiépített hálózatba szervezi a készülékeket, és teljesen kiszolgáltatottá teszi azokat a támadásokkal szemben.

A NotCompatible nevű androidos károkozóról először a Lookout kutatói számoltak be még 2012-ben. A szakemberek azóta számos védelmi módszert dolgoztak ki a trójai ellen, és folyamatosan figyelemmel kísérték a terjedését. Eddig alapvetően két variánsát sikerült kimutatni, de az elmúlt hetekben egy harmadik változata is felbukkant, amely már jóval kifinomultabb, komplexebb technikákat alkalmaz, mint az elődjei. A problémát azonban leginkább az jelenti, hogy nemcsak maga a károkozó működése lett szofisztikáltabb, hanem a mögötte meghúzódó, fertőzött készülékeket magában foglaló hálózat (botnet) is.

A 2012-ben megjelent NotCompatible.A trójai egyszerűen működött. Az áldozatául eső androidos mobilokon egy proxy összetevő telepítésével segítette a terjesztőit, és szerepet vállalt kéretlen üzenetek küldésében, valamint internetes csalásokban. A legutóbb terjedésnek indult, "C" betűjelű variánsa ugyan az alapvető célok tekintetében nem változott, de most már egy olyan botnet áll mögötte, amely még sok fejtörést fog okozni, és nem lesz könnyű leállítani. A Lookout ennek kapcsán kiemelte, hogy a NotCompatible a legrégebb óta ismert, folyamatosan működő mobil botnet. A hálózat szervezettségét jól mutatja az is, hogy már két éve működik, miközben például a hasonló célokat dédelgető, szintén 2012-ben létrejött SpamSoldier hálózatot néhány héten belül sikerült lekapcsolni.

.jpg)

Az első variáns egy biztonsági frissítésnek álcázta magát - Forrás: Lookout

Amikor beindul a trójai

A NotCompatible esetében is fontos hangsúlyozni, hogy az - a jelenlegi ismereteink szerint - nem használ ki semmiféle biztonsági rést, hanem kizárólag a felhasználók megtévesztésére, azaz social engineering módszerekre alapoz. Emiatt felhasználói közreműködésre van szüksége ahhoz, hogy felkerüljön egy okostelefonra vagy táblagépre, majd azon minden számára lényeges jogosultsághoz hozzájusson. A károkozó elsősorban hamis mobil alkalmazások révén terjed, és megfelelő engedélyek birtokában rögtön csatlakoztatja az áldozatául eső mobilokat a botnethez. Ettől kezdve a terjesztői távolról vezérelhetik, és megfelelő parancsok révén spamkampányokba, online támadásokba vagy éppen spamelésbe vonhatják be.

A lényeg nem látszik

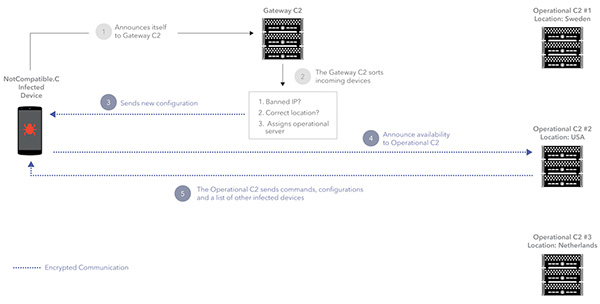

A NotCompatible.C trójait valójában a mögötte meghúzódó infrastruktúra teszi igazán veszélyessé. Egy kétszintű hálózati architektúrát építettek ki a csalók, amelynek első szintjén átjárók kapnak helyet, amik részt vesznek hitelesítési és terheléselosztási folyamatokban is. Azt, hogy éppen mely eszközök csatlakozhatnak a botnethez egyebek mellett az IP-címek is befolyásolhatják, így régiós szinten lehet aktiválni a hálózat egy-egy szegmensét.

A botnet felépítése - Forrás: Lookout

Ha egy készülék (NotCompatible példány) engedélyt kap a botnethez való csatlakozáshoz, akkor egy konfigurációs fájl alapján kapcsolódhat az infrastruktúra második szintjén működő vezérlőszerverekhez. Ezek P2P alapon szerveződnek, ezért egy-egy szerver kiesése nem okoz fennakadást. A fertőzött készülékek mindig tisztában vannak az összes kiszolgáló IP címével. A Lookout eddigi vizsgálatai szerint ilyen kiszolgálók többek között Svédországban, Lengyelországban, Hollandiában, az USA-ban és Angliában is működnek. A szerverekkel való kommunikáció teljes mértékben titkosított, tulajdonképpen végponttól végpontig terjedő titkosításról beszélhetünk, ami a káros adatforgalom detektálását, kiszűrését is megnehezíti.

Kibérelhető a botnet

A NotCompatible által felépített botnet további jellegzetessége, hogy az ahhoz kapcsolódó erőforrásokat a csalók az internetes feketepiacon bérbe adják. Mindez azt jelenti, hogy a hálózatot fizetség ellenében bármikor használatba lehet venni egyebek mellett az alábbi célokra:

- spamelés

- online jegyvásárlással kapcsolatos csalások

- Bruteforce támadások WordPress oldalak ellen

- parancssori hozzáférés

- proxy-zás.

A Lookout szerint a NotCompatible a vállalati, intézményi hálózatokra is veszélyt jelenthet, ugyanis, ha azokhoz egy fertőzött készülék kapcsolódik, akkor a proxy funkciók miatt a támadók hozzáférést szerezhetnek további erőforrásokhoz, alkalmazásokhoz. Ezért a védekezés kiemelten fontos, amiből a mobil biztonsági szoftvereknek és a biztonságtudatos mobilhasználatnak is ki kell vennie a részét.

-

A Google kiadta az Android májusi biztonsági frissítéseit.

-

A tcpdump kapcsán egy biztonsági hibára derült fény.

-

A Trend Micro Antivirus One for macOS egy sebezhetőséget tartalmaz.

-

Jelentős mennyiségű QRadar frissítést adott ki az IBM.

-

A Nessus Network Monitor kapcsán négy hibajavítás vált elérhetővé.

-

A Cico az IP telefonjaihoz három hibát javító frissítést tett közzé.

-

Az ArobaOS-hez fontos biztonsgi frissítés érkezett.

-

A Google egy veszélyes biztonsági rést foltozott be a ChromeOS-en.

-

A Google két veszélyes hibát orvosolt Chrome böngészőben.

-

A SonicWall két sebezhetőséget javított a GMS kapcsán.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.