Chipekbe rejtett trójai programok

Európai és amerikai kutatók egy csoportja olyan megoldást dolgozott ki, amivel nehezen kimutatható, hardveralapú trójai programok hozhatók létre.

A hardveralapú kártékony programok már évek óta foglalkoztatják a biztonsági szakembereket és nem utolsó sorban a védelmi, nemzetbiztonsági szerveket. 2005-ben például az USA védelmi minisztériuma adott hangot aggodalmának a katonai célú hardvereszközök külföldi beszerzésével kapcsolatban. Az aggályok nem alaptalanul merültek fel, hiszen napjainkban a különféle informatikai és elektronikai berendezések alkotóelemei a világ számos pontjáról származnak, és a mélyszintű (akár chipszintű) ellenőrzések nehezen kivitelezhetőek. Manapság már egy-egy áramköri egység is számos olyan komponensből épül fel, amelyeket több cég tervez, fejleszt és gyárt, arról már nem is beszélve, hogy a logisztikai, kereskedelmi tevékenységekbe további vállalatok kapcsolódnak be. Így aztán az ellátási lánc számos pontján merülhetnek fel kockázati tényezők. Nyilvánvalóan a legtöbb kérdést az veti fel, hogy az egyes országokban legyártott, összeszerelt termékek rejthetnek-e hátsó kapukat, illetve biztonságra veszélyt jelentő, nem dokumentált funkciókat.

Ezt nehéz lesz észrevenni

Tudósok egy csoportja arról számolt be, hogy a fentiekben ismertetett kockázatok egyre jelentősebbé válnak, nem utolsó sorban az olyan módszerek miatt, amelyeket éppen ők dolgoztak ki. A technika legnagyobb veszélye, hogy az eddig alkalmazott ellenőrzésekkel nem vagy csak nagyon körülményesen mutatható ki a jelenléte, ugyanis egy olyan hardveralapú eljárásról van szó, amely elemi szinten épül be a chipekbe.

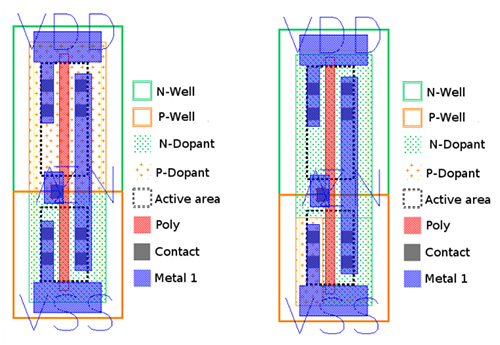

Módosított inverter kapu (jobb oldalon)

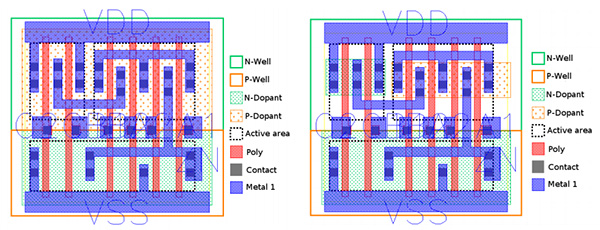

Az új technika lényeges sajátossága, hogy általa olyan módon válhatnak manipulálhatóvá a mikrochipek, hogy nem kell különálló, pótlólagos áramkörökkel vagy egyéb elektronikai alkotóelemekkel kiegészíteni azokat. Vagyis az eddigi, hardveralapú megoldásoktól eltérően nincs igazán látható jele a manipulációnak. A tudósok elmondása szerint a chipek kompromittálására tulajdonképpen atomi szinten kerül sor a gyártási eljárás azon szakaszában, amikor a félvezető tulajdonságait szennyezéssel, pontosabban kontrollált adalékolással (doping) megváltoztatják. Amennyiben ekkor ezt az eljárást módosítják a tranzisztorok egyes csoportjaira nézve, akkor azzal megváltoztathatják az adott chip működését. Mindezt úgy, hogy optikai vizsgálatokkal nem lesz kimutatható a változtatás.

Manipulált AOI-kapu (jobb oldalon)

Gyakorlati megvalósítások

A tudósok az elméleti megfontolásaikat immár a gyakorlatba is átültették, és felvázolták az Intel Ivy Bridge mikroarchitektúrához tartozó véletlenszám-generátor manipulálásának lehetőségeit. Ismertették, hogy a véletlenszám-generátor alapesetben 128 bites működési mechanizmusa miként alakítható át 32 bitesre. Emellett kifejtették, hogy hasonló módon például titkosításokhoz vagy hitelesítésekhez használt smart kártyák is manipulálhatóvá válhatnak.

Christof Paar, a Ruhr Egyetem kutatója szerint mindez igen komoly biztonsági kockázatokat vet fel, hiszen ha például 128 bites titkosítási kulcsok helyett 32 bitesek képződnek, akkor azok jóval könnyebben fejthetők vissza. Hangsúlyozta, hogy az integrált áramkörök, chipek esetében további tesztelési szinteket kell beiktatni, hogy az esetleges, nem kívánt módosítások kiszűrhetővé váljanak, hiszen az általuk felvázolt gyakorlati megvalósítások csak a jéghegy csúcsát jelentik.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.