Bevásárlási lázban égnek a vírusok

Az ünnepi bevásárlási láz a bankkártyás fizetést lehetővé tevő terminálok megfertőzésére alkalmas vírusoknak is kedvez.

A Trustwave SpiderLabs csapata egy érdekes elemzést tett közzé a POS terminálokat ostromló kártékony programokról. A kutatók alapvetően három trójai programot vette közelebbről szemügyre, amelyek sok hasonlóságot mutatnak, mégis kicsit másként próbálják értékes adatokkal elhalmozni a csalókat. Közülük az első az Alina nevet viseli, és körülbelül egy évvel ezelőtt bukkant fel. A másik két, újabb károkozó pedig a JackPOS, valamint a Spark. A szakértők igyekeztek feltárni a kártevők közötti hasonlóságokat, különbözőségeket, kapcsolatokat. Ennek azért van jelentősége, mert így válhat kimutathatóvá az, hogy az egyes trójai programok mely bűnözői csoportokhoz köthetők. Ugyan a három nemkívánatos szerzemény sok tekintetben hasonlít egymásra, még sincs bizonyíték arra, hogy ugyanazon vírusíróktól származnának. Ellenben az azért jól látszik, hogy a készítőik sok mindent ellestek egymástól.

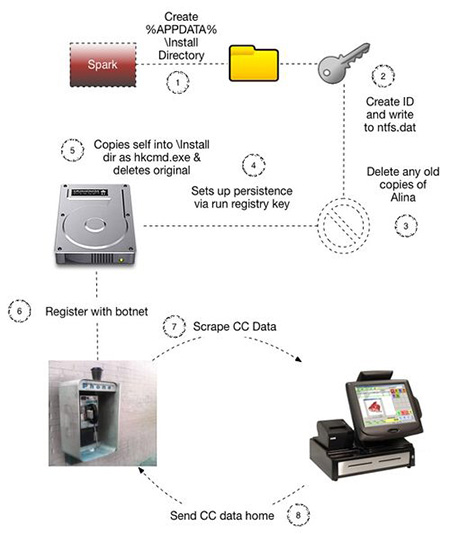

Így működik a Spark

Az Alina és a Spark leginkább abban hasonlít egymásra, hogy mindkét károkozó a memória alapos elemzésével igyekszik minél több bank-, illetve hitelkártyaszámot megkaparintani a fertőzött POS terminálokról. A legnagyobb különbséget ugyanakkor az jelenti, hogy a Spark az AutoIt (BASIC-szerű) szkript nyelvet használja a fertőzése során. Ennek megfelelően a károkozó alapvetően egy script, amit a vírusterjesztők az Aut2Exe segédprogram révén exe kiterjesztésű állománnyá alakítanak át. Ekkor jön létre az a hkcmd.exe nevű fájl, amely végül a kompromittált terminálok %APPDATA%/Install könyvtárába kerül be. A Spark mindig ezt a fájlnevet használja, ellentétben például az Alinával, amely egy listáról véletlenszerűen választja ki a megtévesztő fájlnevét.

Forrás: Trustwave

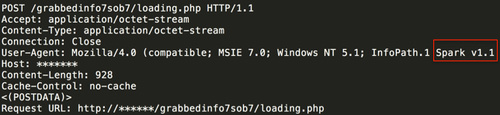

A Spark a fertőzése során előállít egy egyedi azonosítót (egyebek mellett a lemezkötet szériaszáma alapján), és ezt az egyedi azonosítót a vezérlőszerverével való kommunikációja során mindvégig alkalmazza. Ezáltal a fertőzött terminálokat a kiberbűnözők számára egyedileg azonosíthatóvá teszi, és pontosan követni lehet, hogy honnan, mennyi adat származik.

A Spark is a Windows és az egyes alkalmazások által használt memóriaterületeken kotorászik értékes adatok után. Általában reguláris kifejezéseket használ arra, hogy kiszűrje a bank-, illetve hitelkártyaszámokat, valamint azokat az információkat, amelyek felhasználásával a mágnescsíkos kártyák klónozhatóvá válhatnak. A memóriaelemzés során azonban néhány folyamathoz tartozó memóriaterületet figyelmen kívül hagy. Az összegyűjtött adatokat pedig rendszeresen feltölti a vezérlőszerverére.

Forrás: Trustwave

A Spark - sok más kártékony programhoz hasonlóan - a regisztrációs adatbázis manipulálásával próbálja fenntartani az állandó jelenlétét, vagyis a Windows újraindítását követően is automatikusan bekerül a memóriába. Ehhez a következő kulcsot használja:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\hkcmd

A Trustwave kutatói megemlítették, hogy a Spark a JackPOS trójaira is több szempontból hajaz. Így például mindkét károkozó kihasználja, vagy inkább visszaél az AutoItben rejlő lehetőségekkel. Ugyanakkor a JackPOS inkább a Java vagy annak valamely kiegészítőjének igyekszik magát álcázni.

Az Alina, a JackPOS és a Spark is azt támasztja alá, hogy a POS terminálok védelmét nem lehet félvállról venni, és a vírusvédelmet azokra is ki kell terjeszteni. E nélkül ugyanis érzékeny ügyféladatok kerülhetnek illetéktelen kezekbe, ami mind a kereskedők, mind a vásárlók szempontjából komoly károkat idézhet elő.

-

A GLPI fejlesztői két veszélyes biztonsági résről számoltak be.

-

Öt biztonsági rést foltoztak be a GitLab fejlesztői.

-

A FreeRDP-hez öt patch vált elérhetővé.

-

A Dell biztonsági frissítést adott ki a Custom VMware ESXi-hez.

-

A Google kritikus veszélyességű sebezhetőségeket orvosolt a Chrome webböngésző kapcsán.

-

Az IBM QRadar SIEM-hez egy biztonsági javítás érkezett.

-

A Fortinet FortiNAC-F kapcsán egy biztonsági hibára derült fény.

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.