Beelőznek a hackerek, avagy újra célkeresztben az UEFI

Biztonsági kutatók olyan újabb hackelési módszereket dolgoztak ki, amik révén a számítógépek már az indításuk pillanatában térdre kényszeríthetők.

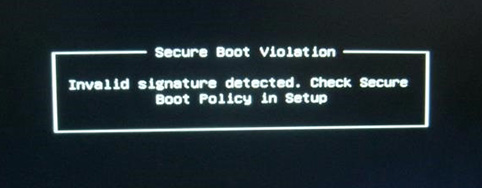

A BIOS leváltására készült UEFI (Unified Extensible Firmware Interface) mind az informatika, mind a biztonság tekintetében sok újdonságot hozott. A védelem vagy éppen annak megkerülése szempontjából a Secure Boot funkció szokott leggyakrabban szóhoz jutni, amelynek egyik feladata, hogy megakadályozza az úgynevezett bootkitek térhódítását.

A bootkitek olyan programok, amelyek képesek manipulálni a számítógépek indulását, és még az operációs rendszer előtt be tudják juttatni a nemkívánatos kódokat a memóriába. Az egyik leghíresebb képviselőjük a 2011-ben felfedezett TDL 4 kapcsán ütötte fel a fejét, és több mint 4,5 millió számítógépen fertőzte meg az MBR-t (Master Boot Record). A McAfee szerint az elmúlt években is tovább emelkedett a bootkitek által okozott fertőzések száma, ami 2013-ban rekordszintet ért el. Ezért korántsem mindegy, hogy a Secure Boot miként teljesít. (Persze a Secure Bootnak szép számmal akadtak és akadnak ellenzői is, hiszen egyes operációs rendszerek telepítését igencsak meg tudja nehezíteni, vagy akár meg is gátolhatja.)

A Secure Boot feltörése, megkerülése az évek során egyre népszerűbb témává vált mind a biztonsági kutatók, mind a kiberbűnözők körében. Mivel egy fontos védelmi vonalat jelent, ezért korántsem mindegy, hogy mennyire megbízhatóan végzi a dolgát. Az UEFI biztonsági réseiről a Hack in the Box 2014 konferencián Corey Kallenberg, a Mitre holland kutatója adott egy átfogó helyzetjelentést.

Súlyos sebezhetőségek

Tavaly a Mitre és az Intel egy közös vizsgálatot folytatott le az UEFI implementációk kapcsán. Kiderült, hogy ugyan az UEFI egyik célkitűzése az volt, hogy egységesítse, standardizálja az egykori BIOS-t, a piacon mégis meglehetősen "sokszínű" módon jelent meg. Nemcsak a gyártók megvalósításai térnek el egymástól, hanem sokszor még gyártón belül, termékszinten is szignifikáns különbségek figyelhetők meg, ami a biztonságra is kihat.

A tavalyi vizsgálat során a kutatók feltártak egy olyan sérülékenységet, ami az American Megatrends megoldásait érintette, és a Setup paraméterrel történő visszaélésekre adott lehetőséget. A biztonsági rés kihasználásával a szakemberek operációs rendszer szinten át tudták billenteni a Setup értékét 0-ra, aminek következtében az adott számítógép többet nem volt képes betölteni a Windows-t. Mivel a támadás automatizálható, ezért megvan annak a kockázata, hogy egy erre a célra írt kártékony program révén komplett céges rendszerek válnak megbéníthatóvá. Márpedig egy kibertámadás ilyen céllal is indulhat. Gondoljunk csak a 2012 augusztusában bekövetkezett szaúd-arábiai támadásra, amikor az ottani Saudi Aramco vállalatot ért incidens következtében egy csapásra 30 ezer munkaállomás vált használhatatlanná, igaz nem a Secure Boot miatt.

Az American Megatrends már befoltozta a biztonsági rést, de ezzel még nem ért véget a történet. Kallenberg ugyanis egy olyan újabb támadási módszerről is beszámolt, amely több gyártót érint, és a Secure Boot hatékonyságát jelentősen alááshatja. Bebizonyosodott ugyanis, hogy sok OEM-gyártó nem használja az úgynevezett SMI_LOCK védelmet. (A Mitre eddig nyolcezer rendszert vizsgált meg, amelyek 40 százalékán nem volt engedélyezett a SMI_LOCK.) Emiatt az előre jóváhagyott bootloaderek listájához újabb tételek adhatók hozzá, így indításkor a Secure Boot olyan kódban is meg fog bízni, amiben normális esetben nem. Ez a fajta támadás Windows-ból is kivitelezhető, mindössze arra van szükség, hogy a támadók a kártékony kódjukat adminisztrátori jogosultsággal tudják futtatni.

Nehéz védekezni

Kallenberg kifejtette, hogy a védekezés sem mindig egyszerű feladat. Amennyiben ugyanis a gyártók ki is adnak javított firmware verziót, és azt feltelepítik a felhasználók vagy az üzemeltetők, akkor még mindig akad kockázati tényező. Becslése szerint a rendszerek 50 százalékán lehetőség lehet arra, hogy egy régebbi firmware visszatöltésével a támadó mégiscsak véghezvigye az akcióját.

Borús kilátások

A szakértő megemlítette, hogy jelenleg is folyamatban van egy olyan vizsgálat, amely egy újabb sérülékenységet hozhat a felszínre. Erről egyelőre csak annyit árult el, hogy egy chipkészletfüggő biztonsági résről van szó, és szintén a Secure Boot "fehérlistájának" manipulálását segítheti elő.

A biztonsági konferencián elhangzott, hogy az UEFI a jövőben is kedvelt célpontja maradhat a kiberbűnözőknek, már csak azért is, mert jóval egyszerűbb vizsgálni, mint régen a BIOS-t. "A múltban a BIOS-szal kapcsolatos biztonsági kutatások nehezek voltak, mert speciális debugger eszközöket kellett használni, amik akár 20 ezer dollárba is kerülhettek. Az UEFI nyitottsága azonban több kutatásra ad lehetőséget, ami mind több problémát, sérülékenységet hoz majd a felszínre" - vélekedett Kallenberg.

-

Az ImageMagick négy sebezhetőség miatt kapott frissítést.

-

A Git fontos biztonsági hibajavításokat kapott.

-

Az Apache HTTP Server jelentős biztonsági frissítést kapott.

-

A Lenovo Vantage három biztonsági javítással bővült.

-

A Splunk Enterprise-hoz biztonsági frissítések érkeztek.

-

Az Adobe kritikus veszélyességű hibákat is javított a ColdFusion esetében.

-

Az Adobe kiadta az Illsutrator legújabb verzióit, amelyek révén 10 biztonsági hibát szüntetett meg.

-

Az Adobe hat sebezhetőséget orvosolt az InDesignban.

-

15 biztonsági javítással gyarapodott az Adobe FrameMaker.

-

Az SAP kiadta a júliusi biztonsági frissítéseit.

A nyári szünet idején a gyerekek több időt töltenek otthon, sokszor felügyelet nélkül – ez pedig nemcsak a fizikai, hanem az online biztonság szempontjából is kihívásokat jelent.

Az ESET kiberbiztonsági szakértői most összefoglalják, milyen más módszerekkel lophatják el a személyes adatainkat – és mit tehetünk azért, hogy ez ne történhessen meg.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat