BalaBit: az agilis IT biztonságé a jövő

A BalaBit mögött mind üzleti, mind technológiai szempontból nagyon mozgalmas év áll. Interjúnkból kiderül, hogy a magyar cég milyen fejlesztéseken dolgozik, és miként képzeli el a jövőt.

A BalaBit azt vallja, hogy a hagyományos védelmi szemléletektől eltérő megközelítésekre is szükség van a nagyobb fokú biztonság érdekében. A termékeit ennek megfelelően fejleszti, és alakítja az üzleti folyamatait. A jelen és a jövő fejlesztéseiről, a kitűzött célokról Scheidler Balázs technológiai igazgatót kérdeztük.

Biztonságportál: Egyre többször halljuk, hogy a hagyományos, kontroll alapú, statikus védelmi technológiák már nem képesek megfelelő hatékonysággal működni. Miért fontos, hogy a védelem egyre inkább a viselkedésalapú, felhasználói tevékenységeket monitorozó megoldások felé mozduljon el?

Scheidler Balázs: Bár a kontroll alapú eszközöknek megvan a biztos helye az IT biztonsági rendszerben, mégis ezeket egy pont után fájdalmas és nehéz használni. Minél több kontroll eszközt alkalmazunk, annál több akadályt illesztünk az üzleti folyamatainkba (még egy jelszó, újabb korlátozás vagy tiltás bevezetése, stb.). Az általunk is képviselt agilis IT biztonsági szemlélet mindig az üzletet tartja szem előtt. Megérti, hogy az IT biztonság egy üzleti szükséglet a profit eléréséhez. Így nincs értelme olyan biztonsági intézkedéseket bevezetni, amelyek nagyobb mértékben gátolják, vagy húzzák vissza az üzletet, mint egy potenciális biztonsági incidens bekövetkezése tenné. Az agilis IT biztonság a rugalmas szabályokat preferálja, de nem rugalmas a szabályzat végrehajtásában. Ezt a szellemiséget a monitoringon és viselkedéselemzésen alapuló eszközök jobban tükrözik, hiszen ezek sokkal megengedőbbek. Kevesebb kontroll esetén a felhasználók gyorsabban végezhetik a mindennapi munkájukat, és sokkal több rendszerhez férhetnek hozzá külön engedély nélkül is. Ha pedig egy olyan feladatot végeznek, amit korábban nem, vagy szokatlan a felhasználó magatartása, akkor a monitorozó rendszer ezt rögtön jelezni tudja, akár a felettesnek, akár az IT biztonsági osztálynak, vagy automatikusan be is avatkozhat.

Scheidler Balázs: Bár a kontroll alapú eszközöknek megvan a biztos helye az IT biztonsági rendszerben, mégis ezeket egy pont után fájdalmas és nehéz használni. Minél több kontroll eszközt alkalmazunk, annál több akadályt illesztünk az üzleti folyamatainkba (még egy jelszó, újabb korlátozás vagy tiltás bevezetése, stb.). Az általunk is képviselt agilis IT biztonsági szemlélet mindig az üzletet tartja szem előtt. Megérti, hogy az IT biztonság egy üzleti szükséglet a profit eléréséhez. Így nincs értelme olyan biztonsági intézkedéseket bevezetni, amelyek nagyobb mértékben gátolják, vagy húzzák vissza az üzletet, mint egy potenciális biztonsági incidens bekövetkezése tenné. Az agilis IT biztonság a rugalmas szabályokat preferálja, de nem rugalmas a szabályzat végrehajtásában. Ezt a szellemiséget a monitoringon és viselkedéselemzésen alapuló eszközök jobban tükrözik, hiszen ezek sokkal megengedőbbek. Kevesebb kontroll esetén a felhasználók gyorsabban végezhetik a mindennapi munkájukat, és sokkal több rendszerhez férhetnek hozzá külön engedély nélkül is. Ha pedig egy olyan feladatot végeznek, amit korábban nem, vagy szokatlan a felhasználó magatartása, akkor a monitorozó rendszer ezt rögtön jelezni tudja, akár a felettesnek, akár az IT biztonsági osztálynak, vagy automatikusan be is avatkozhat.Biztonságportál: Napjaink technológiáival milyen pontossággal ismerhetők fel, illetve szűrhetők ki a nemkívánatos tevékenységek?

S. B.: A viselkedéselemzésen alapuló technológiák ma már nem számítanak kuriózumnak, az ilyen típusú megoldások például az elektronikus kereskedelemben kifejezetten elterjedtek, de a biztonságtechnikai szakmában is számos területen alkalmazzák. Gondoljunk csak a Gmail szolgáltatásra, mely telefonos értesítést küld, ha szokatlan helyről jelentkezünk be a postafiókunkba. Vagy a bankokra, amik a hitelkártya visszaélések szűrése érdekében nyomon követik a kártyabirtokos szokásait. Ha például egymás után különböző országokban használják a bankkártyánkat, akkor számíthatunk egy telefonhívásra, melyben megkérdezik, hogy tudomásunk van-e erről. Mint az összes IT biztonsági megoldás esetében itt is elmondható, hogy nem vagyunk képesek 100 százalékos biztonságot garantálni, de nem is ez az elsődleges cél, hanem a tévedések számának a minimalizálása. A legnagyobb előnyt pedig az jelenti, hogy ezek az eszközök sokkal jobban taníthatók.

Biztonságportál: A viselkedésalapú elemzések, anomália felismerések megvalósítása, algoritmizálása világszerte komoly kutatások alapjául szolgál. A fejlesztéseik során elsősorban már meglévő eljárásokra, módszerekre alapoztak, vagy saját kutatásokkal is hozzájárultak a még pontosabb működéshez?

S. B.: Rendkívül sok olyan algoritmus van, amelyet sikerrel használnak a viselkedéselemzés területén. Például az Amazon is ilyen algoritmusok alapján ajánl nekünk karácsonyi ajándékokat. Természetesen a mi fejlesztéseink is az ismert matematikai algoritmusokra építenek, de az igazán érdekes az, hogy ezeket milyen adathalmazokon használjuk, és milyen paraméterekkel finomítjuk a kapott eredményeket. Ez az igazán nehéz feladat, nálunk ezen egy data scientist csapat dolgozik.

Biztonságportál: A BalaBit legújabb megközelítése az electronic Contextual Security Intelligence (eCSI) nevet kapta, és a viselkedéselemzésen alapuló védelmet helyezi középpontba. Az eCSI megközelítés miként változtatja meg a BalaBit termékeinek fejlesztési irányát, és milyen kézzelfogható eredményekkel fog szolgálni a jövőben?

S. B.: Az eCSI a BalaBit új IT biztonsági megközelítésmódja, mely a kontrollon alapuló IT biztonsági módszertanokat értelmezi újra. Ez az agilis szemléletmód a korlátozások helyett a felhasználókat állítja középpontba, és a szabályok betartását folyamatos monitorozással és algoritmusokkal kényszeríti ki. E szemléletmód határozza meg a BalaBit filozófiáját, így természetesen a termékfejlesztések is ezt az irányt követik. Egyrészt jelenleg is a meglévő termékeink közötti szorosabb együttműködésen dolgozunk, másrészt a leendő termékeink is ebbe a koncepcióba fognak illeszkedni.

Biztonságportál: A nemrégen bejelentett Blindspotter megoldásuk nemcsak az anomáliák felismerését hivatott elősegíteni, hanem a reagálási folyamatokban is szerephez juthat. Hogyan képzeljük el mindezt a gyakorlatban? Milyen védelmi mechanizmusok léptethetők életbe, miután egy nemkívánatos esemény detektálása megtörténik?

S. B.: A termék működését egy példán keresztül lehet jól szemléltetni. Tegyük fel, hogy egy rendszeradminisztrátornak ellopják az identitását, hozzáférnek a felhasználói adataihoz. Ezt követően, ha ezzel a hozzáféréssel olyan aktivitásokat végeznek, amelyek a normál napi munka során nem jellemzőek (pl: más rendszerekre is bejelentkezik, szokatlan időpontban lép be, más parancsokat ad ki, stb.), akkor ezt a Blindspotter felismeri, és az eseményeket különböző módszerek alapján értékeli. Ha az eredmény átlépi azt a határt, amitől már gyanúsnak számít, akkor képes például e-mail vagy SMS riasztást küldeni a felhasználónak. Amennyiben erre a felhasználó nem reagál, akkor automatikusan karanténba kerülhet, és csak magasabb szintű azonosítás során jelentkezhet be ismét.

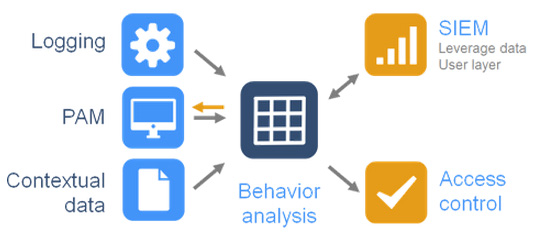

Biztonságportál: A Blindspotter milyen iparági megoldásokkal (naplózó és SIEM eszközökkel, stb.) képes együttműködni?

S. B.: A Blindspotter olyan digitális lábnyomokat gyűjt, amik elősegítik a felhasználói profilok elkészítését és a viselkedésminták elemzését. Ehhez számos különböző típusú adatforrást használunk, többek között naplógyűjtő és más tevékenységfelügyeleti eszközöket is. Ezek biztosítják a termék inputját. Kimeneti oldalon pedig gyakorlatilag az összes népszerű SIEM és ticketing rendszert támogatjuk.

Biztonságportál: Milyen formában lesz elérhető a Blindspotter a piacra kerülésekor? Csak önálló szoftverként lesz megvásárolható, vagy célhardver (appliance) formájában is hozzá lehet majd jutni?

S. B.: A termék várhatóan 2015 első félévében kerül majd forgalomba. Szoftveresen, illetve virtuális célhardver formájában lesz elérhető.

Biztonságportál: Napjainkban egyre jellemzőbb, hogy az üzleti, vállalati alkalmazások elérése mobil eszközökkel is megvalósítható. A BalaBit naplózó és viselkedéselemző megoldásaival milyen módon lehet lekövetni ezeket a trendeket?

S. B.: A mi szempontunkból a mobil eszközök is csak egy hozzáférési pontnak tekinthetők, akár egy notebook. Mivel ezek is rendelkeznek olyan azonosítóval, amivel a felhasználóhoz lehet őket kötni, gyakorlatilag nincs jelentősége, hogy milyen típusú eszközről végzi a munkáját a felhasználó.

Biztonságportál: A biztonsági cégek körében is egyre jellemzőbb, hogy védelmi megoldásokat helyeznek ki a felhőbe vagy teljes egészében vagy részben (például felügyeletet, menedzsmentet). Önök tervezik-e a cloud computing felé történő nagyobb léptékű elmozdulást, és ha igen, akkor milyen módon?

S. B.: Annak ellenére, hogy a felhő alapú IT biztonsági megoldások a piackutatók elemzései alapján egyre nagyobb teret hódítanak, ezt mi a saját ügyfélkörünkben, illetve az általunk fejlesztett termékek piacán egyelőre sem itthon, sem külföldön nem tapasztaljuk. A célcsoportunknak számító nagyvállalati, valamint államigazgatási ügyfelek a hasonló eszközöket házon belül telepítik és használják, így a rövidtávú stratégiánkban nem szerepel ebbe az irányba történő nyitás.

Biztonságportál: A BalaBit júniusban jelentette be, hogy a londoni C5 Capital 8 millió dolláros tőkebefektetést hajtott végre. Ugyan azóta viszonylag kevés idő telt el, de milyen változásokat hozott, illetve hoz mindez a BalaBit mindennapjaiban, üzleti tevékenységében és az eddig megszokott szemléletmódjában?

S. B.: A júniusban aláírt tőkebefektetői megállapodás egy jelentős siker számunkra, amely lehetővé teszi a vállalat növekedési ütemének tovább gyorsítását. A friss forrásból európai és egyesült államokbeli érdekeltségeinket szeretnénk tovább erősíteni. Már létrehoztunk – a müncheni, párizsi és moszkvai mellé - egy új kereskedelmi képviseletet Londonban, ezt hamarosan követi egy másik Észak-Európában. A 2015-ös évben pedig az amerikai építkezés kapja majd a főszerepet, ahol a mostaninál sokkal intenzívebb jelenlétet fogunk kiépíteni. Ennek jelentős létszámbővítési feltételei is vannak, számos nyitott külföldi pozíciónk van kereskedelmi területen, a budapesti és a veszprémi fejlesztőközpontunkba pedig szoftverfejlesztőket, tesztelőket és rendszermérnököket keresünk nagy számban. A vállalat célja, hogy öt éven belül megötszörözze árbevételét. Ehhez pedig nemcsak jelentős létszámbővítésre, hanem szervezeti és strukturális átalakításra is szükség van, aminek első fázisát 2014 végéig le fogjuk zárni.

-

A Xen kapcsán három sebezhetőség vált megszüntethetővé.

-

Az OpenSSL egy tucat biztonsági hiba miatt kapott hibajavítást.

-

A Mozilla Firefox két biztonsági javítást készített a Firefoxhoz.

-

A Next.js kapcsán egy biztonsági frissítés vált elérhetővé.

-

A PyTorch esetében egy súlyos sérülékenységre derült fény.

-

Az Apache Hadoop HDFS natív kliens egy hibajavítást kapott.

-

Az XWiki egy XSS-típusú sebezhetőséget tartalmaz.

-

A Microsoft soron kívüli frissítést adott ki az Office-hoz.

-

A FreeRDP veszélyes sebezhetőségek derült fény.

-

Az ISC BIND egy közepes veszélyességű hiba miatt kapott frissítést.

A 2004-ben alakult Hétpecsét Információbiztonsági Egyesület céljai között szerepel az információvédelem kultúrájának és ismereteinek magyarországi terjesztése. Ezzel a célunkkal összhangban 2025-ben ismét meghirdetjük a „Az év információbiztonsági tartalom előállítója - 2026” pályázatot.

A mesterséges intelligencia megjelenése a kártevőkben nem egyszerű technológiai érdekesség, hanem komoly fordulópont.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat