Android: óvatos lépések a biztonság felé

Az Android legújabb kiadásába bekerült egy rég várt biztonsági fejlesztés, azonban szakértők arra figyelmeztetnek, hogy ez az alapértelmezett beállítások mellett nem tudja érdemben csökkenteni a kockázatokat.

Az Android kapcsán viszonylag sok biztonsági aggály szokott felmerülni, így nem csoda, hogy a Google az operációs rendszerének fejlesztése során nagy hangsúlyt helyez a különféle védelmi megoldások integrálására, illetve a kockázatcsökkentő lépések meghozatalára. A legújabb, 4.3-as verziójú Android esetében az egyik legtöbbet hangoztatott frissítést az úgynevezett MasterKey sebezhetőség megszüntetése jelentette. E hiba ártalmatlan alkalmazásokkal való visszaélésekre adhat lehetőséget a vírusterjesztők, csalók számára. Ugyanakkor a legújabb operációs rendszer nem kizárólag ezzel a hibajavítással hívta fel magára a figyelmet, hanem azzal is, hogy megtörtént a SELinux integrációja.

A SELinux története még a 90-es években kezdődött, amikor az amerikai NSA (National Security Agency) egy olyan fejlesztésbe kezdett, amelynek köszönhetően a Linux kernel biztonsága fokozhatóvá vált. A SELinux végül 2000-ben látott napvilágot, és 2003-ban került bele a Linux (mainline) kerneljébe. Azóta pedig töretlen a pályafutása, igaz a biztonsági konferenciák előadói azért közbe-közbe rávilágítanak a megoldás egyes gyenge pontjaira. A SELinux egyik legfontosabb célja a hozzáférések hatékonyabb, pontosabb kezelése, felügyelete, azaz a Mandatory Access Control (MAC) támogatása.

Hasonló biztonsági megfontolások az Android kapcsán már korábban is felmerültek (elég, ha csak a SE Android projektre gondolunk), azonban a 4.3-as verzió megjelenéséig várni kellett a SELinux integrációjára. A készülékgyártók eddig is igyekeztek saját megoldásokkal előrukkolni, különösen azon okostelefonok és táblagépek esetében, amelyeket vállalati felhasználók számára fejlesztettek. Azonban ezek implementálásába nem egy esetben csúszott hiba, ezért a Google azt szeretné elérni, hogy a gyártók, fejlesztők a SELinux adta lehetőségekre alapozzanak.

Még nem az igazi

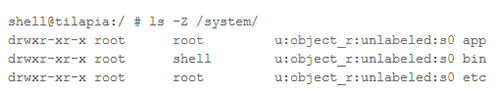

Augusztus elején a DEFCON konferencián Pau Oliva kutató már felhívta a figyelmet arra, hogy a 4.3-as Android kiadásban a SELinux megvalósítása, pontosabban alapértelmezett beállítása sok kívánni valót hagy maga után, ami hamis biztonságérzet kialakulásához vezethet. A napokban ugyanilyen aggályokat fogalmazott meg Stefano Ortolani, a Kaspersky Lab szakértője is, aki két alapvető gyenge pontra világított rá. Ezek közül a legfontosabb, hogy az Android 4.3-ban, alapértelmezés szerint a SELinux úgynevezett Permissive módban működik, azaz a biztonsági szabályokat, policy-ket nem érvényesíti, hanem „csak” naplóz. Természetesen ez sem egy utolsó szempont, hiszen mindez nagy segítség lehet a fejlesztők számára ahhoz, hogy az alkalmazásaikat felkészítsék egy biztonságosabb környezetben való működésre. A SELinux integrációjával kapcsolatos másik gyenge pont, hogy még a System partíció sincs felcímkézve:

Forrás: Kaspersky Lab

A Google a szakértők által jelzett gyenge pontokat valójában eddig sem rejtette véka alá. A cég szándéka vélhetőleg nem más mint, hogy a gyártók, a fejlesztők és nem utolsó sorban a vállalati felhasználók kezébe egy olyan megoldást adjon, amelynek révén a saját környezetüknek és védelmi igényeiknek megfelelően szabhatják testre a különböző mobil eszközeik biztonságát.

"Vajon látni fogunk-e valaha egy olyan Android kiadást, amelyben a SELinux teljes mértékben bekapcsolt (enforcing) állapotban jelenik meg? Ebben egyelőre csak reménykedhetünk" - dilemmázott Stefano Ortolani.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

-

Az Oracle nyolc olyan biztonsági résről számolt be, amelyeket a Database Server kapcsán kellett orvosolnia.

-

A MySQL három tucat biztonsági frissítéssel gyarapodott.

-

Az Java több mint egy tucat biztonsági frissítést kapott.

-

A Microsoft három biztonsági rést foltozott be az Edge webböngészőn.

-

A PuTTY-hoz egy biztonsági frissítés vált elérhetővé.

-

A XenServer és a Citrix Hypervisor is biztonsági frissítéseket kapott.

-

A GitLab újabb biztonsági javításokat adott ki.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.