Alattomos biztonsági rés tátong az Androidon

Az Android operációs rendszerekre épülő készülékek felét érintheti az a biztonsági hiba, amely a napokban került nyilvánosságra, és nagyon sunyi támadásokra ad lehetőséget.

A Palo Alto Networks kutatóinak figyelmét az androidos készülékek, illetve az azokkal kompatibilis alkalmazások sem kerülik el. Folyamatosan vizsgálják a széles körben használt operációs rendszer biztonságát, és bizony közbe-közbe igencsak problémás pontokra is rányúlnak. Ez történt akkor is, amikor az androidos szoftverek telepítési folyamatát vették górcső alá. Ugyan a hibára már 2014 januárjában fényt derítettek, de csak most hozták nyilvánosságra a felfedezésüket. A hírek szerint az elmúlt hónapokban szorosan együttműködtek a Google-lel, illetve a készülékgyártókkal annak érdekében, hogy a sebezhetőség megszüntethetővé váljon. Ennek ellenére nagyon úgy fest, hogy lesznek olyan régebbi okostelefonok, táblagépek, amelyek már örökre sérülékenyek maradnak a szóban forgó hiba miatt. Óvintézkedések azonban minden esetben tehetők.

Mi okozza a sebezhetőséget?

A vállalat vizsgálatai szerint a biztonsági rés az Android kompatibilis alkalmazások telepítési folyamatát sújtja, és arra vezethető vissza, hogy az operációs rendszer bizonyos esetekben nem ellenőrzi megfelelően a telepítendő programot, pontosabban az ellenőrzést nem igazán jókor hajtja végre.

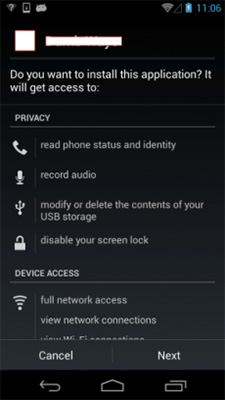

Amikor a felhasználó elindít egy telepítést, akkor az Android a telepítőfájlból (APK) kigyűjti a legfontosabb információkat (a szoftver neve, ikonja, igényelt jogosultságok stb.), majd ezeket megjeleníti a felhasználó számára. Ekkor a készülék tulajdonosa átböngészheti az alkalmazás által kért engedélyeket, és ha mindent megfelelőnek talál, akkor kezdeményezheti a letöltést. A hiba miatt azonban miközben a felhasználó szemrevételezi az igényelt jogokat, aközben egy másik program manipulálhatja a telepítőfájlt, és bármilyen engedélyt hozzárendelhet ahhoz. Mivel a telepítés kezdeményezését követően az Android (annak PackageInstaller rendszerösszetevője) már nem ellenőriz még egyszer, ezért előfordulhat, hogy valójában nem is az a program kerül a készülékre, amit a felhasználó eredetileg szeretett volna.

Androidos telepítés - Forrás: Palo Alto Networks

Nézzük mindezt lépésenként:

1. A felhasználó letölt egy ártalmatlannak tűnő, de valójában káros alkalmazást (nevezzük most X-nek), és feltelepíti azt.

2. A felhasználó egy alkalmazásáruházban - nem a Google Play-en - meglát egy másik szoftvert, amit elkezd telepíteni. (Ezt nevezzük Y alkalmazásnak.)

3. Az X alkalmazás észreveszi, hogy a felhasználó telepíti az Y alkalmazást, amit manipulál, és minden szükséges engedélyt hozzárendel.

4. Az Y alkalmazás feltelepülését követően az elkövetők bármit megtehetnek a készüléken, hiszen minden számukra szükséges engedélyt megszereztek.

Kockázatcsökkentő lehetőségek

A Palo Alto Networks hangsúlyozta, hogy a fenti módszer kizárólag akkor működik, ha a második (Y) alkalmazás nem a hivatalos Google Playről származik. Ennek oka, hogy a Playről beszerzett szoftverek egy védett területre kerülnek, amelyhez más alkalmazás nem férhet hozzá, így nincs mód a telepítőfájl kompromittálására. Ha viszont más alkalmazásboltból kerül az eszközre az Y program, akkor annak telepítője akár az SD-kártyán is helyet kaphat, ahol semmiféle védelem nincs a manipuláció ellen.

Felmerülhet a kérdés, hogy a telepítőfájlt kompromittáló (X) alkalmazás miként értesül arról, hogy a felhasználó éppen telepíteni akar egy másik programot. Ezt vagy a naplózásra szolgáló logcat figyelésével érheti el, vagy egyszerűen monitorozza azon mappákat, amelyekbe nagy valószínűséggel bekerülnek a letöltött APK-állományok.

A fentiek fényében a biztonsági kutatók a következő kockázatcsökkentő tanácsokkal álltak elő:

- Lehetőségek szerint használjuk a 4.4-es vagy annál újabb Android kiadásokat, mert azok már nem sebezhetők ebből a szempontból!

- Ne engedélyezzük a logcat használatát az alkalmazások számára, csak ha tényleg szükség van arra!

- Amennyiben van rá mód, akkor csak a Google Play áruházon keresztül telepítsük a szoftvereket!

- Figyeljük a gyártók által esetlegesen kiadott frissítéseket, és telepítsük azokat!

-

A Firefox legújabb kiadása számos sebezhetőséget orvosolt.

-

A CrushFTP fejlesztői egy biztonsági rést foltoztak be.

-

A GNU C Library kapcsán egy veszélyes biztonsági résre derült fény.

-

A Microsoft Edge legújabb verziója számos sebezhetőséget szüntet meg.

-

Kritikus fontosságú hibajavítás vált elérhetővé a ChromeOS-hez.

-

A ClamAV kapcsán egy közepes veszélyeségű sebezhetőségre derült fény.

-

Az IBM két sebezhetőségről számolt be a WebSphere Application Server kapcsán.

-

Az Oracle 71 hibajavítást adott ki az Oracle Linux operációs rendszerhez.

-

Több mint egy tucat biztonsági javítással bővült a Google Chrome.

-

Letölthető a VirtualBox legújabb kiadása benne 13 biztonsági javítással.

Minden szülő legrosszabb rémálma felvenni egy ismeretlen számról érkező hívást, és azt hallani, hogy a gyermeke segítségért kiált.

Az online társkeresés elterjedésével alapjaiban változott meg az emberek közötti kapcsolatteremtés.