A nagy titkolózás: rengeteg biztonsági hibát fed homály

A napvilágra kerülő biztonsági rések csak a jéghegy csúcsát jelentik. Az igazán veszélyes, javítatlan sebezhetőségekre sokáig nem derül fény.

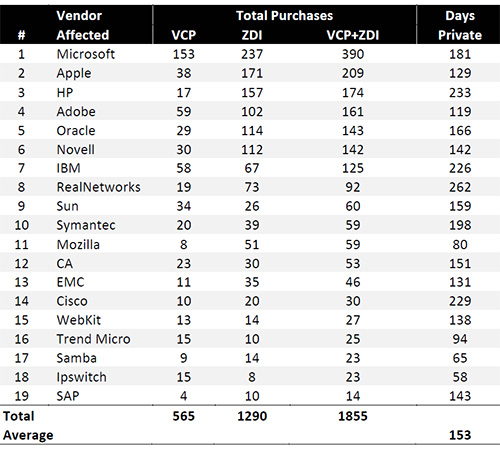

Dr. Stefan Frei, az NSS Labs kutatási igazgatója egy érdekes tanulmányt készített a szoftveres sérülékenységek életciklusáról. A szakember elsősorban arra volt kíváncsi, hogy hány – nyilvánosság előtt ismeretlen – sérülékenységről tudhatnak a biztonsági cégek és a szoftverfejlesztők, és mennyi időre van ahhoz szükség, hogy a sebezhetőségek megszüntetésére sor kerüljön. Természetesen e kérdések megválaszolása korántsem egyszerű feladat, már csak azért sem, mert a biztonsági rések köré felépült legális és illegális piacok jelentős méretűre duzzadtak, miközben az információk titokban tartása sokak érdeke. Ezért a kutató úgy határozott, hogy két jelentős szereplő adataiból indul ki. Megvizsgálta a 2002 óta működő iDefense VCP (Vulnerability Contributor Program), valamint a 2005 óta létező HP TippingPoint ZDI (Zero Day Initiative) kezdeményezések keretében kezelt sérülékenységeket. (A VCP és a ZDI is fizet a kutatóknak nulladik napi sérülékenységi információk fejében, amelyeket aztán megoszt a gyártókkal.)

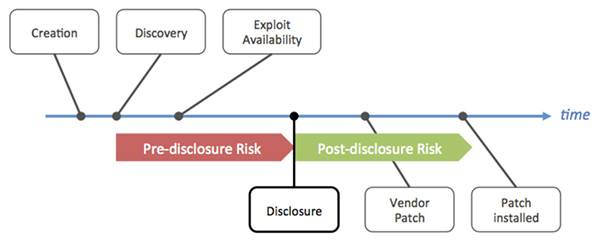

Frei a kutatása során alapvetően a sebezhetőségek életciklus modelljéből indult ki. Ez több lépcsőre bontható: hiba keletkezése, felfedezése, exploit elérhetővé válása, információk nyilvánosságra hozatala, javítás letölthetővé válása és végül a frissítés elvégzése. Emellett két nagy fázist is meg lehet különböztetni. Az egyikről akkor beszélünk, amikor a sérülékenységi információk még nem kerülnek nyilvánosságra. Ekkor az exploit már készen áll, vagyis kihasználható a hiba, ugyanakkor a felhasználók, rendszerüzemeltetők tehetetlenek, hiszen nincsenek tisztában a hiba létezésével, illetve a kockázatokkal. A második fázisban kerülnek napvilágra azok az adatok, amik alapján megelőző intézkedéseket lehet hozni, majd az időközben megjelenő frissítéseket fel lehet telepíteni.

Forrás: NSS Labs

A kutatási igazgató arra a következtetésre jutott, hogy a sebezhetőségek életciklusa meglehetősen hosszú időt fed le, de ami ennél is rosszabb, hogy az első fázis – tehát amikor csak kevesen tudnak egy-egy biztonsági résről – nagyon elnyúlhat. Ez pedig a kiberbűnözők malmára hajtja a vizet, hiszen így hosszabb ideig tudnak egy-egy sebezhetőséget a saját javukra fordítani. A számok azt mutatják, hogy a VCP és a ZDI programba bekerülő sérülékenységek átlagosan 153 napig maradtak rejtve a nyilvánosság előtt. Ez elsőre soknak tűnhet, azonban meg kell jegyezni, hogy ennél pesszimistább kimutatások is készültek már. A Symantec például a nulladik napi biztonsági hibák élettartamát 312 napra becsülte.

Forrás: NSS Labs

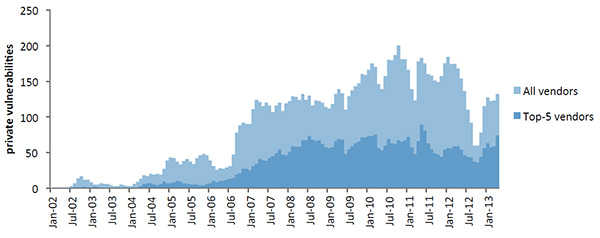

Frei azt is kifejtette, hogy 2010-2012 vonatkozásában napi szinten hány olyan sebezhetőség veszélyeztette a rendszereket, amelyekre a nyilvánosságnak nem volt rálátása. A vizsgált időszakban a VCP és ZDI keretében jelzett sebezhetőségek száma a legnagyobb gyártók (Microsoft, Apple, Oracle-Sun, Adobe) esetében 425 darabra adódott, míg az összes gyártó kapcsán 1026 darabra. Megállapíthatóvá vált, hogy napi szinten a legjelentősebb fejlesztőcégek termékein 58, míg az összes alkalmazáson 152 olyan biztonsági rés tátongott, amelyekről csak a bennfentesek tudtak.

Forrás: NSS Labs

A fenti eredmények nem reprezentatívak, és vélhetőleg csak a jéghegy csúcsát szemléltetik. A VCP és a ZDI mellett ugyanis számos hasonló kezdeményezés létezik, sőt maguk a fejlesztőcégek is egyre gyakrabban indítanak saját programokat, amelyek keretében jutalmazzák a sebezhetőségek feltáróit. Az NSS Labs adatai szerint az elmúlt években az egyes vállalatok összességében a következő értékekben díjazták a biztonsági kutatókat:

- Google - 580.000 dollár (501 darab Chrome sérülékenység)

- Mozilla - 570.00 dollár (190 darab Firefox sebezhetőség)

- Facebook - 1 millió dollár (2011 óta)

- Microsoft - 100.000 dollár (2013 júniusa óta)

Nyilván a sebezhetőségi piac értékelésekor nem lehet figyelmen kívül hagyni az illegális, feketepiaci kereskedelmet sem, azonban ennek felmérése még nehezebb feladat, amelyre az NSS Labs kutatója sem vállalkozott. Azt azonban kijelentette, hogy ha a legális piaci körülmények mellett hónapokig titokban maradhatnak veszélyes sebezhetőségek, akkor ez a jelenség a kiberbűnözés körében még markánsabban jelentkezhet. Ezért a védelem kialakítása során célszerű a többrétegű biztonsági rendszerekre helyezni a hangsúlyt, amelyek révén a nemkívánatos események - bizonyos valószínűséggel – még azelőtt kiszűrhetővé válhatnak, mielőtt a sérülékenységi információk napvilágra kerülnének. Ez egyebek mellett viselkedésalapú technológiákkal és adatszivárgás-megelőző megoldásokkal válhat kivitelezhetővé.

-

Az ImageMagick újabb biztonsági hibajavításokat kapott.

-

A Google ezúttal csak egy biztonsági hiba miatt frissítette a Chrome-ot.

-

A Firebird egy közepes veszélyességű hiba miatt kapott frissítést.

-

A Citrix egy kritikus, nulladik napi sebezhetőséget is megszüntetett a NetScaler ADC/Gateway kapcsán.

-

A FreePBX kapcsán egy veszélyes, nulladik napi biztonsági hibára derült fény.

-

Az Apache Tomcat kapcsán egy biztonsági résre derült fény.

-

Az IBM több mint 50 biztonsági hibajavítást adott ki a QRadar SIEM-hez.

-

Az Intel a PROSet/Wireless WiFi szoftvere kapcsán egy biztonsági hibáról számolt be.

-

Az ImageMagick frissítésével négy sebezhetőség szüntethető meg.

-

A Docker Desktop kapcsán egy biztonsági hiba javítása vált szükségessé.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti időszakban tapasztalt kiberkockázatokat mutatja be

A nyári szünet idején a gyerekek több időt töltenek otthon, sokszor felügyelet nélkül – ez pedig nemcsak a fizikai, hanem az online biztonság szempontjából is kihívásokat jelent.

OLDALUNK

RSSImpresszum

Hirdetési információk

Adatvédelem

Felhasználási feltételek

Hozzászólási szabályzat